As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando AWS Lambda para girar segredos

O AWS Well-Architected Framework recomenda que você armazene e use segredos com segurança. Essa prática recomendada recomenda que você automatize a rotação de credenciais em intervalos regulares. Alternância é o processo em que você atualiza periodicamente o segredo para dificultar o acesso de um invasor às credenciais. Muitas estruturas e regulamentações de conformidade também exigem que você alterne os segredos.

Para Terraform IaC, você pode usar AWS Secrets Manager e estabelecer AWS Lambdaa rotação automatizada. No Secrets Manager, você pode configurar alternância automática para seus segredos. Quando o Secrets Manager alterna um segredo, ele atualiza as credenciais no segredo e no banco de dados ou serviço.

Para bancos de dados, recomendamos que você gerencie as credenciais primárias no Secrets Manager e alterne os segredos em intervalos regulares. O Secrets Manager fornece modelos de função de rotação para Lambda para vários tipos de credenciais de banco de dados. Para obter mais informações, consulte os modelos de função de AWS Secrets Manager

rotação na documentação do Secrets Manager e veja os exemplos de código

resource "aws_secretsmanager_secret_rotation" "createrotation" { count = var.needrotation == true ? 1 : 0 secret_id = aws_secretsmanager_secret.initiatesecret.id rotation_lambda_arn = aws_lambda_function.rotationlambda.arn rotation_rules { automatically_after_days = 1 } }

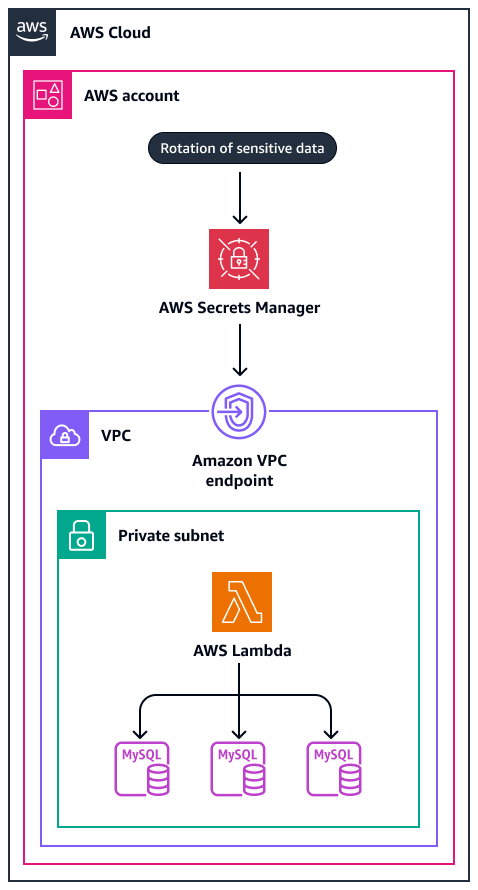

O diagrama de arquitetura a seguir mostra como você pode usar o Secrets Manager, um endpoint da Amazon VPC e uma função Lambda para alternar dados confidenciais em um. Conta da AWS