As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Aplique serviços de segurança em toda a sua organização da AWS

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

Conforme descrito em uma seção anterior, os clientes estão procurando uma forma adicional de pensar e organizar estrategicamente o conjunto completo de serviços de segurança da AWS. Atualmente, a abordagem organizacional mais comum é agrupar os serviços de segurança por função principal, de acordo com o que cada serviço faz. A perspectiva de segurança do AWS CAF lista nove capacidades funcionais, incluindo gerenciamento de identidade e acesso, proteção de infraestrutura, proteção de dados e detecção de ameaças. Combinar os serviços da AWS com esses recursos funcionais é uma forma prática de tomar decisões de implementação em cada área. Por exemplo, ao analisar o gerenciamento de identidade e acesso, o IAM e o IAM Identity Center são serviços a serem considerados. Ao arquitetar sua abordagem de detecção de ameaças, a Amazon GuardDuty pode ser sua primeira consideração.

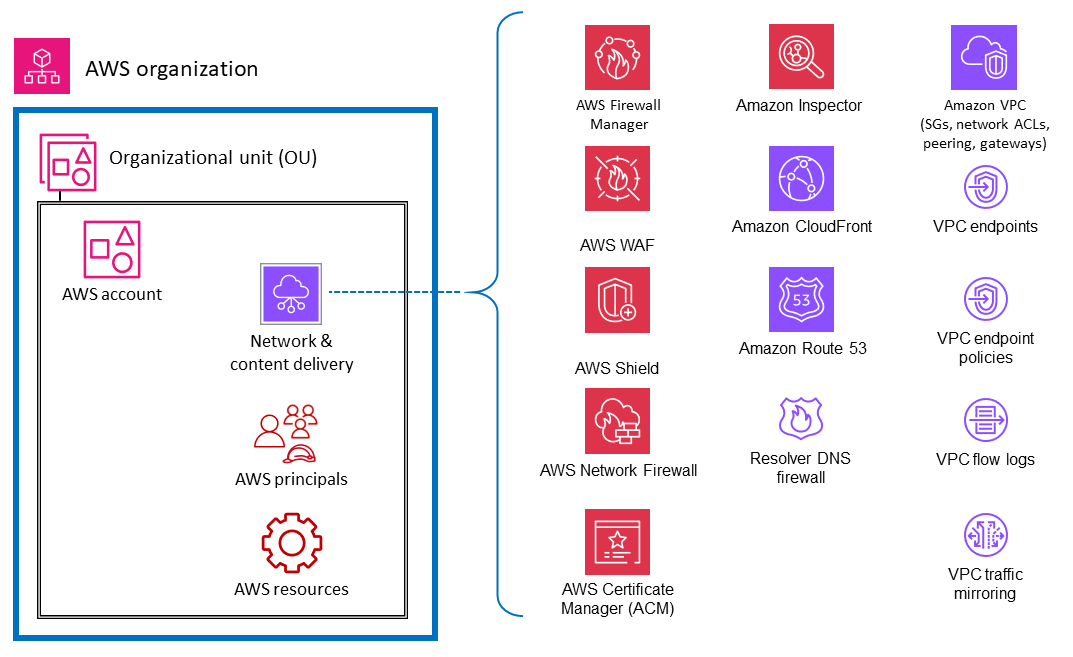

Como complemento a essa visão funcional, você também pode visualizar sua segurança com uma visão estrutural transversal. Ou seja, além de perguntar: “Quais serviços da AWS devo usar para controlar e proteger minhas identidades, acesso lógico ou mecanismos de detecção de ameaças?” , você também pode perguntar: “Quais serviços da AWS devo aplicar em toda a minha organização da AWS? Quais são as camadas de defesa que eu deveria implementar para proteger as EC2 instâncias da Amazon no centro do meu aplicativo?” Nessa visualização, você mapeia serviços e recursos da AWS em camadas no seu ambiente da AWS. Alguns serviços e recursos são ideais para implementar controles em toda a sua organização da AWS. Por exemplo, bloquear o acesso público aos buckets do Amazon S3 é um controle específico nessa camada. De preferência, isso deve ser feito na organização raiz, em vez de fazer parte da configuração da conta individual. Outros serviços e recursos são melhor usados para ajudar a proteger recursos individuais em uma conta da AWS. A implementação de uma autoridade de certificação (CA) subordinada em uma conta que exige certificados TLS privados é um exemplo dessa categoria. Outro agrupamento igualmente importante consiste em serviços que afetam a camada de rede virtual da sua infraestrutura da AWS. O diagrama a seguir mostra seis camadas em um ambiente típico da AWS: organização, unidade organizacional (OU), conta, infraestrutura de rede, diretores e recursos da AWS.

Entender os serviços nesse contexto estrutural, incluindo os controles e proteções em cada camada, ajuda você a planejar e implementar uma defense-in-depth estratégia em todo o seu ambiente da AWS. Com essa perspectiva, você pode responder a perguntas de cima para baixo (por exemplo, “Quais serviços estou usando para implementar controles de segurança em toda a minha organização da AWS?”) e de baixo para cima (por exemplo, “Quais serviços gerenciam controles nessa EC2 instância?”). Nesta seção, examinamos os elementos de um ambiente da AWS e identificamos os serviços e recursos de segurança associados. Obviamente, alguns serviços da AWS têm amplos conjuntos de recursos e oferecem suporte a vários objetivos de segurança. Esses serviços podem oferecer suporte a vários elementos do seu ambiente da AWS.

Para maior clareza, fornecemos breves descrições de como alguns dos serviços atendem aos objetivos estabelecidos. A próxima seção fornece uma discussão mais aprofundada sobre os serviços individuais em cada conta da AWS.

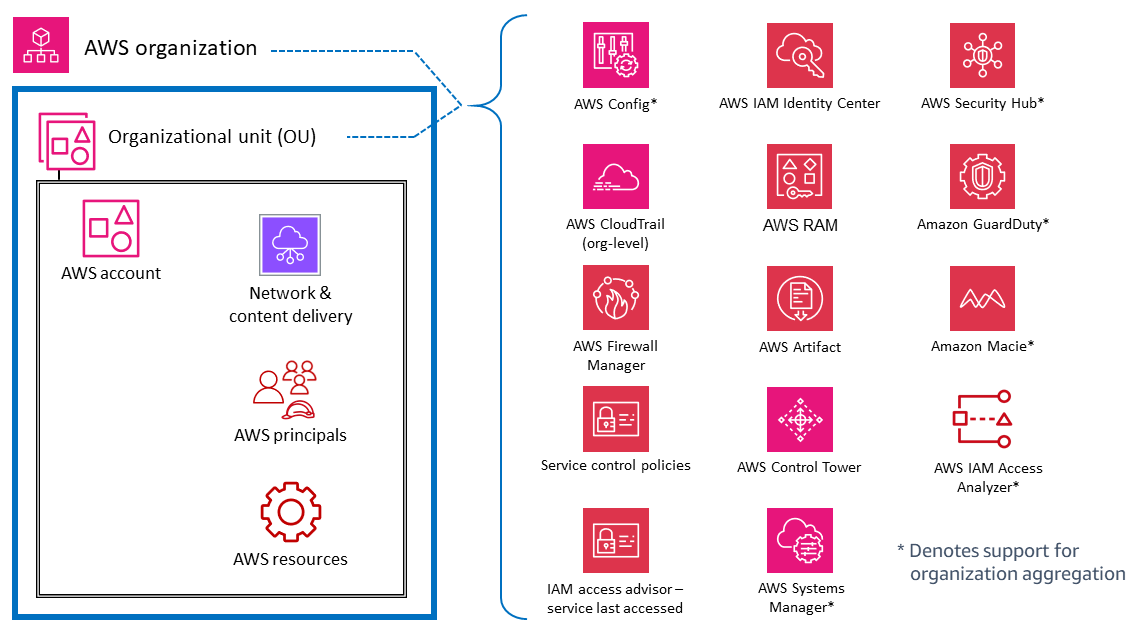

Contas múltiplas ou em toda a organização

No nível superior, há serviços e recursos da AWS que são projetados para aplicar recursos de governança e controle ou barreiras em várias contas em uma organização da AWS (incluindo toda a organização ou específicas OUs). As políticas de controle de serviços (SCPs) são um bom exemplo de um recurso do IAM que fornece uma proteção preventiva da AWS em toda a organização. Outro exemplo é a AWS CloudTrail, que fornece monitoramento por meio de uma trilha organizacional que registra todos os eventos de todas as contas da AWS nessa organização da AWS. Essa trilha abrangente é diferente das trilhas individuais que podem ser criadas em cada conta. Um terceiro exemplo é o AWS Firewall Manager, que você pode usar para configurar, aplicar e gerenciar vários recursos em todas as contas da sua organização da AWS: regras do AWS WAF, regras do AWS WAF Classic, proteções do AWS Shield Advanced, grupos de segurança da Amazon Virtual Private Cloud (Amazon VPC), políticas do AWS Network Firewall e Amazon Route 53 Resolver Políticas de firewall de DNS.

Os serviços marcados com um asterisco * no diagrama a seguir operam com um escopo duplo: em toda a organização e focado na conta. Esses serviços basicamente monitoram ou ajudam a controlar a segurança em uma conta individual. No entanto, eles também oferecem suporte à capacidade de agregar os resultados de várias contas em uma conta de toda a organização para visibilidade e gerenciamento centralizados. Para maior clareza, considere a SCPs possibilidade de aplicar em toda uma OU, conta da AWS ou organização da AWS. Por outro lado, você pode configurar e gerenciar a Amazon GuardDuty tanto no nível da conta (onde descobertas individuais são geradas) quanto no nível organizacional da AWS (usando o recurso de administrador delegado), onde as descobertas podem ser visualizadas e gerenciadas de forma agregada.

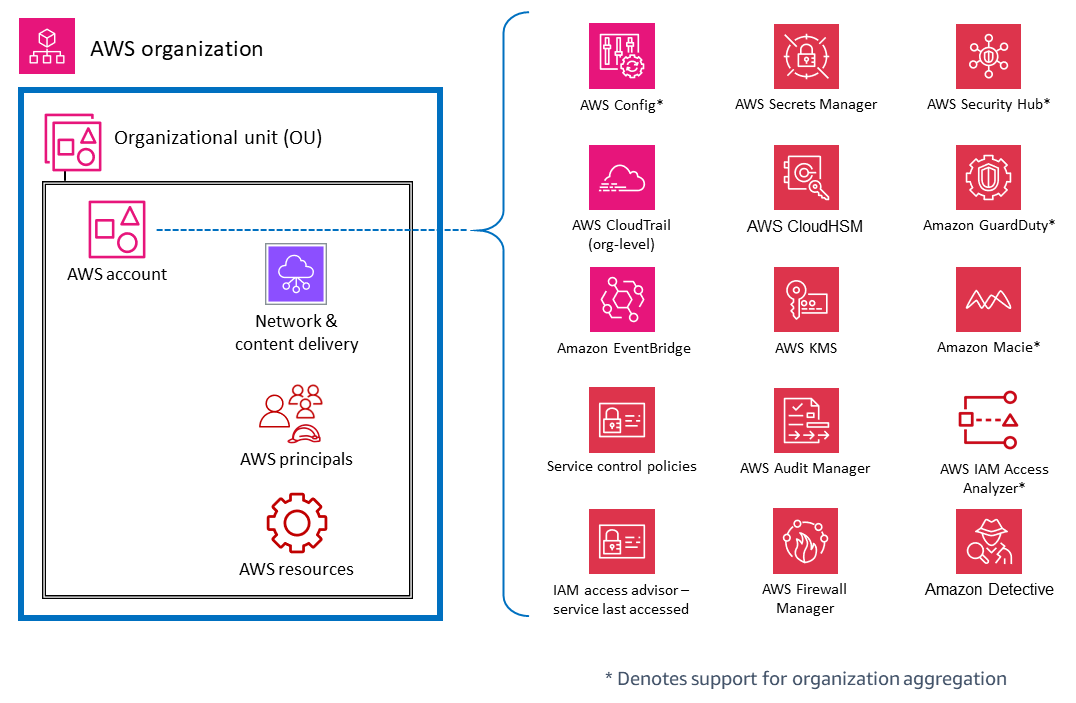

contas da AWS

Dentro OUs, existem serviços que ajudam a proteger vários tipos de elementos em uma conta da AWS. Por exemplo, o AWS Secrets Manager geralmente é gerenciado a partir de uma conta específica e protege recursos (como credenciais de banco de dados ou informações de autenticação), aplicativos e serviços da AWS nessa conta. O AWS IAM Access Analyzer pode ser configurado para gerar descobertas quando recursos especificados são acessíveis por diretores fora da conta da AWS. Conforme mencionado na seção anterior, muitos desses serviços também podem ser configurados e administrados dentro do AWS Organizations, para que possam ser gerenciados em várias contas. Esses serviços estão marcados com um asterisco (*) no diagrama. Eles também facilitam a agregação de resultados de várias contas e a entrega desses resultados em uma única conta. Isso dá às equipes de aplicativos individuais a flexibilidade e a visibilidade para gerenciar as necessidades de segurança específicas de sua carga de trabalho, além de permitir governança e visibilidade às equipes de segurança centralizadas. A Amazon GuardDuty é um exemplo desse serviço. GuardDutymonitora recursos e atividades associados a uma única conta, e GuardDuty as descobertas de várias contas membros (como todas as contas em uma organização da AWS) podem ser coletadas, visualizadas e gerenciadas a partir de uma conta de administrador delegado.

Rede virtual, computação e entrega de conteúdo

Como o acesso à rede é muito importante em termos de segurança e a infraestrutura computacional é um componente fundamental de muitas cargas de trabalho da AWS, há muitos serviços e recursos de segurança da AWS dedicados a esses recursos. Por exemplo, o Amazon Inspector é um serviço de gerenciamento de vulnerabilidades que verifica continuamente suas cargas de trabalho da AWS em busca de vulnerabilidades. Essas verificações incluem verificações de acessibilidade de rede que indicam que há caminhos de rede permitidos para EC2 instâncias da Amazon em seu ambiente. A Amazon Virtual Private Cloud

Diretores e recursos

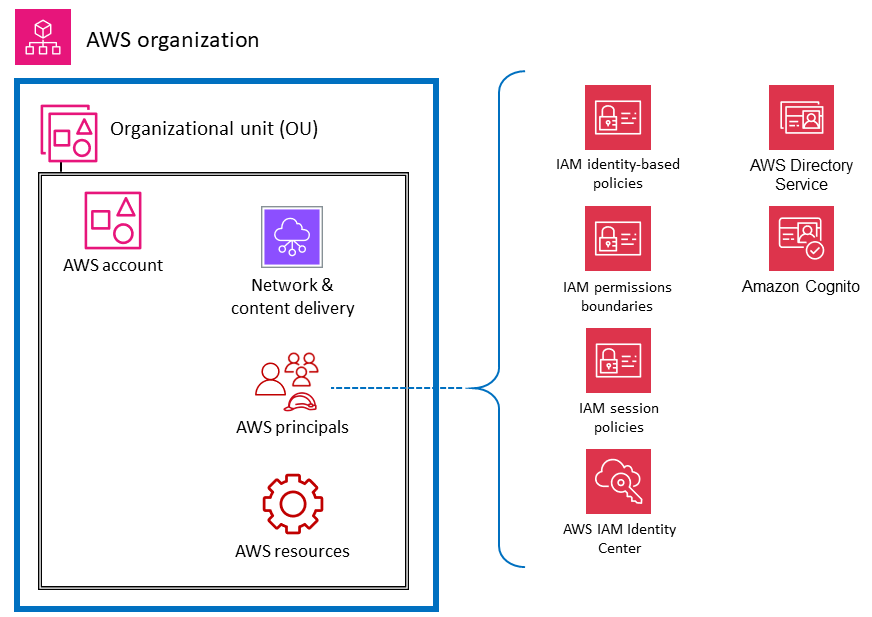

Os diretores da AWS e os recursos da AWS (junto com as políticas do IAM) são os elementos fundamentais no gerenciamento de identidade e acesso na AWS. Um diretor autenticado na AWS pode realizar ações e acessar os recursos da AWS. Um principal pode ser autenticado como usuário raiz da conta da AWS, usuário do IAM ou assumindo uma função.

nota

Não crie chaves de API persistentes associadas ao usuário raiz da AWS. O acesso ao usuário raiz deve ser limitado somente às tarefas que exigem um usuário raiz e somente por meio de um rigoroso processo de exceção e aprovação. Para obter as melhores práticas para proteger o usuário raiz da sua conta, consulte a documentação da AWS.

Um recurso da AWS é um objeto que existe dentro de um serviço da AWS com o qual você pode trabalhar. Os exemplos incluem uma EC2 instância, uma CloudFormation pilha da AWS, um tópico do Amazon Simple Notification Service (Amazon SNS) e um bucket do S3. As políticas do IAM são objetos que definem permissões quando são associadas a uma identidade do IAM (usuário, grupo ou função) ou a um recurso da AWS. Políticas baseadas em identidade são documentos de política que você anexa a um diretor (funções, usuários e grupos de usuários) para controlar quais ações um diretor pode realizar, em quais recursos e sob quais condições. Políticas baseadas em recursos são documentos de política que você anexa a um recurso, como um bucket do S3. Essas políticas concedem ao principal especificado permissão para realizar ações específicas nesse recurso e definem as condições dessa permissão. As políticas baseadas em recursos são políticas em linha. A seção de recursos do IAM se aprofunda nos tipos de políticas do IAM e em como elas são usadas.

Para simplificar as coisas nessa discussão, listamos os serviços e recursos de segurança da AWS para entidades do IAM que têm o objetivo principal de operar ou se candidatar aos diretores de contas. Mantemos essa simplicidade e, ao mesmo tempo, reconhecemos a flexibilidade e a amplitude dos efeitos das políticas de permissão do IAM. Uma única declaração em uma política pode ter efeitos em vários tipos de entidades da AWS. Por exemplo, embora uma política baseada em identidade do IAM esteja associada a uma entidade do IAM e defina permissões (permitir, negar) para essa entidade, a política também define implicitamente as permissões para as ações, os recursos e as condições especificadas. Dessa forma, uma política baseada em identidade pode ser um elemento crítico na definição de permissões para um recurso.

O diagrama a seguir ilustra os serviços e recursos de segurança da AWS para diretores da AWS. As políticas baseadas em identidade são anexadas aos objetos de recursos do IAM que são usados para identificação e agrupamento, como usuários, grupos e funções. Essas políticas permitem que você especifique o que cada identidade pode fazer (suas respectivas permissões). Uma política de sessão do IAM é uma política de permissões em linha que os usuários passam na sessão quando assumem a função. Você mesmo pode aprovar a política ou configurar seu agente de identidade para inserir a política quando suas identidades forem federadas na AWS. Isso permite que seus administradores reduzam o número de funções que precisam criar, porque vários usuários podem assumir a mesma função, mas têm permissões de sessão exclusivas. O serviço IAM Identity Center é integrado às operações do AWS Organizations e da API da AWS e ajuda você a gerenciar o acesso ao SSO e as permissões de usuário em todas as suas contas da AWS no AWS Organizations.

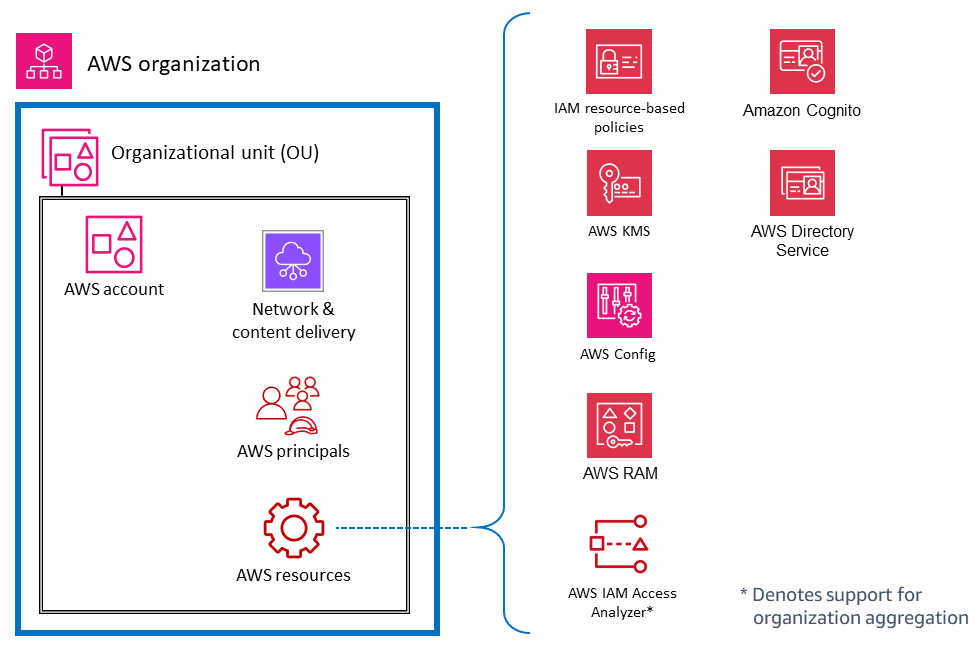

O diagrama a seguir ilustra os serviços e recursos dos recursos da conta. Políticas baseadas em recurso são anexadas a um recurso. Por exemplo, você pode anexar políticas baseadas em recursos a buckets do S3, filas do Amazon Simple Queue Service (Amazon SQS), endpoints VPC e chaves de criptografia do AWS KMS. Você pode usar políticas baseadas em recursos para especificar quem tem acesso ao recurso e quais ações eles podem realizar nele. As políticas de bucket do S3, as políticas de chaves do AWS KMS e as políticas de VPC endpoint são tipos de políticas baseadas em recursos. O AWS IAM Access Analyzer ajuda você a identificar os recursos em sua organização e contas, como buckets S3 ou funções do IAM, que são compartilhados com uma entidade externa. Isso permite identificar o acesso não intencional aos seus recursos e dados, o que é um risco de segurança. O AWS Config permite que você avalie, audite e avalie as configurações dos recursos compatíveis da AWS em suas contas da AWS. O AWS Config monitora e registra continuamente as configurações de recursos da AWS e avalia automaticamente as configurações gravadas em relação às configurações desejadas.