As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Centro de identidade do AWS IAM

O AWS IAM Identity Center

Os serviços gerenciados da AWS, incluindo Amazon Q, Amazon Q Developer, Amazon SageMaker Studio e Amazon QuickSight, integram e usam o IAM Identity Center para autenticação e autorização. Você conecta sua fonte de identidade apenas uma vez ao IAM Identity Center e gerencia o acesso da força de trabalho a todos os aplicativos integrados gerenciados pela AWS. As identidades de seus diretórios corporativos existentes, como Microsoft Entra ID, Okta, Google Workspace e Microsoft Active Directory, devem ser provisionadas no IAM Identity Center antes que você possa pesquisar usuários ou grupos para conceder a eles acesso de login único aos serviços gerenciados da AWS. O IAM Identity Center também possibilita experiências específicas do aplicativo e centradas no usuário. Por exemplo, os usuários do Amazon Q experimentam a continuidade à medida que migram de um serviço integrado ao Amazon Q para outro.

nota

Você pode usar os recursos do IAM Identity Center individualmente. Por exemplo, você pode optar por usar o Identity Center somente para gerenciar o acesso aos serviços gerenciados da AWS, como o Amazon Q, enquanto usa federação direta de contas e funções do IAM para gerenciar o acesso às suas contas da AWS.

A propagação confiável de identidade fornece uma experiência simplificada de login único para usuários de ferramentas de consulta e aplicativos de inteligência de negócios (BI) que precisam de acesso a dados nos serviços da AWS. O gerenciamento do acesso aos dados é baseado na identidade do usuário, portanto, os administradores podem conceder acesso com base nas associações existentes de usuários e grupos do usuário. A propagação de identidade confiável é baseada na Estrutura de Autorização OAuth 2.0

Os serviços gerenciados da AWS que se integram à propagação de identidade confiável, como o editor de consultas v2 do Amazon Redshift, o Amazon EMR e o QuickSight Amazon, obtêm tokens diretamente do IAM Identity Center. O IAM Identity Center também oferece uma opção para que os aplicativos troquem tokens de identidade e acessem tokens de um servidor de autorização OAuth 2.0 externo. O acesso do usuário aos serviços da AWS e a outros eventos é registrado em registros e CloudTrail eventos específicos do serviço, para que os auditores saibam quais ações os usuários realizaram e quais recursos eles acessaram.

Para usar a propagação de identidades confiáveis, você deve habilitar o IAM Identity Center e provisionar usuários e grupos. Recomendamos que você use uma instância organizacional do IAM Identity Center.

nota

A propagação de identidade confiável não exige que você configure permissões para várias contas (conjuntos de permissões). Você pode habilitar o IAM Identity Center e usá-lo somente para a propagação de identidades confiáveis.

Para obter mais informações, consulte os pré-requisitos e as considerações sobre o uso da propagação de identidade confiável e veja os casos de uso específicos suportados por aplicativos que podem iniciar a propagação de identidade.

O portal de acesso da AWS fornece aos usuários autenticados acesso de login único às suas contas e aplicativos na nuvem da AWS. Você também pode usar as credenciais geradas no portal de acesso da AWS para configurar o acesso da AWS CLI ou do AWS SDK aos recursos em suas contas da AWS. Isso ajuda a eliminar o uso de credenciais de longo prazo para acesso programático, o que reduz significativamente as chances de as credenciais serem comprometidas e melhora sua postura de segurança.

Você também pode automatizar o gerenciamento do acesso à conta e ao aplicativo usando o IAM Identity Center APIs.

O IAM Identity Center é integrado à AWS CloudTrail, que fornece um registro das ações realizadas por um usuário no IAM Identity Center. CloudTrail registra eventos de API, como uma chamada de CreateUserAPI, que é registrada quando um usuário é criado, provisionado ou sincronizado manualmente com o IAM Identity Center a partir de um IdP externo usando o protocolo System for Cross-domain Identity Management (SCIM). Cada evento ou entrada de registro registrado em CloudTrail contém informações sobre quem gerou a solicitação. Esse recurso ajuda a identificar mudanças ou atividades inesperadas que podem exigir uma investigação mais aprofundada. Para obter uma lista completa das operações do IAM Identity Center suportadas em CloudTrail, consulte a documentação do IAM Identity Center.

Conectando sua fonte de identidade existente ao IAM Identity Center

A federação de identidades é uma abordagem comum para criar sistemas de controle de acesso, que gerenciam a autenticação do usuário usando um IdP central e controlam seu acesso a vários aplicativos e serviços que atuam como provedores de serviços (). SPs O IAM Identity Center oferece a flexibilidade de trazer identidades de sua fonte de identidade corporativa existente, incluindo Okta, Microsoft Entra ID, Ping, Google Workspace,, JumpCloud OneLogin, Active Directory local e qualquer fonte de identidade compatível com SAML 2.0.

Conectar sua fonte de identidade existente ao IAM Identity Center é a abordagem recomendada, pois oferece à sua força de trabalho acesso de login único e uma experiência consistente em todos os serviços da AWS. Também é uma prática recomendada gerenciar identidades em um único local, em vez de manter várias fontes. O IAM Identity Center oferece suporte à federação de identidades com o SAML 2.0, que é um padrão de identidade aberto que permite que o IAM Identity Center autentique usuários externos. IdPs O IAM Identity Center também fornece suporte para o padrão SCIM v2.0. Esse padrão permite o provisionamento, a atualização e o desprovisionamento automáticos de usuários e grupos entre qualquer um dos centros de identidade externos e do IAM compatíveis, exceto o Google Workspace IdPs e PingOne, que atualmente oferecem suporte ao provisionamento de usuários somente por meio do SCIM.

Você também pode conectar outros sistemas externos baseados em SAML 2.0 IdPs ao IAM Identity Center, se estiverem em conformidade com padrões e considerações específicas.

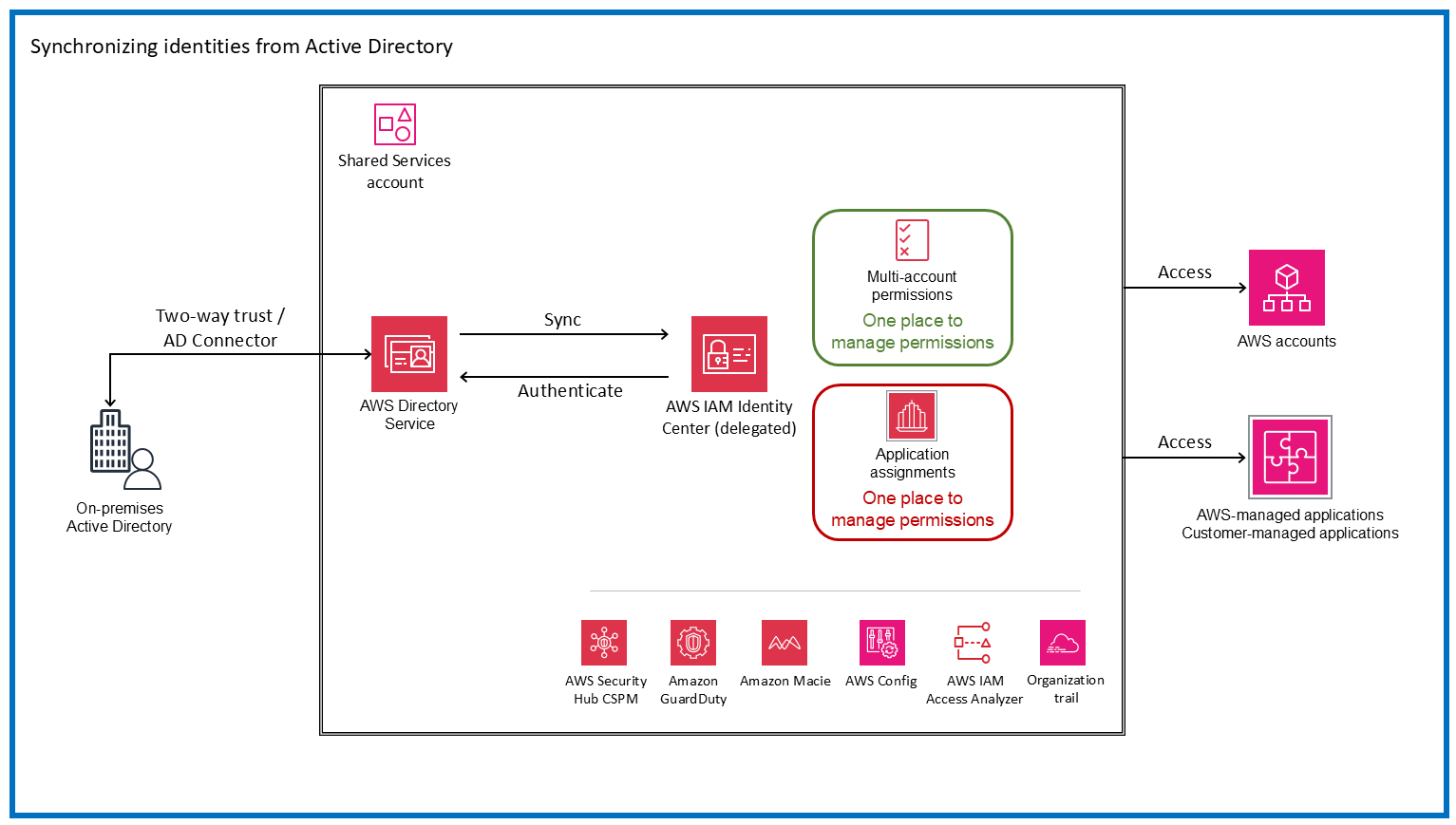

Você também pode conectar seu Microsoft Active Directory existente ao IAM Identity Center. Essa opção permite sincronizar usuários, grupos e associações de grupos de um Microsoft Active Directory existente usando o AWS Directory Service. Essa opção é adequada para grandes empresas que já gerenciam identidades, seja em um Active Directory autogerenciado localizado no local ou em um diretório no AWS Managed Microsoft AD. Você pode conectar um diretório no AWS Managed Microsoft AD ao IAM Identity Center. Você também pode conectar seu diretório autogerenciado no Active Directory ao IAM Identity Center estabelecendo uma relação de confiança bidirecional que permite que o IAM Identity Center confie em seu domínio para autenticação. Outro método é usar o AD Connector, que é um gateway de diretório que pode redirecionar solicitações de diretório para seu Active Directory autogerenciado sem armazenar nenhuma informação em cache na nuvem. O diagrama a seguir ilustra essa opção.

Benefícios

-

Conecte sua fonte de identidade existente ao IAM Identity Center para agilizar o acesso e fornecer uma experiência consistente à sua força de trabalho em todos os serviços da AWS.

-

Gerencie com eficiência o acesso da força de trabalho aos aplicativos da AWS. Você pode gerenciar e auditar o acesso de usuários aos serviços da AWS com mais facilidade disponibilizando informações de usuários e grupos da sua fonte de identidade por meio do IAM Identity Center.

-

Melhore o controle e a visibilidade do acesso dos usuários aos dados nos serviços da AWS. Você pode habilitar a transferência do contexto de identidade do usuário da sua ferramenta de business intelligence para os serviços de dados da AWS que você usa enquanto continua usando a fonte de identidade escolhida e outras configurações de gerenciamento de acesso da AWS.

-

Gerencie o acesso da força de trabalho a um ambiente da AWS com várias contas. Você pode usar o IAM Identity Center com sua fonte de identidade existente ou criar um novo diretório e gerenciar o acesso da força de trabalho a parte ou a todo o seu ambiente da AWS.

-

Forneça uma camada adicional de proteção em caso de interrupção do serviço na região da AWS em que você habilitou o IAM Identity Center configurando o acesso de emergência ao AWS Management Console.

Consideração do serviço

-

Atualmente, o IAM Identity Center não oferece suporte ao uso do tempo limite de inatividade, em que a sessão do usuário expira ou é estendida com base na atividade. Ele oferece suporte à duração da sessão para o portal de acesso da AWS e os aplicativos integrados do IAM Identity Center. Você pode configurar a duração da sessão entre 15 minutos e 90 dias. Você pode visualizar e excluir sessões ativas do portal de acesso da AWS para usuários do IAM Identity Center. No entanto, modificar e encerrar as sessões do portal de acesso da AWS não afeta a duração da sessão do AWS Management Console, que é definida nos conjuntos de permissões.

Considerações sobre design

-

Você pode habilitar uma instância do IAM Identity Center em uma única região da AWS por vez. Quando você ativa o IAM Identity Center, ele controla o acesso aos conjuntos de permissões e aos aplicativos integrados da região principal. Isso significa que, no caso improvável de uma interrupção do serviço do IAM Identity Center nessa região, os usuários não conseguirão fazer login para acessar contas e aplicativos. Para fornecer proteção extra, recomendamos que você configure o acesso de emergência ao AWS Management Console usando a federação baseada no SAML 2.0.

nota

Essa recomendação de acesso de emergência é aplicável se você estiver usando um IdP externo de terceiros como sua fonte de identidade e funciona quando o plano de dados do serviço IAM e seu IdP externo estão disponíveis.

-

Se você usa o Active Directory ou cria usuários no IAM Identity Center, siga a orientação padrão da AWS Break-glass.

-

Se você planeja usar o AD Connector para conectar seu Active Directory local ao IAM Identity Center, considere que o AD Connector tem uma relação de one-on-one confiança com seu domínio do Active Directory e não oferece suporte a relações de confiança transitivas. Isso significa que o IAM Identity Center pode acessar somente os usuários e grupos do único domínio anexado ao AD Connector que você criou. Se você precisar oferecer suporte a vários domínios ou florestas, use o AWS Managed Microsoft AD.

-

Se você estiver usando um IdP externo, a autenticação multifator (MFA) é gerenciada a partir do IdP externo e não no IAM Identity Center. O IAM Identity Center oferece suporte aos recursos de MFA somente quando sua fonte de identidade está configurada com o repositório de identidades do IAM Identity Center, o AWS Managed Microsoft AD ou o AD Connector.

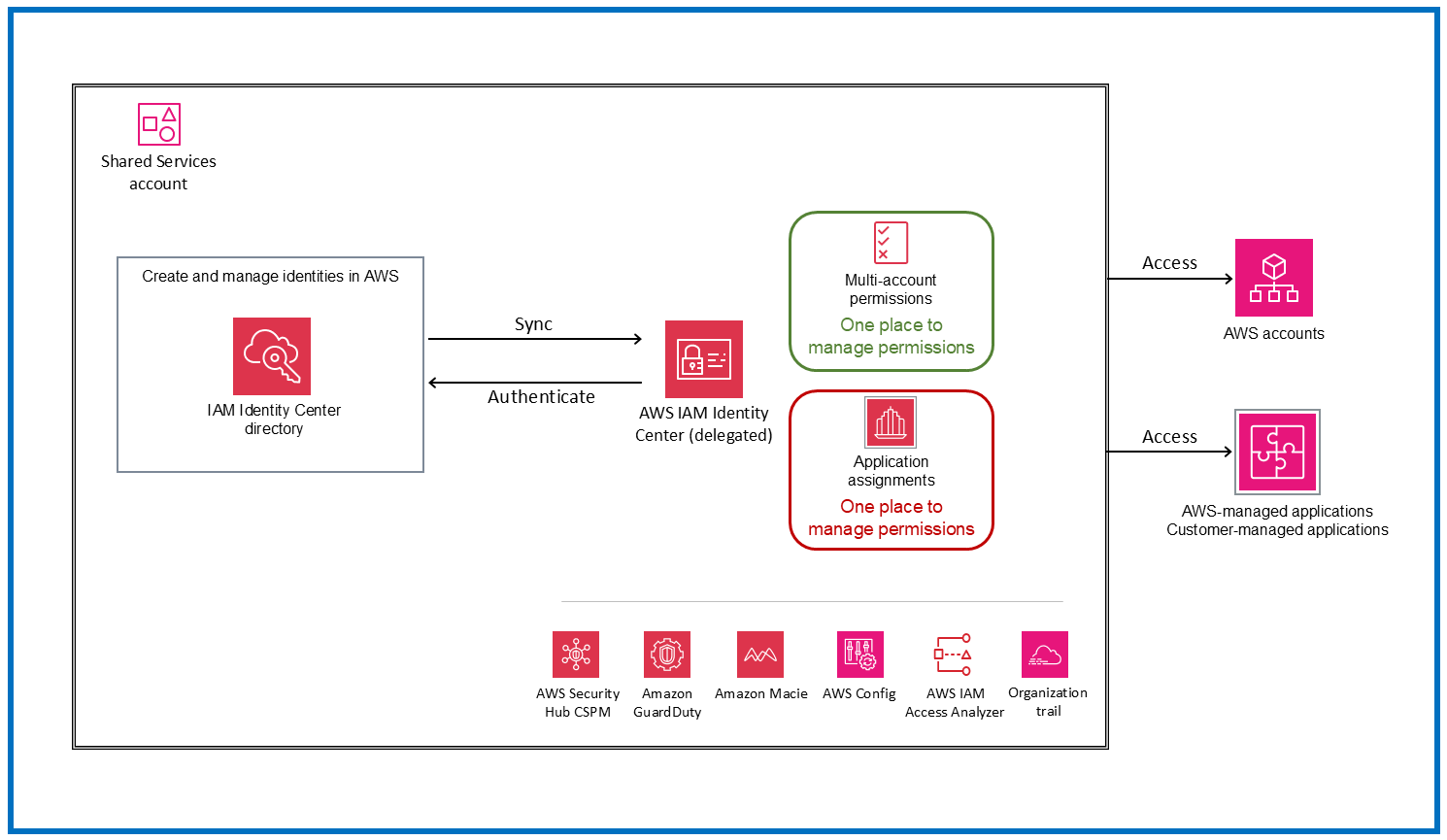

Criação e gerenciamento de identidades na AWS

Recomendamos que você use o IAM Identity Center com um IdP externo. No entanto, se você não tiver um IdP existente, poderá criar e gerenciar usuários e grupos no diretório do IAM Identity Center, que é a fonte de identidade padrão do serviço. Essa opção é ilustrada no diagrama a seguir. É preferível à criação de usuários ou funções do IAM em cada conta da AWS para usuários da força de trabalho. Para obter mais informações, consulte a documentação do IAM Identity Center.

Considerações sobre o serviço

-

Quando você cria e gerencia identidades no IAM Identity Center, seus usuários devem seguir a política de senha padrão, que não pode ser modificada. Se você quiser definir e usar sua própria política de senha para suas identidades, altere sua fonte de identidade para o Active Directory ou para um IdP externo.

-

Ao criar e gerenciar identidades no IAM Identity Center, considere planejar a recuperação de desastres. O IAM Identity Center é um serviço regional criado para operar em várias zonas de disponibilidade para resistir à falha de uma zona de disponibilidade. No entanto, no caso improvável de uma interrupção na região em que sua Central de Identidade do IAM está habilitada, você não poderá implementar e usar a configuração de acesso de emergência recomendada pela AWS, porque o diretório do IAM Identity Center que contém seus usuários e grupos também será afetado por qualquer interrupção nessa região. Para implementar a recuperação de desastres, você precisa alterar sua fonte de identidade para um IdP SAML 2.0 externo ou para o Active Directory.

Considerações sobre design

-

O IAM Identity Center suporta o uso de apenas uma fonte de identidade por vez. No entanto, você pode alterar sua fonte de identidade atual para uma das outras duas opções de fonte de identidade. Antes de fazer essa alteração, avalie o impacto analisando as considerações para alterar sua fonte de identidade.

-

Quando você usa o diretório do IAM Identity Center como fonte de identidade, a MFA é habilitada por padrão

para instâncias criadas após 15 de novembro de 2023. Novos usuários são solicitados a registrar um dispositivo de MFA ao entrarem no IAM Identity Center pela primeira vez. Os administradores podem atualizar as configurações de MFA para seus usuários com base em seus requisitos de segurança.

Considerações gerais de design para o IAM Identity Center

-

O IAM Identity Center oferece suporte ao controle de acesso baseado em atributos (ABAC), que é uma estratégia de autorização que permite criar permissões refinadas usando atributos. Há duas maneiras de passar atributos para controle de acesso ao IAM Identity Center:

-

Se você estiver usando um IdP externo, poderá transmitir atributos diretamente na declaração SAML usando o prefixo.

https://aws.amazon.com/SAML/Attributes/AccessControl -

Se você estiver usando o IAM Identity Center como fonte de identidade, você pode adicionar e usar atributos que estão no repositório de identidades do IAM Identity Center.

-

Para usar o ABAC em todos os casos, você deve primeiro selecionar o atributo de controle de acesso na página Atributos para controle de acesso no console do IAM Identity Center. Para transmiti-la usando a declaração SAML, você deve definir o nome do atributo no IdP como.

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName> -

Os atributos definidos na página de Atributos para controle de acesso do console do IAM Identity Center têm precedência sobre os atributos transmitidos pelas asserções de SAML do seu IdP. Se você quiser usar atributos passados somente da declaração SAML, não defina nenhum atributo manualmente no IAM Identity Center. Depois de definir os atributos no IdP ou no IAM Identity Center, você pode criar políticas de permissões personalizadas no seu conjunto de permissões usando a chave de condição aws: PrincipalTag global. Isso garante que somente usuários com atributos que correspondam às tags em seus recursos tenham acesso a esses recursos em suas contas da AWS.

-

-

O IAM Identity Center é um serviço de gerenciamento de identidade da força de trabalho, portanto, requer interação humana para concluir o processo de autenticação para acesso programático. Se você precisar de credenciais de curto prazo para machine-to-machine autenticação, explore os perfis de EC2 instância da Amazon para cargas de trabalho na AWS ou o IAM Roles Anywhere para cargas de trabalho fora da AWS.

-

O IAM Identity Center fornece acesso a recursos em contas da AWS em suas organizações. No entanto, se você quiser fornecer acesso de login único a contas externas (ou seja, contas da AWS fora da sua organização) usando o IAM Identity Center sem convidar essas contas para suas organizações, você pode configurar as contas externas como aplicativos SAML no

IAM Identity Center. -

O IAM Identity Center oferece suporte à integração com soluções temporárias de gerenciamento de acesso elevado (TEAM) (também conhecidas como just-in-time acesso). Essa integração fornece acesso elevado com limite de tempo ao seu ambiente de várias contas da AWS em grande escala. O acesso elevado temporário permite que os usuários solicitem acesso para realizar uma tarefa específica por um período específico de tempo. Um aprovador analisa cada solicitação e decide se quer aprová-la ou rejeitá-la. O IAM Identity Center oferece suporte a soluções TEAM gerenciadas pelo fornecedor de parceiros de segurança compatíveis da AWS ou soluções autogerenciadas

, que você mantém e adapta para atender aos seus requisitos de acesso com limite de tempo.