Contenção de técnica e de acesso

Restrinja o uso não autorizado de um recurso por meio da limitação das funções e das entidades principais do IAM com acesso ao recurso. Isso inclui restringir as permissões das entidades principais do IAM que têm acesso ao recurso, bem como revogar credenciais de segurança temporárias. A seguir, apresentamos exemplos da contenção de técnica e de acesso com o uso de serviços da AWS:

-

Restrição de permissões: as permissões atribuídas a uma entidade principal do IAM devem seguir o princípio de privilégio mínimo. No entanto, durante um evento de segurança ativo, pode ser necessário restringir ainda mais o acesso de uma determinada entidade principal do IAM a um recurso específico. Nesse caso, é possível realizar a contenção do acesso ao recurso ao remover as permissões da entidade principal do IAM em questão. Essa ação é executada com o uso do serviço IAM e pode ser aplicada usando o AWS Management Console, a AWS CLI ou um AWS SDK.

-

Revogação de chaves: as chaves de acesso do IAM são usadas pelas entidades principais do IAM para fins de acesso ou de gerenciamento de recursos. Estas são credenciais estáticas de longo prazo usadas para assinar solicitações programáticas à AWS CLI ou à API da AWS, e começam com o prefixo AKIA (para obter informações adicionais, consulte a seção Understanding unique ID prefixes em Identificadores do IAM). Com a finalidade de conter o acesso de uma entidade principal do IAM cuja chave de acesso tenha sido comprometida, é possível desativar ou excluir a chave de acesso. É importante considerar os seguintes pontos:

-

Uma chave de acesso pode ser reativada após ser desativada.

-

Uma chave de acesso não pode ser recuperada após ser excluída.

-

Uma entidade principal do IAM pode ter, no máximo, duas chaves de acesso ativas simultaneamente.

-

Os usuários ou as aplicações que dependem da chave de acesso perderão acesso imediatamente após sua desativação ou exclusão.

-

-

Revogação de credenciais de segurança temporárias: as credenciais de segurança temporárias podem ser empregadas por uma organização para controlar o acesso a recursos da AWS e começam com o prefixo ASIA (para obter informações adicionais, consulte a seção Understanding unique ID prefixes em Identificadores do IAM). As credenciais temporárias são geralmente usadas por perfis do IAM e não necessitam de alteração ou revogação explícita, devido ao seu prazo de validade limitado. Em casos em que ocorra um evento de segurança envolvendo uma credencial de segurança temporária antes da expiração da referida credencial de segurança temporária, pode ser necessário alterar as permissões efetivas das credenciais de segurança temporárias existentes. Essa ação pode ser realizada por meio do serviço IAM no AWS Management Console. As credenciais de segurança temporárias também podem ser emitidas para usuários do IAM (em oposição a perfis do IAM). Entretanto, até o momento da redação desta seção, não existe uma opção para revogar as credenciais de segurança temporárias para um usuário do IAM no AWS Management Console. Para eventos de segurança em que a chave de acesso do IAM de um usuário é comprometida por um usuário não autorizado que criou credenciais de segurança temporárias, as credenciais de segurança temporárias podem ser revogadas usando dois métodos:

-

Realize a anexação de uma política em linha para o usuário do IAM que restrinja o acesso com base no tempo de emissão do token de segurança (consulte a seção Denying access to temporary security credentials issued before a specific time em Desabilitar permissões de credenciais de segurança temporárias para obter mais detalhes).

-

Realize a exclusão do usuário do IAM proprietário das chaves de acesso comprometidas. É possível criar novamente o usuário, se necessário.

-

-

AWS WAF: determinadas técnicas empregadas por usuários não autorizados incluem padrões comuns de tráfego malicioso, como solicitações que contêm injeção de SQL e cross-site scripting (XSS). O AWS WAF pode ser configurado para corresponder e negar esse tipo de tráfego usando as instruções de regras incorporadas do AWS WAF.

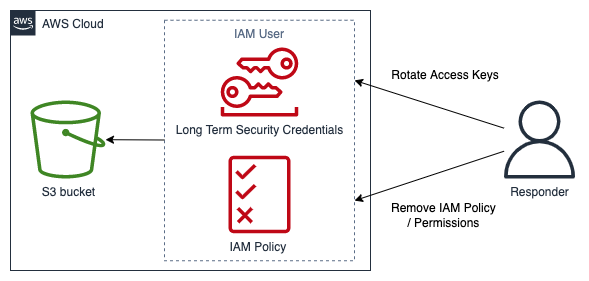

Um exemplo de contenção de técnica e de acesso pode ser observado no diagrama apresentado a seguir, no qual um responsável pela resposta a incidentes altera as chaves de acesso ou remove uma política do IAM para impedir que um usuário do IAM acesse um bucket do Amazon S3.

Exemplo de contenção de técnica e de acesso