As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como as políticas de configuração funcionam no Security Hub CSPM

O administrador delegado do CSPM do AWS Security Hub pode criar políticas de configuração para configurar o CSPM, os padrões de segurança e os controles de segurança do Security Hub para uma organização. Depois de criar uma política de configuração, o administrador delegado pode associá-la a contas específicas, unidades organizacionais (OUs) ou à raiz. A política então entra em vigor nas contas OUs especificadas ou na raiz.

Para obter informações contextuais sobre os benefícios da configuração central e como ela funciona, consulte Entendendo a configuração central no Security Hub CSPM.

Esta seção fornece uma visão geral detalhada das políticas de configuração.

Considerações sobre políticas

Antes de criar uma política de configuração no CSPM do Security Hub, considere os detalhes a seguir.

As políticas de configuração devem ser associadas para entrarem em vigor — Depois de criar uma política de configuração, você pode associá-la a uma ou mais contas, unidades organizacionais (OUs) ou à raiz. Uma política de configuração pode ser associada a contas ou OUs por meio de aplicativo direto ou por meio de herança de uma OU principal.

Uma conta ou UO só pode estar associada a uma única política de configuração: para evitar configurações conflitantes, uma conta ou UO só pode estar associada a uma política de configuração por vez. Como alternativa, uma conta ou OU pode ser autogerenciada.

As políticas de configuração são completas: as políticas de configuração fornecem uma especificação completa das configurações. Por exemplo, uma conta filha não pode aceitar configurações para alguns controles de uma política e configurações para outros controles de outra política. Ao associar uma política a uma conta filha, verifique se a política especifica todas as configurações que você deseja que a conta filha use.

As políticas de configuração não podem ser revertidas — Não há opção de reverter uma política de configuração depois de associá-la a contas ou. OUs Por exemplo, se você associar uma política de configuração que desabilita CloudWatch controles a uma conta específica e, em seguida, dissociar essa política, os CloudWatch controles continuarão desativados nessa conta. Para ativar CloudWatch os controles novamente, você pode associar a conta a uma nova política que habilite os controles. Como alternativa, você pode alterar a conta para autogerenciada e ativar cada CloudWatch controle na conta.

As políticas de configuração entram em vigor na sua região inicial e em todas as regiões vinculadas: uma política de configuração afeta todas as contas associadas na região inicial e em todas as regiões vinculadas. Você não pode criar uma política de configuração que entre em vigor somente a algumas dessas regiões e não a outras. A exceção são os controles que usam recursos globais. O Security Hub CSPM desativa automaticamente os controles que envolvem recursos globais em todas as regiões, exceto na região de origem.

As regiões que AWS foram introduzidas em ou após 20 de março de 2019 são conhecidas como regiões opcionais. Você deve habilitar essa região para uma conta antes que uma política de configuração entre em vigor nela. A conta de gerenciamento do Organizations pode habilitar regiões de adesão para uma conta-membro. Para obter instruções sobre como ativar regiões opcionais, consulte Especificar qual Regiões da AWS conta pode ser usada no Guia de referência de gerenciamento de AWS contas.

Se sua política configura um controle que não está disponível na região de origem ou em uma ou mais regiões vinculadas, o Security Hub CSPM ignora a configuração de controle em regiões indisponíveis, mas aplica a configuração nas regiões em que o controle está disponível. Você não tem cobertura para um controle que não esteja disponível na região inicial ou em alguma das regiões vinculadas.

Políticas de configuração são recursos: como recurso, uma política de configuração tem um nome do recurso da Amazon (ARN) e um identificador universalmente exclusivo (UUID). O ARN usa o formato a seguir:

arn:. Uma configuração autogerenciada não tem ARN nem UUID. O identificador de uma configuração autogerenciada épartition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB.

Tipos de políticas de configuração

Cada política de configuração especifica as configurações a seguir:

-

Ative ou desative o Security Hub CSPM.

-

Habilitar um ou mais padrões de segurança.

-

Indicar quais controles de segurança estão habilitados dentre todos os padrões habilitados. Você pode fazer isso fornecendo uma lista de controles específicos que devem ser habilitados, e o Security Hub CSPM desativa todos os outros controles, incluindo novos controles quando eles são lançados. Como alternativa, você pode fornecer uma lista de controles específicos que devem ser desativados, e o Security Hub CSPM habilita todos os outros controles, incluindo novos controles quando eles são lançados.

-

Opcionalmente, personalize os parâmetros para selecionar controles habilitados dentre os padrões habilitados.

As políticas de configuração central não incluem as configurações do AWS Config gravador. Você deve habilitar AWS Config e ativar separadamente a gravação dos recursos necessários para que o Security Hub CSPM gere descobertas de controle. Para obter mais informações, consulte Considerações antes de ativar e configurar AWS Config.

Se você usar a configuração central, o Security Hub CSPM desativará automaticamente os controles que envolvem recursos globais em todas as regiões, exceto na região de origem. Os outros controles que você escolher habilitar por meio de uma política de configuração serão habilitados em todas as regiões em que estiverem disponíveis. Para limitar as descobertas desses controles a apenas uma região, você pode atualizar as configurações do AWS Config gravador e desativar a gravação global de recursos em todas as regiões, exceto na região de origem.

Se um controle ativado que envolve recursos globais não for suportado na região de origem, o Security Hub CSPM tentará habilitar o controle em uma região vinculada onde o controle é suportado. Com a configuração central, você não tem cobertura para um controle que não está disponível na região de origem ou em qualquer uma das regiões vinculadas.

Para obter uma lista dos controles que envolvem recursos globais, consulte Controles que usam recursos globais.

Política de configuração recomendada

Ao criar uma política de configuração pela primeira vez no console CSPM do Security Hub, você tem a opção de escolher a política recomendada pelo CSPM do Security Hub.

A política recomendada habilita o Security Hub CSPM, o padrão AWS Foundational Security Best Practices (FSBP) e todos os controles FSBP novos e existentes. Os controles que aceitam parâmetros usam os valores padrão. A política recomendada se aplica ao root (todas as contas e OUs, tanto as novas quanto as existentes). Depois de criar a política recomendada para sua organização, é possível modificá-la a partir da conta de administrador delegado. Por exemplo, é possível habilitar padrões ou controles adicionais ou desabilitar controles de FSBP específicos. Para obter instruções sobre como modificar uma política de configuração, consulte Atualização das políticas de configuração.

Política de configuração personalizada

Em vez da política recomendada, o administrador delegado pode criar até 20 políticas de configuração personalizadas. Você pode associar uma única política personalizada a toda a sua organização ou políticas personalizadas diferentes a contas diferentes OUs e. Para uma política de configuração personalizada, você especifica as configurações desejadas. Por exemplo, é possível criar uma política personalizada que habilite o FSBP, o Center for Internet Security (CIS) AWS Foundations Benchmark v1.4.0 e todos os controles nesses padrões, exceto os controles do Amazon Redshift. O nível de granularidade que você usa nas políticas de configuração personalizadas depende do escopo pretendido da cobertura de segurança em toda a organização.

nota

Você não pode associar uma política de configuração que desabilite o CSPM do Security Hub à conta de administrador delegado. Essa política pode ser associada a outras contas, mas ignorará a associação com o administrador delegado. A conta de administrador delegado retém sua configuração atual.

Depois de criar uma política de configuração personalizada, é possível mudar para a política de configuração recomendada atualizando sua política de configuração para refletir a configuração recomendada. No entanto, você não vê a opção de criar a política de configuração recomendada no console CSPM do Security Hub após a criação da primeira política.

Associação de políticas por meio de aplicação e herança

Quando você faz a adesão à configuração central pela primeira vez, sua organização não tem associações e se comporta da mesma forma que antes da adesão. O administrador delegado pode então estabelecer associações entre uma política de configuração ou um comportamento e contas autogerenciados OUs, ou a raiz. As associações podem ser estabelecidas por meio de aplicação ou herança.

A partir da conta de administrador delegado, é possível aplicar diretamente uma política de configuração a uma conta, OU ou raiz. Ou então, o administrador delegado pode aplicar diretamente uma designação autogerenciada a uma conta, a uma UO ou à raiz.

Na ausência da aplicação direta, uma conta ou UO herda as configurações da entidade superior mais próxima que tenha uma política de configuração ou um comportamento autogerenciado. Se o pai mais próximo estiver associado a uma política de configuração, o filho herdará essa política e poderá ser configurado somente pelo administrador delegado da região inicial. Se o pai mais próximo for autogerenciado, o filho herda o comportamento autogerenciado e poderá especificar suas próprias configurações em cada um. Região da AWS

A aplicação da política tem precedência sobre a herança. Em outras palavras, a herança não substitui uma política de configuração ou uma designação autogerenciada que o administrador delegado aplicou diretamente a uma conta ou UO.

Se você aplicar uma política de configuração diretamente a uma conta autogerenciada, a política substituirá a designação autogerenciada. A conta passará a ser gerenciada centralmente e adotará as configurações refletidas na política de configuração.

Recomendamos aplicar uma política de configuração diretamente à raiz. Se você aplicar uma política à raiz, as novas contas que ingressarem na sua organização herdarão automaticamente a política da raiz, a menos que você as associe a uma política diferente ou as designe como autogerenciadas.

Somente uma política de configuração pode ser associada a uma conta ou OU em um determinado momento, seja por meio de aplicação ou herança. Isso foi projetado para evitar configurações conflitantes.

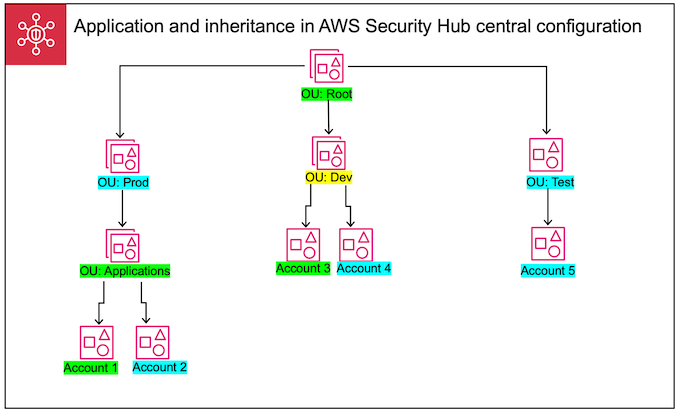

O diagrama a seguir ilustra como a aplicação de políticas e a herança funcionam na configuração central.

Neste exemplo, um nó destacado em verde tem uma política de configuração que foi aplicada a ele. Um nó destacado em azul não tem nenhuma política de configuração aplicada a ele. Um nó destacado em amarelo foi designado como autogerenciado. Cada conta e UO usam a configuração a seguir:

OU:Raiz (verde): essa OU usa a política de configuração que foi aplicada a ela.

OU:Prod (azul): essa OU herda a política de configuração de OU:Raiz.

OU:Aplicações (verde): essa OU usa a política de configuração que foi aplicada a ela.

Conta 1 (verde): essa conta usa a política de configuração que foi aplicada a ela.

Conta 2 (azul): essa conta herda a política de configuração de OU:Aplicações.

OU:Desenv (amarelo): essa OU é autogerenciada.

Conta 3 (verde): essa conta usa a política de configuração que foi aplicada a ela.

Conta 4 (azul): essa conta herda o comportamento autogerenciado de OU:Desenv.

OU:Teste (azul): essa conta herda a política de configuração de OU:Raiz.

Conta 5 (azul): essa conta herda a política de configuração de OU:Raiz, pois seu pai imediato, OU:Teste, não está associado a uma política de configuração.

Testes de uma política de configuração

Para ter certeza de que entendeu como as políticas de configuração funcionam, recomendamos que você crie uma política e a associe a uma conta ou uma UO de teste.

Para testar uma política de configuração

Crie uma política de configuração personalizada e verifique se as configurações especificadas para a ativação, os padrões e os controles do CSPM do Security Hub estão corretas. Para instruções, consulte Criação e associação de políticas de configuração.

Aplique a política de configuração a uma conta de teste ou UO que não tenha nenhuma conta secundária ou OUs.

Verifique se a conta de teste ou OU usa a política de configuração da forma esperada em sua região inicial e em todas as regiões vinculadas. Você também pode verificar se todas as outras contas e OUs em sua organização permanecem autogerenciadas e podem alterar suas próprias configurações em cada região.

Depois de testar uma política de configuração em uma única conta ou OU, você pode associá-la a outras contas OUs e.