As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 7: Configurando um servidor de automação de migração

O servidor de automação de migração é usado para executar a automação de migração.

Crie um servidor Windows Server 2019 ou posterior

Recomendamos criar o servidor em sua conta da AWS, mas ele também pode ser criado em seu ambiente on-premises. Se criada em uma conta da AWS, ela deve estar na mesma conta e região da AWS que o Cloud Migration Factory. Para analisar os requisitos do servidor, consulte Servidor de automação de migração.

Onde quer que você implante a instância do Windows, ela deve ser implantada como uma instalação padrão do Windows 2019 ou posterior que atenda aos seus requisitos operacionais e de segurança.

Instalação do software necessário para suportar as automações

-

Baixe Python v3.12.1

. -

Faça login como administrador, instale o Python v3.12.1 e escolha Personalizar instalação.

-

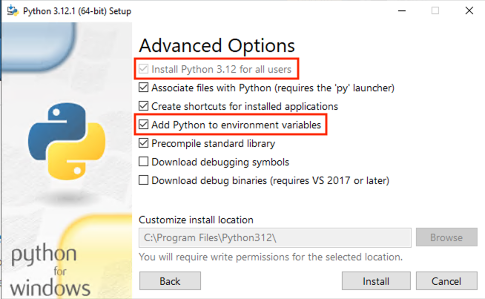

Escolha Avançar e selecione Instalar para todos os usuários e Adicionar Python às variáveis de ambiente. Escolha Instalar.

Guia Detalhes do atributo da interface web do Migration Factory

-

Verifique se você tem privilégios de administrador

cmd.exe, abra e execute os seguintes comandos para instalar os pacotes Python um por vez:python -m pip install requests python -m pip install paramiko python -m pip install boto3Se algum desses comandos falhar, atualize o pip executando o comando a seguir:

python -m pip install --upgrade pip -

Instalar a interface da linha de comando da AWS (CLI)

. -

Instale usando o módulo PowerShell for AWS, garantindo que você tenha o parâmetro *-Scope AllUsers * incluído no comando.

Install-Module -Name AWSPowerShell -Scope AllUsers -

Abra o PowerShell Script Execution, abrindo a PowerShell CLI como administrador e execute o seguinte comando:

Set-ExecutionPolicy RemoteSigned

Configure as permissões da AWS para o servidor de automação de migração e instale o AWS Systems Manager Agent (SSM Agent)

Dependendo de onde você implanta o servidor de execução de migração, escolha uma das opções abaixo para configurar as permissões da AWS para o servidor de automação de migração. A função ou política do IAM fornece a permissão ao servidor de automação e o acesso ao AWS Secrets Manager para obter as chaves de instalação do agente e as credenciais da conta de serviço de fábrica. Você pode implantar o servidor de automação de migração na AWS como uma EC2 instância ou localmente.

Opção 1: Use o procedimento a seguir para configurar as permissões para o servidor de automação de migração na Amazon EC2 e na mesma conta e região da AWS da fábrica.

-

Navegue até o CloudFormation console da AWS

e selecione a pilha da solução. -

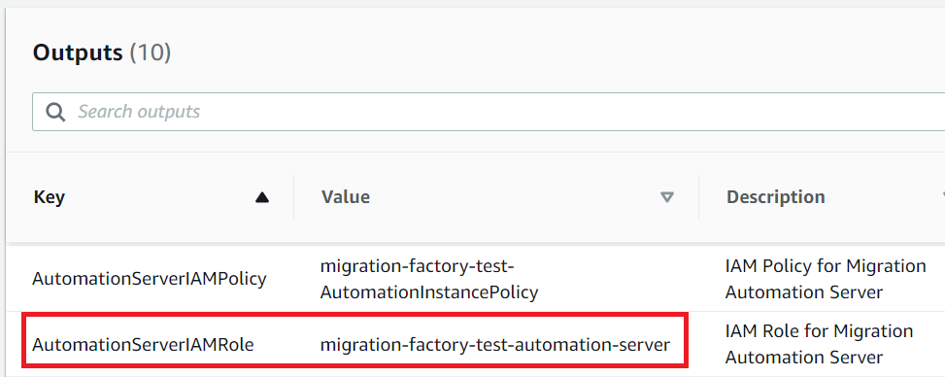

Selecione a guia Saídas, na coluna Chave,

AutomationServerIAMRolelocalize e registre o Valor a ser usado posteriormente na implantação.Aba de saídas

-

Navegue até o console do Amazon Elastic Compute Cloud

. -

No painel de navegação à esquerda, escolha Instâncias.

-

Na página Instâncias, use o campo Filtrar instâncias e insira o nome do servidor de execução da migração para encontrar a instância.

-

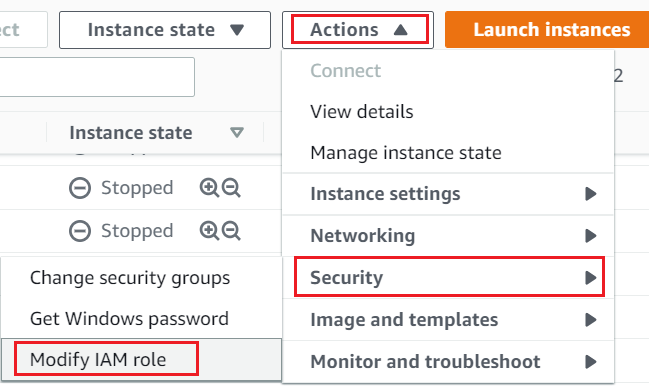

Selecione a instância e selecione Ações no menu.

-

Selecione Segurança na lista suspensa e, em seguida, selecione Modificar função do IAM.

EC2 Console Amazon

-

Na lista de perfis do IAM, localize e selecione o perfil do IAM que contém o valor

AutomationServerIAMRoleque você registrou na Etapa 2 e escolha Salvar. -

Use seu protocolo de desktop remoto (RDP) para fazer login no servidor de automação de migração.

-

Baixe e instale o SSM Agent

no servidor de automação de migração. nota

Por padrão, o atendente do AWS Systems Manager vem pré-instalado na imagem de máquina da Amazon do Windows Server 2016. Execute essa etapa somente se o SSM Agent não estiver instalado.

-

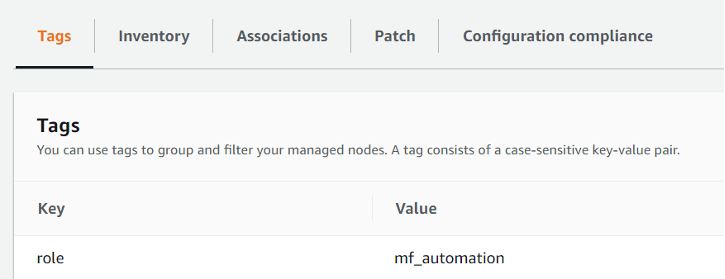

Adicione a seguinte tag à EC2 instância do servidor de automação de migração: Key =

rolee Value =mf_automation.EC2 Console Amazon

-

Abra o console do AWS Systems Manager e escolha Fleet Manager. Verifique o status do servidor de automação e certifique-se de que o status de ping do SSM Agent esteja on-line.

Opção 2: use o procedimento a seguir para configurar as permissões para o servidor de automação de migração on-premises.

-

Navegue até o CloudFormation console da AWS

e selecione a pilha da solução. -

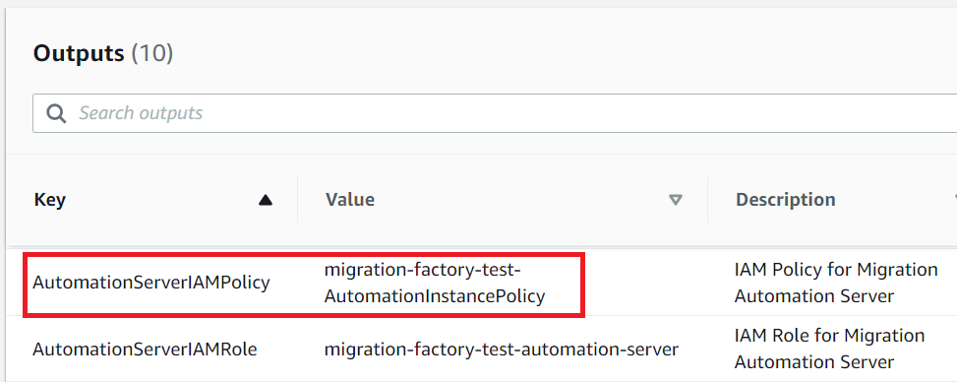

Selecione a guia Saídas, na coluna Chave,

AutomationServerIAMPolicylocalize e registre o valor a ser usado posteriormente na implantação.Aba de saídas

-

Navegue até o console do Identity and Access Management

. -

No painel de navegação à esquerda, escolha Usuários e, depois, Adicionar usuários.

-

No campo Nome de usuário, crie um novo usuário.

-

Escolha Próximo.

-

Na página Definir permissões, em Opções de permissões, escolha Anexar políticas diretamente. Uma lista de políticas é exibida.

-

Na lista de funções de políticas, localize e selecione o perfil do IAM que contém o valor

AutomationServerIAMPolicyque você registrou na Etapa 2. -

Escolha Avançar e verifique se a política correta está selecionada.

-

Selecione Criar usuário.

-

Depois de ser redirecionado para a página Usuários, escolha o usuário que você criou na etapa anterior e, em seguida, escolha a guia Credenciais de segurança.

-

Na seção Chaves de acesso, escolha Criar chave de acesso.

nota

As chaves de acesso consistem em um ID de chave de acesso e uma chave de acesso secreta, usados para assinar solicitações programáticas feitas por você à AWS. Se você não tiver chaves de acesso, poderá criá-las no AWS Management Console. Como prática recomendada, não use as chaves de acesso do usuário root para nenhuma tarefa em que não seja necessária. Em vez disso, crie um novo usuário administrador do IAM com as chaves de acesso para você mesmo.

A única vez que você pode visualizar ou baixar a chave de acesso secreta é quando você a cria. Não será possível recuperá-la, posteriormente. No entanto, você pode criar novas chaves de acesso a qualquer momento. Você também deve ter permissões para executar as ações do IAM necessárias. Para obter mais informações, consulte Permissões necessárias para acessar recursos do IAM no Guia do usuário do IAM.

-

Para ver o novo par de chaves de acesso, escolha Show (Mostrar). Você não terá mais acesso à chave de acesso secreta depois que essa caixa de diálogo for fechada. Suas credenciais terão a seguinte aparência:

-

Access key ID: AKIAIOSFODNN7EXAMPLE -

Secret access key: wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY

-

-

Para baixar o par de chaves, escolha Baixar arquivo .csv. Armazene as chaves em um lugar seguro. Você não terá mais acesso à chave de acesso secreta depois que essa caixa de diálogo for fechada.

Importante

Mantenha a confidencialidade das chaves para proteger sua conta da AWS; e nunca as envie por e-mail. Não compartilhe as chaves fora da sua organização, mesmo se uma pesquisa parecer vir da AWS; ou da Amazon.com. Alguém que legitimamente represente a Amazon jamais pedirá a você sua chave secreta.

-

Depois de baixar o arquivo

–0—csv, escolha Close (Fechar). Quando você cria uma chave de acesso, o par de chaves é ativo por padrão, e você pode usar o par imediatamente. -

Use seu protocolo de desktop remoto (RDP) para fazer login no servidor de automação de migração.

-

Conectado como administrador, abra um prompt de comando (

CMD.exe). -

Execute o comando a seguir para configurar as credenciais da AWS no servidor. Substitua

<your_access_key_id><your_secret_access key>,, e<your_region>por seus valores:SETX /m AWS_ACCESS_KEY_ID <your_access_key_id> SETX /m AWS_SECRET_ACCESS_KEY <your_secret_access key> SETX /m AWS_DEFAULT_REGION <your_region> -

Reinicie o servidor de automação.

-

Instale o agente do AWS Systems Manager usando o modo híbrido (servidores locais).

-

Crie uma ativação híbrida; consulte Criar uma ativação (console) no Guia do usuário do AWS Systems Manager. Durante esse processo, quando solicitado a fornecer um perfil do IAM, selecione um perfil do IAM existente e escolha o perfil com o sufixo -automation-server, que foi criado automaticamente quando a pilha do Cloud Migration Factory foi implantada.

-

Faça login no servidor de automação de migração como administrador.

-

Instale o AWS Systems Manager Agent (SSM Agent); consulte Instalar o agente SSM para um ambiente híbrido e multinuvem no Guia do usuário do AWS Systems Manager. Use a ativação híbrida criada na etapa 20.a.

-

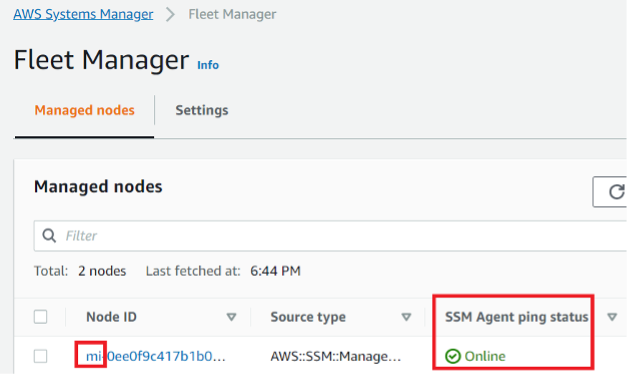

Depois que o agente for instalado com sucesso, no console do AWS Systems Manager, escolha Fleet Manager. Identifique o ID do nó com o prefixo mi- com o status Online.

Gerente de frota

-

Selecione o ID do nó e certifique-se de que o perfil do IAM seja aquele que você selecionou com o sufixo automation-server.

-

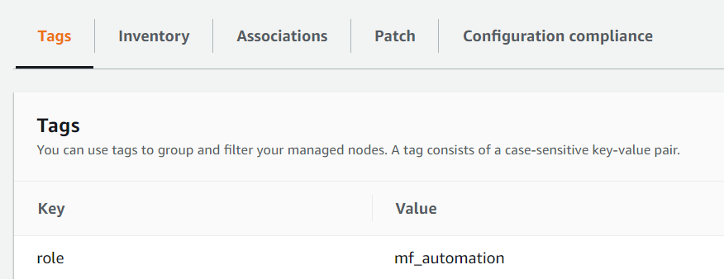

Adicione a seguinte tag para esse nó híbrido: Key =

rolee Value =mf_automation. Tudo em letras minúsculas.Tag - node híbrido

-