As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Cenário 1: Usando o conector AD para autenticação de proxy no Active Directory Service local

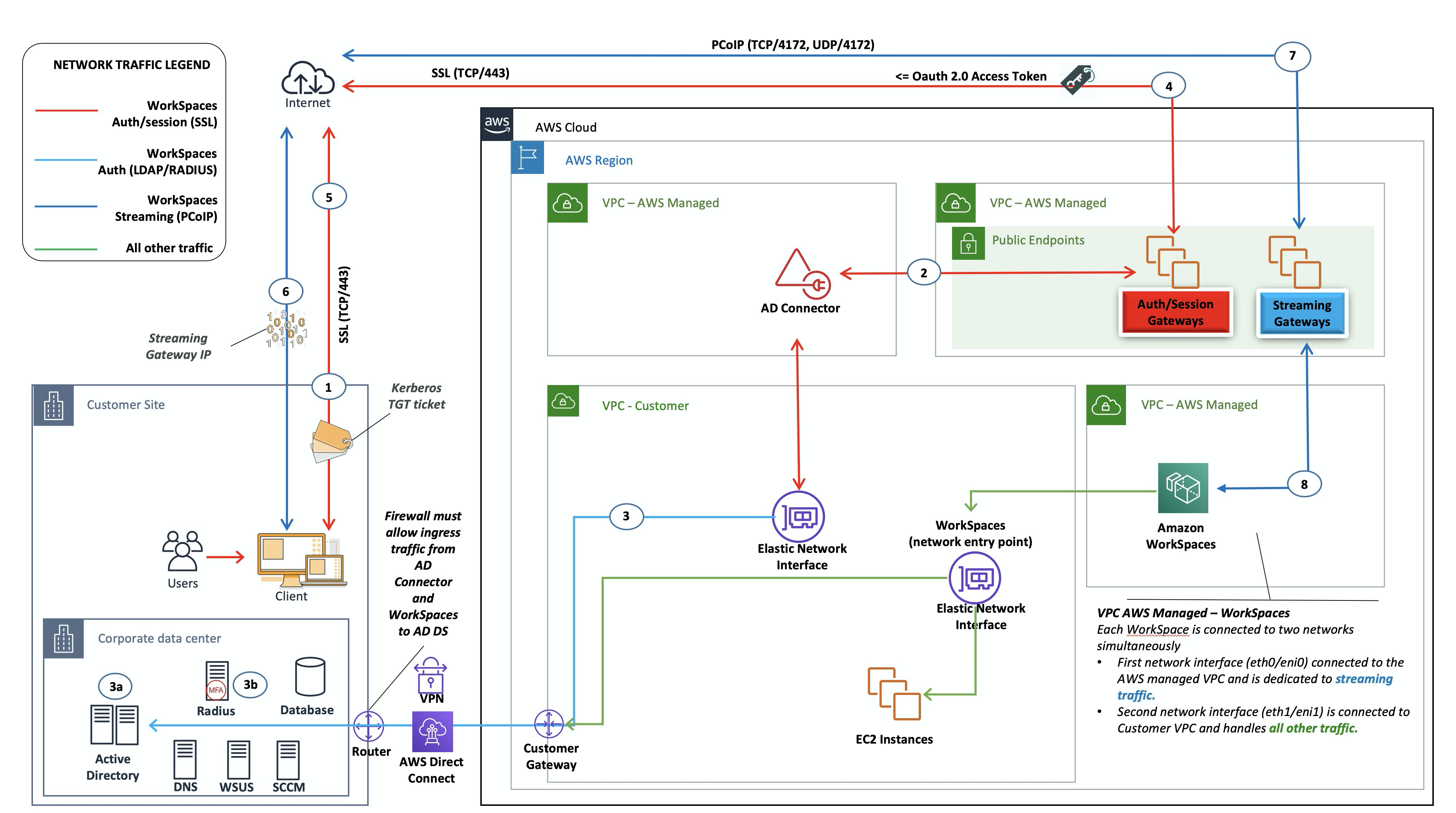

Esse cenário é para clientes que não desejam estender seu serviço AD local ou onde uma nova implantação do AD DS não é uma opção. AWS A figura a seguir mostra, em alto nível, cada um dos componentes e o fluxo de autenticação do usuário.

Figura 5: AD Connector para o Active Directory local

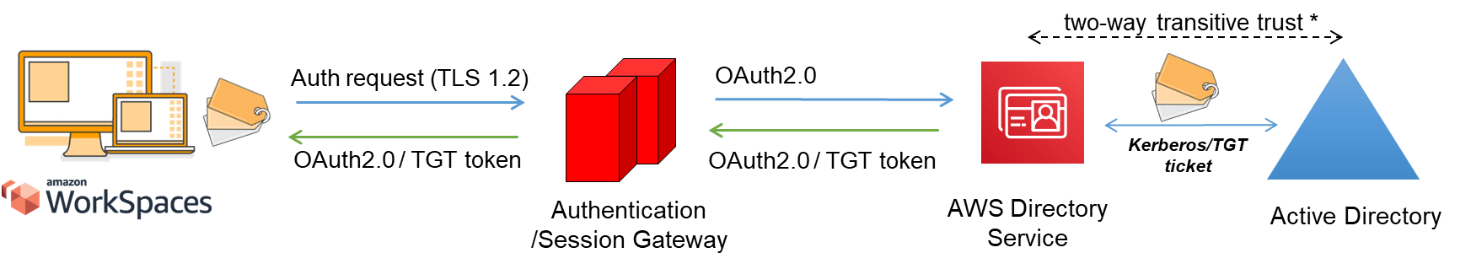

Nesse cenário, o AWS Directory Service (AD Connector) é usado para todas as autenticações de usuário ou MFA enviadas por proxy por meio do AD Connector para o AD DS local do cliente (detalhado na figura a seguir). Para obter detalhes sobre os protocolos ou a criptografia usados para o processo de autenticação, consulte a Segurança seção deste documento.

Figura 6: Autenticação do usuário por meio do Authentication Gateway

O cenário 1 mostra uma arquitetura híbrida na qual o cliente pode já ter recursos AWS, bem como recursos em um data center local que pode ser acessado via Amazon WorkSpaces. O cliente pode aproveitar seus servidores AD DS e RADIUS locais existentes para autenticação de usuário e MFA.

Essa arquitetura usa os seguintes componentes ou construções:

AWS

-

Amazon VPC — Criação de uma Amazon VPC com pelo menos duas sub-redes privadas em duas AZs.

-

Conjunto de opções DHCP — Criação de um conjunto de opções DHCP da Amazon VPC. Isso permite que o nome de domínio especificado pelo cliente e os servidores de nomes de domínio (DNS) (serviços locais) sejam definidos. Para obter mais informações, consulte Conjuntos de opções de DHCP.

-

Amazon Virtual Private Gateway — Habilite a comunicação com sua própria rede por meio de um túnel VPN IPsec ou uma AWS Direct Connect conexão.

-

AWS Directory Service — O AD Connector é implantado em um par de sub-redes privadas da Amazon VPC.

-

Amazon WorkSpaces — WorkSpaces são implantados nas mesmas sub-redes privadas do AD Connector. Para obter mais informações, consulte a seção Active Directory: Sites e Serviços deste documento.

Cliente

-

Conectividade de rede — VPN corporativa ou endpoints Direct Connect.

-

AD DS — AD DS corporativo.

-

MFA (opcional) — servidor RADIUS corporativo.

-

Dispositivos de usuário final — Dispositivos de usuário final corporativos ou com licença própria (BYOL) (como Windows, Macs, iPads, tablets Android, zero clients e Chromebooks) usados para acessar o serviço da Amazon. WorkSpaces Consulte esta lista de aplicativos cliente para dispositivos e navegadores da Web compatíveis.

Embora essa solução seja excelente para clientes que não desejam implantar o AD DS na nuvem, ela vem com algumas ressalvas:

-

Confiança na conectividade — Se a conectividade com o data center for perdida, os usuários não poderão fazer login em suas respectivas conexões WorkSpaces, e as conexões existentes permanecerão ativas durante toda a vida útil do Kerberos/Ticket-Granting Ticket (TGT).

-

Latência — Se a latência existir por meio da conexão (esse é mais o caso da VPN do que do Direct Connect), a WorkSpaces autenticação e qualquer atividade relacionada ao AD DS, como a aplicação da Política de Grupo (GPO), levarão mais tempo.

-

Custos de tráfego — Toda autenticação deve passar pelo link da VPN ou do Direct Connect e, portanto, depende do tipo de conexão. Isso é transferência de dados para fora do Amazon EC2 para a Internet ou transferência de dados para fora (Direct Connect).

nota

O AD Connector é um serviço de proxy. Ele não armazena nem armazena em cache as credenciais do usuário. Em vez disso, todas as solicitações de autenticação, pesquisa e gerenciamento são tratadas pelo seu AD. É necessária uma conta com privilégios de delegação em seu serviço de diretório com direitos para ler todas as informações do usuário e associar um computador ao domínio.

Em geral, a WorkSpaces experiência depende muito do processo de autenticação do Active Directory mostrado na figura anterior. Nesse cenário, a experiência de WorkSpaces autenticação é altamente dependente do link de rede entre o AD do cliente e a WorkSpaces VPC. O cliente deve garantir que o link esteja altamente disponível.