AWS CodeCommit 不再向新客户提供。 AWS CodeCommit 的现有客户可以继续正常使用该服务。了解更多

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

适用于使用 Git 凭证的 HTTPS 用户的设置

设置 AWS CodeCommit 存储库连接的最简单方法是在 IAM 控制台 CodeCommit 中配置 Git 证书,然后使用这些证书进行 HTTPS 连接。您还可以将这些凭证用于支持使用静态用户名和密码进行 HTTPS 身份验证的任何第三方工具或集成式开发环境 (IDE)。有关示例,请参阅 从开发工具进行的连接。

注意

如果您之前已将本地计算机配置为使用凭据助手 CodeCommit,则必须先编辑您的.gitconfig 文件以从文件中删除凭证帮助程序信息,然后才能使用 Git 凭据。如果您的本地计算机运行的是 macOS,则您可能需要通过 Keychain Access 清除缓存的凭证。

步骤 1:的初始配置 CodeCommit

按照以下步骤设置 Amazon Web Services 账户、创建 IAM 用户并配置访问权限 CodeCommit。

创建和配置用于访问的 IAM 用户 CodeCommit

前往 http://aws.amazon.com

,并选择注册,创建一个 Amazon Web Services 账户。 创建 IAM 用户或使用您的 Amazon Web Services 账户中的现有用户。确保您具有与该 IAM 用户关联的访问密钥 ID 和秘密访问密钥。有关更多信息,请参阅在 Amazon Web Services 账户中创建 IAM 用户。

注意

CodeCommit 要求 AWS Key Management Service。如果您使用的是现有的 IAM 用户,请确保该用户没有明确拒绝所要求的 AWS KMS 操作的策略 CodeCommit。有关更多信息,请参阅 AWS KMS 和加密。

登录 AWS Management Console 并打开 IAM 控制台,网址为https://console.aws.amazon.com/iam/

。 -

在 IAM 控制台的导航窗格中,选择用户,然后选择要配置 CodeCommit 访问权限的 IAM 用户。

在 Permissions 选项卡上,选择 Add Permissions。

-

在 Grant permissions (授予权限) 中,选择 Attach existing policies directly (直接附加现有策略)。

从策略列表中,选择AWSCodeCommitPowerUser或其他托管策略进行 CodeCommit 访问。有关更多信息,请参阅 AWS 的托管策略 CodeCommit。

选择要附加的策略后,选择下一步:审核以审核要附加到 IAM 用户的策略列表。如果列表正确,选择 Add permissions。

有关 CodeCommit 托管策略以及与其他群组和用户共享仓库访问权限的更多信息,请参阅共享存储库和AWS CodeCommit的身份验证和访问控制。

如果要在中使用 AWS CLI 命令 CodeCommit,请安装 AWS CLI。我们建议您创建用于 AWS CLI 的配置文件 CodeCommit。有关更多信息,请参阅命令行参考和使用命名配置文件。

步骤 2:安装 Git

要处理 CodeCommit 存储库中的文件、提交和其他信息,必须在本地计算机上安装 Git。 CodeCommit 支持 Git 版本 1.7.9 及更高版本。Git 版本 2.28 支持为初始提交配置分支名称。我们建议使用最新版本的 Git。

要安装 Git,建议您访问 Git 下载

注意

Git 是一个不断发展的平台,会定期进行更新。有时,功能更改可能会影响其工作方式 CodeCommit。如果您在使用特定版本的 Git 时遇到问题 CodeCommit,请查看中的信息故障排除。

步骤 3:创建 Git 凭据,以便通过 HTTPS 连接到 CodeCommit

安装 Git 后,在 IAM 中为您的 IAM 用户创建 Git 凭证。

为设置 HTTPS Git 凭证 CodeCommit

-

登录 AWS Management Console 并打开 IAM 控制台,网址为https://console.aws.amazon.com/iam/

。 请务必以 IAM 用户身份登录,该用户将创建并使用 Git 证书进行连接 CodeCommit。

-

在 IAM 控制台的导航窗格中,选择用户,然后从用户列表中选择您的 IAM 用户。

注意

您可以在 “我的安全 CodeCommit 证书” 中直接查看和管理您的证书。有关更多信息,请参阅 查看和管理您的凭证。

-

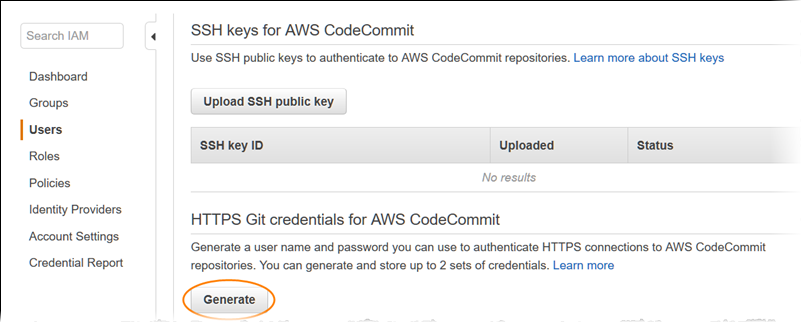

在用户详细信息页面上,选择安全证书选项卡,然后在的 HTTPS Git 凭据中 AWS CodeCommit,选择生成。

注意

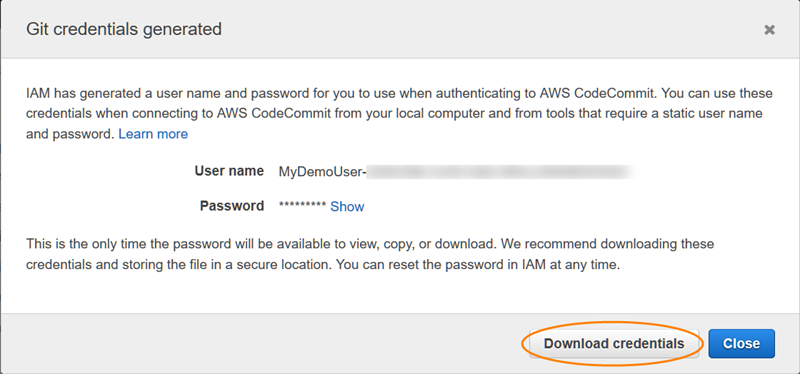

您无法为 Git 凭证选择自己的用户名或密码。有关更多信息,请参阅使用 Git 凭据和 HTTPS CodeCommit。

-

通过以下两种方式之一复制 IAM 为您生成的用户名和密码:显示这些信息,然后将其复制并粘贴到本地计算机上安全的文件中;或选择下载凭证),将这些信息下载为 .CSV 文件。您需要该信息才能连接到 CodeCommit。

保存您的凭证后,选择 Close。

重要

这是您保存该用户名和密码的唯一机会。如果您未保存它们,可以从 IAM 控制台复制用户名,但无法查找密码。此时,您必须重置密码,然后保存它。

步骤 4:连接到 CodeCommit 控制台并克隆存储库

如果管理员已将 CodeCommit 存储库的名称和连接详细信息发送给您,您可以跳过该步骤并直接克隆存储库。

连接到存储 CodeCommit 库

在 https://console.aws.amazon.com/codesuite/codemmit

/home 打开 CodeCommit 控制台。 -

在区域选择器中,选择存储库的创建 AWS 区域 位置。存储库特定于 AWS 区域。有关更多信息,请参阅 区域和 Git 连接端点。

-

从列表中找到您要连接的存储库并选择此存储库。选择 Clone URL (克隆 URL),然后选择克隆或连接到存储库时要使用的协议。此时将复制克隆 URL。

如果您使用的是 IAM 用户的 Git 凭证或 AWS CLI附带的凭证助手,请复制 HTTPS URL。

如果您在本地计算机上使用 git-remote-codecommit 命令,请复制 HTTPS (GRC) URL。

如果您使用的是 IAM 用户的 SSH 公有密钥/私有密钥对,请复制 SSH URL。

注意

如果您看到的是欢迎页面而不是存储库列表,则说明您登录的 AWS 区域 位置中没有与您的 AWS 账户关联的存储库。要创建存储库,请参阅创建 AWS CodeCommit 存储库或按照Git 入门和 CodeCommit教程中的步骤进行操作。

-

打开终端、命令行或 Git shell。使用复制的 HTTPS 克隆 URL 运行 git clone 命令以克隆存储库。例如,要将名为的存储库克隆

MyDemoRepo到my-demo-repo位于美国东部(俄亥俄州)地区的本地存储库,请执行以下操作:git clone https://git-codecommit.us-east-2.amazonaws.com/v1/repos/MyDemoRepo my-demo-repo在第一次连接时,系统会提示您提供该存储库的用户名和密码。根据本地计算机的配置,操作系统的凭证管理系统、您的 Git 版本的凭证管理器实用程序(例如,Windows 版 Git 中包含的 Git Credential Manager)、您的 IDE 或 Git 本身都可能会产生该提示。输入在 IAM 中为 Git 凭证(您在步骤 3:创建 Git 凭据,以便通过 HTTPS 连接到 CodeCommit中创建的凭证)生成的用户名和密码。根据您的操作系统及其他软件,该信息可能保存在凭证存储或凭证管理实用程序中。如果是这样,除非您在 IAM 中更改密码、停用 Git 凭证或删除 Git 凭证,否则应该不会再出现提示。

如果您没有在本地计算机上配置凭证存储或凭证管理实用程序,则可以安装一个。有关 Git 及其管理凭证的更多信息,请参阅 Git 文档中的凭证存储

。 有关更多信息,请参阅通过克隆 CodeCommit 存储库来连接存储库 和创建提交。

后续步骤

您已满足先决条件。按照中的步骤入门 CodeCommit 开始使用 CodeCommit。

要了解如何创建和推送您的第一个提交,请参阅在中创建提交 AWS CodeCommit。如果您刚刚接触 Git,您可能还需要查看哪里可以找到有关 Git 的更多信息?和Git 入门和 AWS CodeCommit中的信息。