本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

信任创建状态原因

当 AWS 托管 Microsoft AD 的信任创建失败时,状态消息将包含其他信息。以下内容可以帮助您了解这些消息的含义。

访问被拒绝

尝试创建信任时访问被拒绝。信任密码不正确,或者远程域的安全设置不允许配置信任。有关信任的更多信息,请参阅通过网站名称提高信任效率 DCLocator。要解决此问题,请尝试以下操作:

-

请验证使用的信任密码与在远程域上创建相应信任时使用的密码相同。

-

验证域安全设置允许创建信任。

-

验证本地安全策略设置是否正确。具体来说,检查

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymously并确保其至少包含以下三个命名管道:-

netlogon

-

samr

-

lsarpc

-

-

验证上面命名的管道是否作为注册表项的值存在,该注册表项位于NullSessionPipes注册表路径 HKLM\ SYSTEM\\ services\\ Par CurrentControlSet am eters 中。LanmanServer这些值必须插入到分隔的行上。

注意

默认情况下,

Network access: Named Pipes that can be accessed anonymously未设置并显示Not Defined。这是正常的,因为域控制器对于Network access: Named Pipes that can be accessed anonymously的有效默认设置为netlogon、samr、lsarpc。 -

验证默认域控制器策略中的以下服务器消息块(SMB)签名设置。这些设置可以在计算机配置 > Windows 设置 > 安全设置 > 本地策略/安全选项下找到。这些设置应与以下设置匹配:

-

Microsoft 网络客户端:对通信进行数字签名(总是):默认:启用

-

Microsoft 网络客户端:对通信进行数字签名(如果服务器同意):默认:启用

-

Microsoft 网络服务器:对通信进行数字签名(总是):默认:启用

-

Microsoft 网络服务器:对通信进行数字签名(如果客户端同意):默认:启用

-

通过网站名称提高信任效率 DCLocator

在域名之间 Default-First-Site-Name建立信任关系时不需要使用第一个网站名称。但是,在域名之间对齐站点名称可以显著提高域控制器定位器 (DCLocator) 流程的效率。这种一致性改善了对跨林信任的域控制器选择的预测和控制。

该 DCLocator 过程对于在不同的域和林中寻找域控制器至关重要。有关该 DCLocator 过程的更多信息,请参阅Microsoft文档

有关站点名称和 DCLocator 进程如何交互的更多信息,请参阅以下Microsoft文章:

指定域名不存在或无法访问

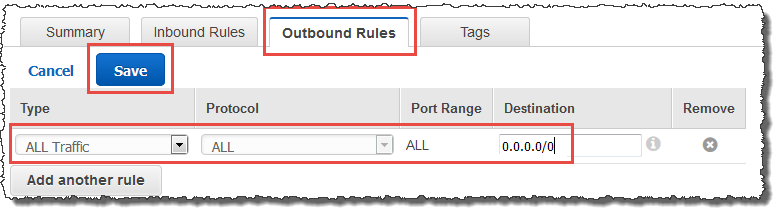

要解决此问题,请确保您的域的安全组设置和 VPC 的访问控制列表 (ACL) 正确,并且您已准确输入条件转发器的信息。 AWS 将安全组配置为仅打开 Active Directory 通信所需的端口。在默认配置中,安全组接受从任意 IP 地址到这些端口的流量。出站流量仅限于安全组。您需要更新安全组的出站规则,以允许流量流入本地网络。有关安全要求的更多信息,请参阅 步骤 2:准备 AWS Managed Microsoft AD。

如果其他目录网络的 DNS 服务器使用公用(非 RFC 1918)IP 地址,则需要在目录上添加一条从 Directory Services 控制台到 DNS 服务器的 IP 路由。有关更多信息,请参阅创建、验证或删除信任关系和先决条件。

互联网号码分配机构(IANA)已为私有互联网保留了以下 3 块 IP 地址空间:

-

10.0.0.0 - 10.255.255.255(10/8 前缀)

-

172.16.0.0 - 172.31.255.255(172.16/12 前缀)

-

192.168.0.0 - 192.168.255.255(192.168/16 前缀)

有关更多信息,请参阅 https://tools.ietf.org/html/r

验证 AWS 托管 Microsoft AD 的默认 AD 站点名称是否与本地基础架构中的默认 AD 站点名称相匹配。计算机使用计算机所属的域而不是用户的域来确定站点名称。将站点重命名为与最近的本地站点相匹配,可确保 DC 定位器使用最近站点的域控制器。如果这样做不能解决问题,则可能是因为缓存了以前创建的条件转发服务器的信息,从而阻止了创建新的信任。等待几分钟,然后再次尝试创建信任和条件转发服务器。

有关其工作原理的更多信息,请参阅 Microsoft 网站上的 Domain Locator Across a Forest Trust

无法在此域上执行该操作

要解决此问题,请确保两个域/目录的 NETBIOS 名称不重叠。如果域/目录确实有重叠的 NETBIOS 名称,请使用不同的 NETBIOS 名称重新创建其中一个,然后重试。

由于出现“必填且有效的域名”错误,信任创建失败

DNS 名称只能包含字母字符(A-Z)、数字字符(0-9)、减号(-)和句点(.)。只有当句点字符用于分隔域样式名称的组成部分时,才允许使用。另请考虑以下事项:

-

AWS 托管 Microsoft AD 不支持使用单标签域名的信任。有关更多信息,请参阅 Microsoft 对单个标签域的支持

。 -

根据RFC 1123(https://tools.ietf.org/html/rfc1123

),DNS标签中唯一可以使用的字符是 “A” 到 “Z”、“a” 到 “z”、“0” 到 “9” 以及连字符(“-”)。DNS 名称中也使用句点 [.],但只能在 DNS 标签之间和 FQDN 结尾处使用。 -

根据 RFC 952 (https://tools.ietf.org/html/rfc952

),“名称”(网络、主机、网关或域名)是一个最多 24 个字符的文本字符串,取自字母 (A-Z)、数字 (0-9)、减号 (-) 和句点 (.)。请注意,只有当句点用于分隔域名样式名称的组成部分时,才允许使用。

有关更多信息,请参阅 Microsoft 网站上的 Complying with Name Restrictions for Hosts and Domains

用于测试信任的一般工具

以下是可用于排查各种信任相关问题的工具。

AWS Systems Manager 自动化疑难解答工具

S@@ upport Automation Workflows (SAW) 利用 S AWS ystems Manager 自动化为你提供预定义的运行手册。 AWS Directory ServiceAWSSupport-TroubleshootDirectoryTrust运行手册工具可帮助您诊断 AWS 托管 Microsoft AD 和本地部署MicrosoftActive Directory之间常见的信任创建问题。

DirectoryServicePortTest 工具

在解决 AWS 托管 Microsoft AD 和本地 Active Directory 之间的信任创建问题时,该DirectoryServicePortTest测试工具可能很有用。有关如何使用工具的示例,请参阅测试 AD Connector。

NETDOM 和 NLTEST 工具

管理员可以同时使用 Netdom 和 Nltest 命令行工具来查找、显示、创建、删除和管理信任。这些工具直接与域控制器上的 LSA 机构通信。有关如何使用这些工具的示例,请参阅 Microsoft 网站上的 Netdom

数据包捕获工具

您可以使用内置的 Windows 软件包捕获实用程序来调查和解决潜在的网络问题。有关更多信息,请参阅 Capture a Network Trace without installing anything