本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

网络威胁情报架构已启用 AWS

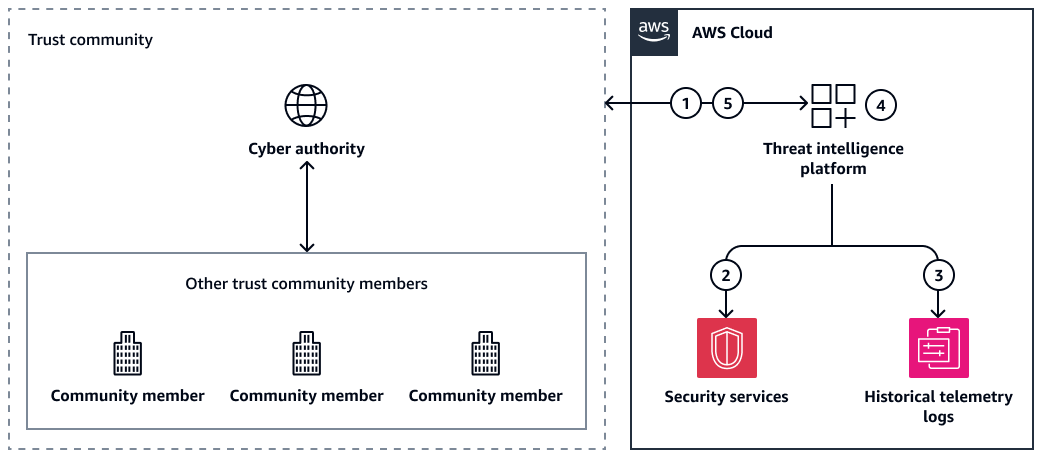

下图描绘了使用威胁源将网络威胁情报 (CTI) 集成到您的环境中的通用架构。 AWS CTI 由您在中的威胁情报平台 AWS Cloud、选定的网络机构和其他信任社区成员共享。

它显示了以下工作流程:

-

威胁情报平台从网络管理机构或其他信托社区成员那里获得可操作的 CTI。

-

威胁情报平台责成 AWS 安全服务部门检测和防止事件。

-

威胁情报平台接收来自的威胁情报 AWS 服务。

-

如果事件发生,威胁情报平台将策划新的CTI。

-

威胁情报平台与网络管理机构共享新的CTI。它还可以与其他信托社区成员共享 CTI。

有许多网络机构提供CTI提要。例子包括澳大利亚网络安全中心(ACSC)

要开始使用 CTI 共享,我们建议您执行以下操作:

-

部署威胁情报平台-部署一个平台,从多个来源以不同格式提取、聚合和组织威胁情报数据。

-

摄取网络威胁情报-将您的威胁情报平台与一个或多个威胁源提供商集成。当您收到威胁源时,请使用您的威胁情报平台来处理新的 CTI,并识别与您环境中的安全操作相关的可操作情报。尽可能实现自动化,但在某些情况下需要做出 human-in-the-loop决定。

-

自动执行预防和侦测安全控制 — 将 CTI 部署到架构中提供预防和侦测控制的安全服务。这些服务通常被称为入侵防御系统 (IPS)。开启后 AWS,您可以使用服务 APIs 配置阻止列表,拒绝来自威胁源中提供的 IP 地址和域名的访问。

-

通过可@@ 观察性机制获得可见性 — 当您的环境中进行安全操作时,您正在收集新的 CTI。例如,您可能会观察到威胁源中包含的威胁,或者可以观察到与入侵相关的入侵迹象(例如未修补漏洞)。集中威胁情报可提高整个环境的态势感知能力,因此您可以在一个系统中查看现有的 CTI 和新发现的 CTI。

-

与您的信任社区共享 CTI — 要完成 CTI 共享生命周期,请生成自己的 CTI 并将其分享回您的信任社区。

以下视频《扩大与澳大利亚网络安全中心的网络威胁情报共享》