本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

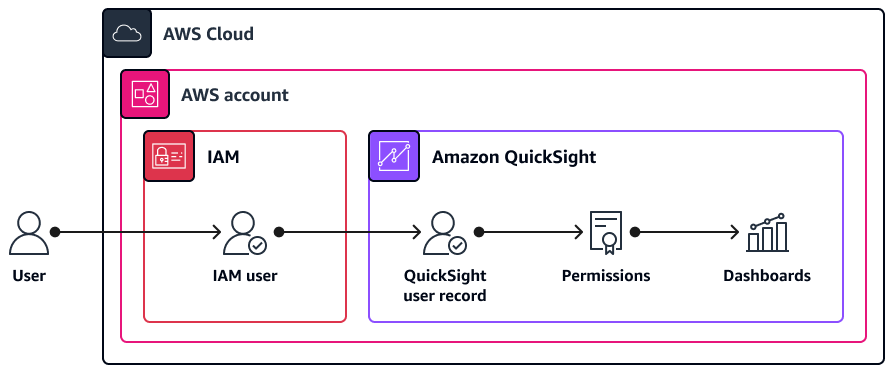

向 IAM 用户授予 QuickSight 访问权限

注意

IAM 用户是您在 AWS Identity and Access Management (IAM) 中创建的实体。此类实体使用长期凭证访问您 AWS 账户 的。作为最佳实践, AWS 建议您使用联合身份验证和 IAM 角色通过临时证书授予访问权限。有关更多信息,请参阅 IAM 安全最佳实践。

以下是这种架构和访问方法的特点:

-

Amazon QuickSight 用户记录与 IAM 中的用户相关联。

-

用户密码在 IAM 中管理。

-

您可以直接邀请 IAM 用户,也可以创建基于 IAM 身份的策略,允许用户自行配置访问权限。

-

此类用户可以通过 QuickSight 控制台或通过登录 AWS Management Console。

注意事项和用例

尽管 AWS 通常不建议通过 IAM 用户配置访问权限,但其他访问方法(例如联合)目前可能在您的组织中不可用。许多刚刚开始云之旅的组织尚未建立 IAM 角色,而是采用单账户架构。如果您的组织使用 IAM 用户访问您的 AWS 环境,那么在您的组织支持其他方法之前,重新应用该方法 QuickSight 可能是最直接、最明智的方法。

先决条件

-

对于直接邀请的方法,您需要:

-

对于自配置访问方法,用户需要权限才能创建 Amazon QuickSight (参见 Amazon 基于身份的 IAM 政策:创建用户) QuickSight

-

IAM 用户必须拥有与其 IAM 证书关联的密码

为 IAM 用户配置访问权限

您可以使用以下任一选项向 IAM 用户授予访问权限: QuickSight

-

直接邀请 — 您邀请 IAM 用户访问 QuickSight,用户可以通过其电子邮件接受邀请。

-

自行配置访问权限 — 您可以创建一个 IAM 策略,允许用户自行配置访问权限。当用户 QuickSight 首次访问时,他们将被授予访问权限,并定义将与其 QuickSight 用户记录关联的电子邮件地址。

这两个选项的结果是一样的:IAM 用户可以访问 QuickSight。但是,每种方法都有其优点和缺点,如下表所示。例如,对于想要强制使用经批准的公司电子邮件地址的组织,直接邀请可能更可取。

方法 |

优点 |

劣势 |

|---|---|---|

直接邀请 |

|

|

自行配置的访问权限 |

|

|

直接邀请

有关如何为 IAM 用户配置访问权限的说明,请参阅邀请用户访问 Amazon QuickSight。配置此类用户访问权限时,请注意以下几点:

-

在 QuickSight 用户名中,输入 IAM 用户的用户名。允许的字符包括字母、数字和以下字符:. _-(连字符)。

-

对于 IAM 用户,请选择 “是”。

-

用户有七天的时间接受邀请。如果他们在这段时间内不接受,你可以重新发送邀请电子邮件。

-

当用户接受邀请时,他们必须输入与其 IAM 证书关联的密码。

自行配置的访问权限

当 IAM 用户可以自行配置访问权限时,他们无需被邀请加入 QuickSight 账户。他们第一次尝试访问 QuickSight 控制台时,必须输入电子邮件地址。当用户选择 “继续” 时, QuickSight 会为该 IAM 用户创建用户记录。

要授予他们自己配置访问权限的权限,您需要创建基于身份的策略并将该策略应用于 IAM 用户或 IAM 用户组。有关更多信息,请参阅本指南中的配置 IAM 策略。