本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

密钥管理

在中使用 AWS 托管密钥 QuickSight

与 Amazon 关联的所有非客户托管密钥 QuickSight 均由管理。 AWS

非由管理的数据库服务器证书 AWS 由客户负责,应由受信任的 CA 签名。有关更多信息,请参阅 网络和数据库配置要求。

在 Amazon 控制台中使用客户管理 AWS KMS 的密钥和 Amazon QuickSight 控制台中的SPICE数据集

QuickSight 允许您使用存储在中的密钥对SPICE数据集进行加密 AWS Key Management Service。这为您提供了审计数据访问权限和满足监管安全要求的工具。如果需要,您可以选择通过撤消对 AWS KMS 密钥的访问权限来立即锁定对数据的访问权限。对加密数据集的所有数据访问 QuickSight SPICE都已登录 AWS CloudTrail。管理员或审计员可以追踪数据访问情况 CloudTrail ,以确定何时何地访问了数据。

要创建客户管理的密钥 (CMKs),请在与 Amazon QuickSight SPICE 数据集相同的 AWS 账户和 AWS 区域中使用 AWS Key Management Service (AWS KMS)。然后, QuickSight 管理员可以使用CMK来加密SPICE数据集并控制访问权限。

您可以在 QuickSight 控制台CMKs中或使用进行创建和管理 QuickSight APIs。有关使用进行创建和管理CMKs的更多信息 QuickSight APIs,请参阅密钥管理操作。

以下规则适用于与SPICE数据集CMKs一起使用:

-

Amazon QuickSight 不支持非对称 AWS KMS 密钥。

-

CMK每个可以有多个默认值CMKs和一个默认 AWS 账户 值 AWS 区域。

-

当前默认的密钥将自动CMK用于加密新SPICE数据集。

-

某些功能始终使用 QuickSight默认加密而不是应用SPICECMK设置:

-

Amazon S3 分析控制面板

-

使用 Amazon 增强数据 SageMaker

-

直接上传文件

-

使用以下方法导出数据:

-

将视觉数据导出到 .csv、.xlsx 或 .pdf 文件

-

以 .csv、.xlsx 或 .pdf 文件报告数据

-

-

ML 支持的异常检测

-

QuickSight Q

-

注意

如果您在 Amazon 上 AWS Key Management Service 使用 QuickSight,则需要支付访问和维护费用,如AWS Key Management Service 定价页面

CMK向您的账户添加

在开始之前,请确保您的IAM角色可以向管理员用户授予对 Amazon QuickSight 管理员密钥管理控制台的访问权限。有关所需权限的更多信息,请参阅 IAMAmazon 基于身份的政策 QuickSight:使用管理员密钥管理控制台。

您可以向 QuickSight 账户中添加已存在 AWS KMS 的密钥,这样您就可以加密SPICE数据集。您添加的密钥仅影响在 SPICE 中创建的新数据集。如果您有要加密的现有SPICE数据集,请对该数据集执行完全刷新,以使用默认值对其进行加密CMK。

要详细了解如何创建要在中使用的密钥 QuickSight,请参阅AWS 密钥管理服务开发人员指南。

向您的 QuickSight 账户CMK添加新账户。

-

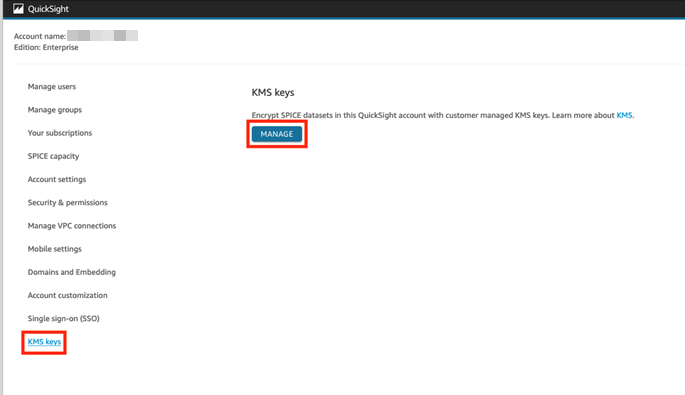

在起 QuickSight 始页上,选择管理 QuickSight,然后选择KMS密钥。

-

在KMS密钥页面上,选择管理。KMS钥匙仪表板打开。

-

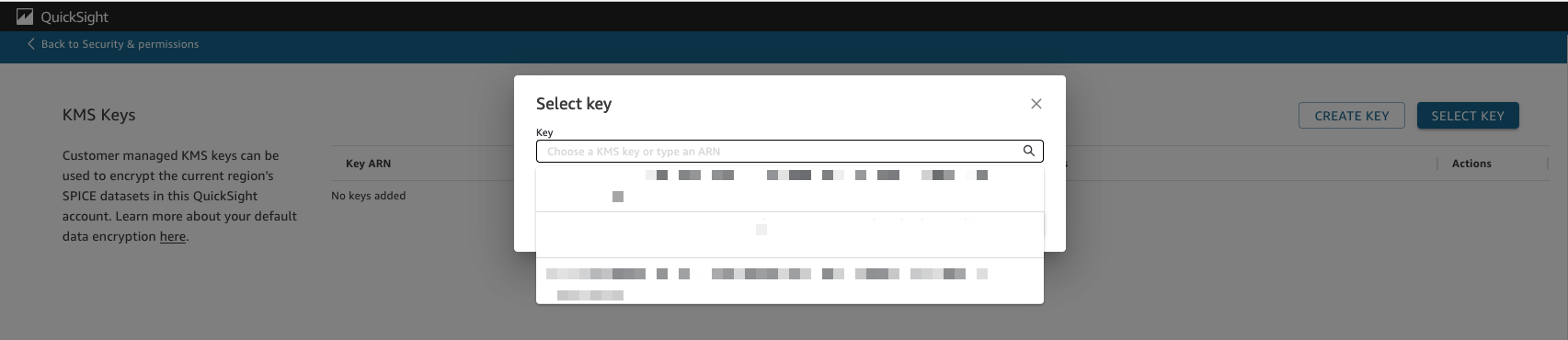

在KMS密钥仪表板上,选择选择密钥。

-

在选择密钥弹出框中,选择密钥以打开列表。然后,选择要添加的密钥。

如果您的密钥不在列表中,则可以手动输入密钥ARN。

-

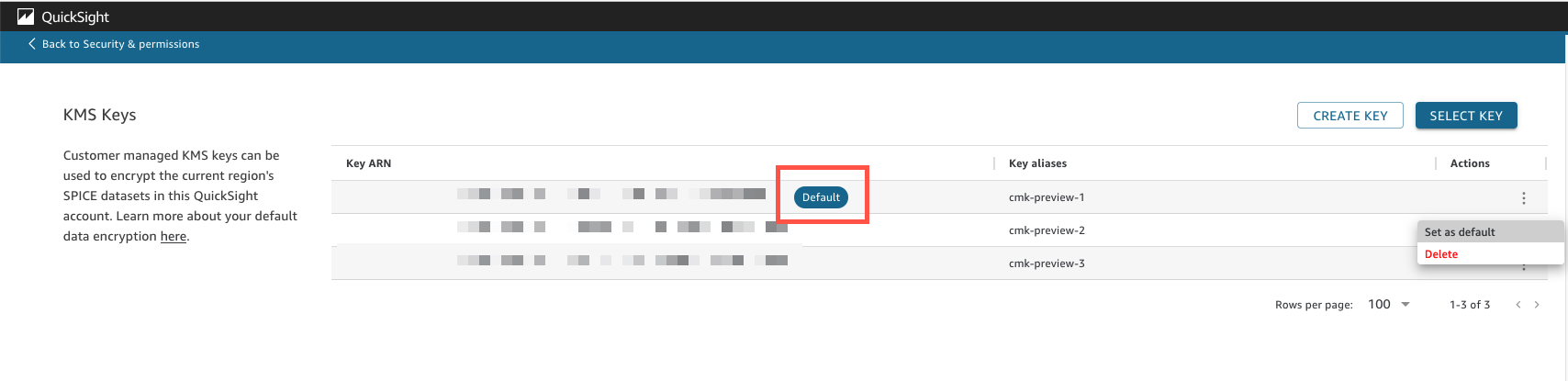

(可选)选择 “用作此 QuickSight 账户中所有新SPICE数据集的默认加密密钥”,将所选密钥设置为默认密钥。默认密钥旁边会出现一个蓝色徽章,以表示其状态。

当您选择默认密钥时,在托管您的 QuickSight 账户的区域中创建的所有新SPICE数据集都将使用默认密钥进行加密。

-

(可选)通过重复此过程中前面的步骤来添加更多密钥。虽然您可以根据需要添加任意数量的密钥,但一次只能有一个默认密钥。

注意

要对现有数据集使用某个特定密钥,请将账户的默认密钥切换为新密钥,然后对 SPICE 数据集进行完全刷新。

验证 SPICE 数据集使用的密钥

使用密钥时,将在 AWS CloudTrail中创建审计日志。您可以使用日志来跟踪密钥的使用情况。如果您需要知道SPICE数据集是用哪个密钥加密的,可以在中找到这些信息 CloudTrail。

验证SPICE数据集当前正在使用的 CMK

-

导航到您的 CloudTrail 日志。有关更多信息,请参阅 使用记录操作 AWS CloudTrail。

-

使用以下搜索参数查找 SPICE 数据集的最新授权事件:

-

事件名称 (

eventName) 包含Grant。 -

请求参数

requestParameters包含数据集 QuickSight ARN的。

{ "eventVersion": "1.08", "userIdentity": { "type": "AWSService", "invokedBy": "quicksight.amazonaws.com" }, "eventTime": "2022-10-26T00:11:08Z", "eventSource": "kms.amazonaws.com", "eventName": "CreateGrant", "awsRegion": "us-west-2", "sourceIPAddress": "quicksight.amazonaws.com", "userAgent": "quicksight.amazonaws.com", "requestParameters": { "constraints": { "encryptionContextSubset": { "aws:quicksight:arn": "arn:aws:quicksight:us-west-2:111122223333:dataset/12345678-1234-1234-1234-123456789012" } }, "retiringPrincipal": "quicksight.amazonaws.com", "keyId": "arn:aws:kms:us-west-2:111122223333:key/87654321-4321-4321-4321-210987654321", "granteePrincipal": "quicksight.amazonaws.com", "operations": [ "Encrypt", "Decrypt", "DescribeKey", "GenerateDataKey" ] }, .... } -

-

根据不同的事件类型,适用以下情况之一:

CreateGrant— 您可以在SPICE数据集的最后一个CreateGrant事件的密钥 ID (keyID) CMK 中找到最近使用的密钥 ID ()。RetireGrant— 如果SPICE数据集的最新 CloudTrail 事件为RetireGrant,则没有密钥 ID,并且SPICE数据集不再CMK加密。

更改默认值 CMK

您可以将默认密钥更改为密钥仪表板中已存在的另一个KMS密钥。更改默认密钥时,在 SPICE 中创建的所有新数据集都将使用新密钥进行加密。新的默认密钥更改了新 SPICE 数据集的加密方式。但是,在数据集完全刷新之前,现有数据集将继续使用之前的默认密钥。要使用新的默认密钥加密数据集,请对数据集执行完全刷新。

将默认密钥更改为现有密钥

-

在起 QuickSight 始页上,选择管理 QuickSight,然后选择KMS密钥。

-

在KMS密钥页面上,选择MANAGE打开KMS密钥仪表板。

-

导航到要设置为新默认密钥的密钥。在要打开菜单的密钥所在行上选择操作(三个点)。

-

选择设置为默认配置。

所选密钥现已是您的默认密钥。

正在删除对您 QuickSight 账户的CMK加密

您可以移除默认密钥以禁用 QuickSight 账户中的SPICE数据集加密。移除密钥可防止新数据集在上加密。CMK

移除对新SPICE数据集的CMK加密

-

在起 QuickSight 始页上,选择管理 QuickSight,然后选择KMS密钥。

-

在KMS密钥页面上,选择管理以打开KMS密钥仪表板。

-

选择默认密钥行上的操作(三个点),然后选择删除。

-

在出现的弹出窗口中,选择删除。

从账户中删除默认密钥后,将 QuickSight 停止加密新SPICE数据集。在完全刷新之前,任何现有的加密数据集都将保持加密状态。

审核中的CMK使用情况 CloudTrail

您可以在中审核账户的CMK使用情况 AWS CloudTrail。要审核您的密钥使用情况,请登录您的 AWS 账户 CloudTrail,打开并选择事件历史记录。

撤消对加密数据集CMK的访问权限

您可以撤消对CMK加密数据集的SPICE访问权限。当您撤销对用于加密数据集的密钥的访问权限时,对数据集的访问将被拒绝,直到您将撤销操作撤销为止。以下方法说明如何撤销访问权限:

-

在 AWS KMS中禁用密钥。

-

在中为您的

Deny保单添加 QuickSight KMS政策IAM。

使用以下步骤撤消对中CMK加密数据集的访问权限。 AWS KMS

要关闭输CMK入 AWS Key Management Service

-

登录您的 AWS 账户,打开 AWS KMS,然后选择客户管理的密钥。

-

选择要禁用的密钥。

-

打开密钥操作菜单并选择禁用。

为了防止进一步使用CMK,您可以在 AWS Identity and Access Management (IAM) 中添加Deny策略。"Service": "quicksight.amazonaws.com"用作主体,密钥ARN的用作资源。拒绝以下操作:"kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*",

"kms:GenerateDataKey*", "kms:DescribeKey"。

重要

在您使用任何方法撤销访问权限后,SPICE 数据集可能需要多达 15 分钟才能变为不可访问。

恢复已加密 SPICE 数据集

在 SPICE 数据集访问权限被撤销时恢复数据集

-

恢复对的访问权限CMK。通常,这足以恢复数据集。

-

测试 SPICE 数据集以查看是否可以看到数据。

-

(可选)如果数据未完全恢复,即使您恢复了对的访问权限CMK,也要对数据集执行完全刷新。