技术与访问遏制

通过限制功能和 IAM 主体对资源的访问权限,防止未经授权使用资源。这包括限制有权访问资源的 IAM 主体的权限;也包括撤销临时安全凭证。此处重点介绍了使用 AWS 服务进行技术与访问遏制的示例:

-

限制权限:分配给 IAM 主体的权限应遵循最低权限原则。但是,在活跃的安全事件期间,可能需要进一步限制特定 IAM 主体对目标资源的访问。在这种情况下,可以删除需遏制的 IAM 主体对资源的访问权限,以实现访问遏制。这是通过 IAM 服务完成的,可使用 AWS Management Console、AWS CLI 或 AWS SDK 进行操作。

-

撤销密钥:IAM 主体使用 IAM 访问密钥来访问或管理资源。这些是长期静态凭证,用于签署对 AWS CLI 或 AWS API 的编程请求,以前缀 AKIA 开头(有关更多信息,请参阅 IAM 标识符中的了解唯一 ID 前缀部分)。如果 IAM 访问密钥已遭泄露,可停用或删除该访问密钥以遏制 IAM 主体访问。请务必记住以下事项:

-

可以重新激活已停用的访问密钥。

-

访问密钥一经删除,将无法恢复。

-

在给定的任何时间,IAM 主体最多可拥有两个访问密钥。

-

密钥停用或删除后,使用该访问密钥的用户或应用程序将失去访问权限。

-

-

撤销临时安全凭证:组织可使用临时安全凭证来控制对 AWS 资源的访问权限,此类凭证以前缀 ASIA 开头(有关更多信息,请参阅 IAM 标识符中的了解唯一 ID 前缀部分)。临时凭证通常由 IAM 角色使用,因其生命周期有限,因此无需轮换或显式撤销。若在临时安全凭证到期前发生了涉及该凭证的安全事件,则可能需要更改现有临时安全凭证的有效权限。这可借助 AWS Management Console 中的 IAM 服务完成。临时安全凭证也可签发给 IAM 用户(与 IAM 角色相对);然而,截至本文撰写时,尚无法在 AWS Management Console 中撤销 IAM 用户的临时安全凭证。如果发生某位用户的 IAM 访问密钥被创建临时安全凭证但未经授权的用户泄露的安全事件,可通过两种方法撤销临时安全凭证:

-

将内联策略附加到 IAM 用户,根据安全令牌签发时间阻止访问(有关更多详细信息,请参阅禁用临时安全凭证的权限中的拒绝访问在特定时间之前签发的临时安全凭证部分)。

-

删除访问密钥遭泄露的 IAM 用户。如有必要,可重新创建用户。

-

-

AWS WAF:未经授权的用户所用的某些技术包括常见的恶意流量模式,例如包含 SQL 注入和跨站脚本攻击(XSS)的请求。可配置 AWS WAF,利用 AWS WAF 内置的规则语句匹配和拒绝使用这些技术的流量。

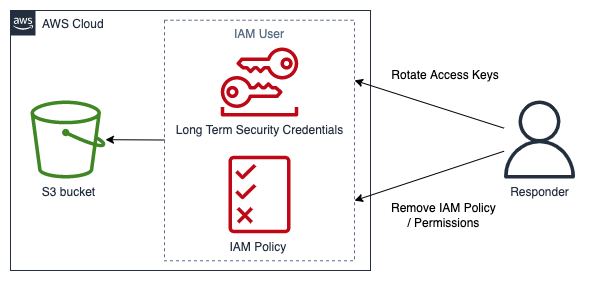

如下图技术与访问遏制示例所示,事件响应人员正在轮换访问密钥或删除 IAM 策略以阻止 IAM 用户访问 Amazon S3 存储桶。

技术与访问遏制示例