本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

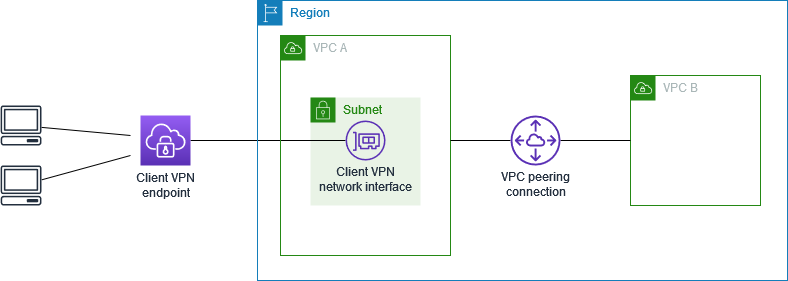

使用 AWS Client VPN 访问对等 VPC

此场景的配置包括与另一个 VPC (VPC B) 对等连接的目标 VPC (VPC A)。如果您需要向客户端授予对于目标 VPC 以及其他与其对等的 VPC 中资源的访问权限,我们建议您采用此配置(例如,VPC B)。

注意

仅当在拆分隧道模式下配置 Client VPN 终端节点时,才需要执行下面概述的允许访问对等 VPC 的过程。在全隧道模式下,原定设置情况下允许访问对等 VPC。

开始之前,请执行以下操作:

-

创建或确定至少具有一个子网的 VPC。确定 VPC 中要与 Client VPN 端点关联的子网并记下其 IPv4 CIDR 范围。

-

为与 VPC CIDR 不重叠的客户端 IP 地址确定合适的 CIDR 范围。

-

查看的规则和最佳实践 AWS Client VPN中的 Client VPN 终端节点的规则和限制。

实施此配置

-

在 VPC 之间建立 VPC 对等连接。按照 Amazon VPC 对等指南 中的创建并接受 VPC 对等连接的步骤进行操作。确认 VPC A 中的实例可以使用对等连接与 VPC B 中的实例通信。

-

在目标 VPC 所在的同一个区域中创建 Client VPN 终端节点。在图中,这是 VPC A。执行创建 Client VPN 终端节点中介绍的步骤。

-

将您确定的子网与您创建的 Client VPN 端点关联。要执行此操作,请执行将目标网络与 Client VPN 终端节点相关联中介绍的步骤,同时选择 VPC 和子网。原定设置情况下,我们将 VPC 的原定设置安全组与 Client VPN 端点相关联。您可以使用将安全组应用于目标网络中所述的步骤关联不同的安全组。

-

添加授权规则以向客户端授予访问目标 VPC 的权限。要执行此操作,请执行 将授权规则添加到 Client VPN 终端节点 中介绍的步骤。对于要启用的目标网络,输入 VPC 的 IPv4 CIDR 范围。

-

添加路由以将流量定向到对等 VPC。在图中,这是 VPC B。要执行此操作,请执行创建终端节点路由中介绍的步骤。对于路由目标,输入对等 VPC 的 IPv4 CIDR 范围。对于目标 VPC 子网 ID,选择与 Client VPN 端点关联的子网。

-

添加授权规则以向客户端授予访问对等 VPC 的权限。要执行此操作,请执行 将授权规则添加到 Client VPN 终端节点 中介绍的步骤。对于目标网络,输入对等 VPC 的 IPv4 CIDR 范围。

-

向 VPC A 和 VPC B 中实例的安全组添加规则,以允许来自在步骤 3 中应用了Client VPN 端点的安全组的流量。有关更多信息,请参见 安全组。