我们发布了 Well-Architected Framework 新版本。我们还在完善架构框架技术规范指导目录中添加了新的和更新的剖析。详细了解

在 IAM 中为工作负载激活 Trusted Advisor

注意

工作负载所有者应在创建 Trusted Advisor 工作负载之前为其账户激活 Discovery 支持。选择激活 Discovery 支持将创建工作负载所有者所需的角色。对所有其他关联账户使用以下步骤。

已激活 Trusted Advisor 的工作负载关联账户的所有者必须在 IAM 中创建角色才能查看 AWS Well-Architected Tool 中的 Trusted Advisor 信息。

在 IAM 中为 AWS WA Tool 创建角色以从 Trusted Advisor 中获取信息

-

登录到 AWS Management Console 并在 https://console.aws.amazon.com/iam/

上打开 IAM 控制台。 -

在 IAM 控制台的导航窗格中,选择角色,然后选择创建角色。

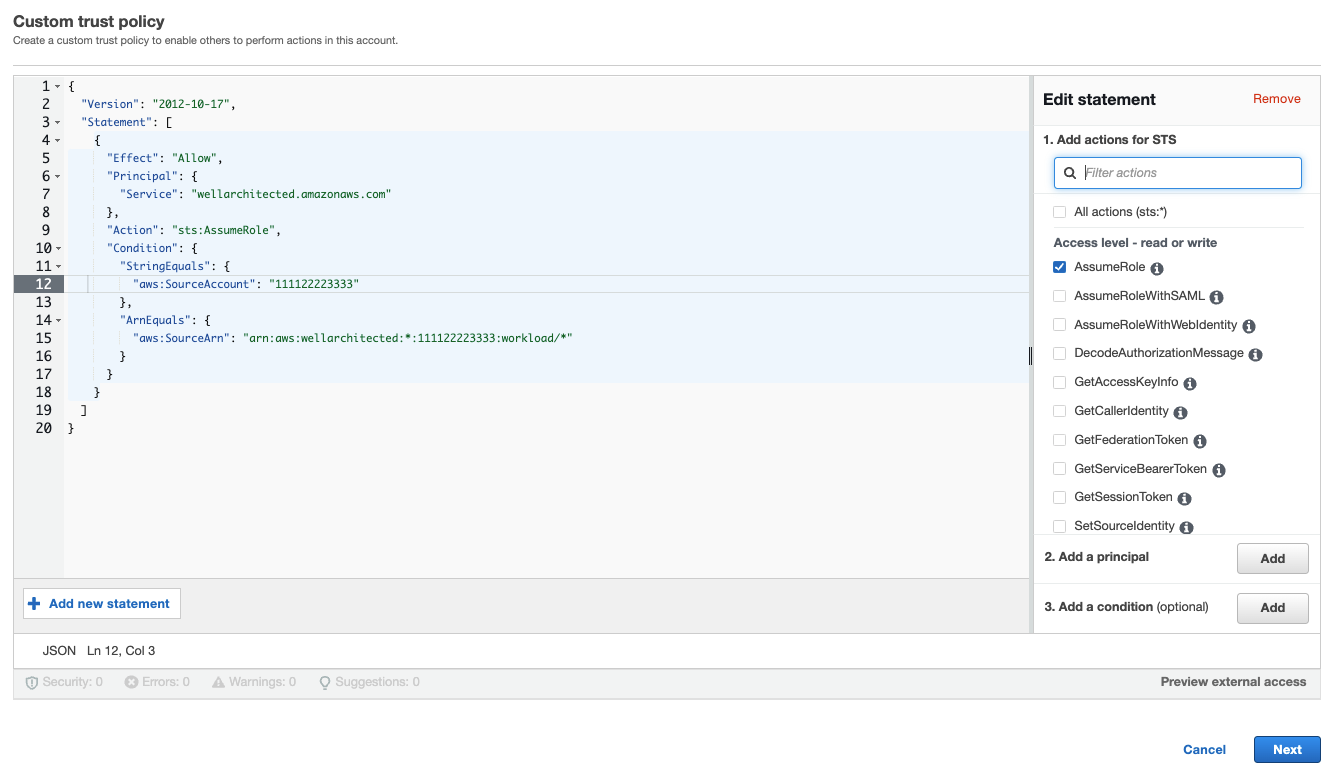

对于可信实体类型,选择自定义信任策略。

-

将以下自定义信任策略复制并粘贴到 IAM 控制台的 JSON 字段中,如下图所示。将

WORKLOAD_OWNER_ACCOUNT_ID

注意

之前的自定义信任策略条件块中的

aws:sourceArn是"arn:aws:wellarchitected:*:,这是一个通用条件,表示该角色可以由 AWS WA Tool 用于工作负载所有者的工作负载。但是,可以将访问范围缩小到特定的工作负载 ARN 或一组工作负载 ARN。要指定多个 ARN,请参阅以下示例信任策略。WORKLOAD_OWNER_ACCOUNT_ID:workload/*" 在添加权限页面上,对于权限策略,选择创建策略以授予 AWS WA Tool 从 Trusted Advisor 中读取数据的权限。选择创建策略会打开一个新窗口。

注意

此外,您可以选择在创建角色时跳过创建权限,并在创建角色后创建内联策略。在成功创建角色的消息中选择查看角色,然后从权限选项卡的添加权限下拉列表中选择创建内联策略。

将以下权限策略复制并粘贴到 JSON 字段中。在

ResourceARN 中,将YOUR_ACCOUNT_ID*),然后选择下一步: 标签。有关 ARN 格式的详细信息,请参阅 AWS 一般参考指南中的 Amazon Resource Name (ARN)。

-

如果已为工作负载激活 Trusted Advisor 并且资源定义设置为 AppRegistry 或全部,则所有在附加到该工作负载的 AppRegistry 应用程序中拥有资源的账户都必须在其 Trusted Advisor 角色的权限策略中添加以下权限。

-

(可选)添加标签。选择下一步:审核。

-

检查策略,为其指定名称,然后选择创建策略。

-

在角色的添加权限页面上,选择您刚刚创建的策略名称,然后选择下一步。

-

输入角色名称,该名称必须使用以下语法:

WellArchitectedRoleForTrustedAdvisor-,然后选择创建角色。将WORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_ID您应该在页面顶部看到一条成功消息,通知您已创建角色。

-

要查看角色和关联的权限策略,请在左侧导航窗格中的访问管理下,选择角色并搜索

WellArchitectedRoleForTrustedAdvisor-名称。选择角色名称以验证权限和信任关系是否正确。WORKLOAD_OWNER_ACCOUNT_ID