本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

场景 1:使用 AD 连接器对本地 Active Directory Service 进行代理身份验证

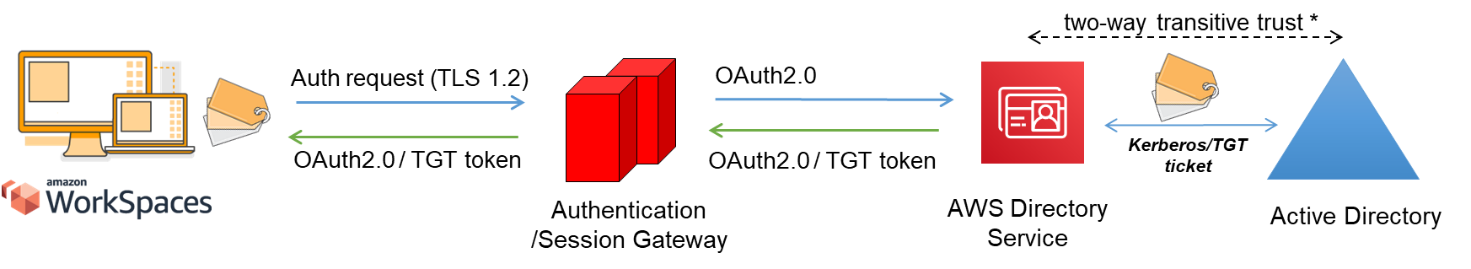

此场景适用于不想将其本地 AD 服务扩展到 AWS内部 AD 服务或无法选择新部署 AD DS 的客户。下图概述了每个组件和用户身份验证流程。

图 5:连接到本地活动目录的 AD Connector

在这种情况下, AWS 目录服务(AD Connector)用于通过 AD 连接器代理到客户本地 AD DS 的所有用户或 MFA 身份验证(详见下图)。有关用于身份验证过程的协议或加密的详细信息,请参阅本文档的安全性部分。

图 6:通过身份验证网关进行用户身份验证

场景 1 显示了一种混合架构,在该架构中 AWS,客户可能已经拥有资源,而本地数据中心中也有可以通过 Amazon 访问的资源 WorkSpaces。客户可以利用其现有的本地 AD DS 和 RADIUS 服务器进行用户和 MFA 身份验证。

此架构使用以下组件或结构:

AWS

-

Amazon VPC — 创建跨两个可用区至少有两个私有子网的亚马逊 VPC。

-

DHCP 选项集 — 创建亚马逊 VPC DHCP 选项集。这允许定义客户指定的域名和域名服务器 (DNS)(本地服务)。有关更多信息,请参阅 DHCP 选项集。

-

Amazon 虚拟专用网关-允许通过 IPsec VPN 隧道或 AWS Direct Connect 连接与您自己的网络进行通信。

-

AWS Directory Service — AD Connector 部署到一对 Amazon VPC 私有子网中。

-

亚马逊 WorkSpaces — 部署 WorkSpaces 在与 AD Connector 相同的私有子网中。有关更多信息,请参阅本文档的 “活动目录:网站和服务” 部分。

客户

-

网络连接-企业 VPN 或 Direct Connect 端点。

-

广告 DS — 公司广告 DS。

-

MFA(可选)-企业 RADIUS 服务器。

-

最终用户设备 — 用于访问亚马逊服务的企业或自带许可 (BYOL) 的最终用户设备(例如 Windows、Mac、iPad、安卓平板电脑、零客户端和 Chromebook)。 WorkSpaces 有关支持的设备和 Web 浏览器,请参阅此客户端应用程序列表。

尽管此解决方案非常适合不想将 AD DS 部署到云端的客户,但它确实有一些注意事项:

-

依赖连接 — 如果与数据中心的连接中断,用户将无法登录各自 WorkSpaces的数据中心,并且现有连接将在 Kerberos/Ticket-Agranting Ticket Ticket (TGT) 的生命周期内保持活动状态。

-

延迟 — 如果通过连接存在延迟(VPN 比 Direct Connect 更是如此),则 WorkSpaces 身份验证和任何与 AD DS 相关的活动(例如组策略 (GPO) 强制执行)将花费更多时间。

-

流量成本-所有身份验证都必须通过 VPN 或 Direct Connect 链路,因此这取决于连接类型。这要么是从 Amazon EC2 向互联网传输数据,要么是数据传出(Direct Connect)。

注意

AD Connector 是一种代理服务。它不存储或缓存用户凭据。相反,所有身份验证、查询和管理请求都由您的 AD 处理。您的目录服务中需要一个具有委托权限的帐户,该帐户具有读取所有用户信息以及将计算机加入域的权限。

通常, WorkSpaces 体验在很大程度上取决于上图所示的 Active Directory 身份验证过程。在这种情况下, WorkSpaces 身份验证体验在很大程度上取决于客户 AD 和 WorkSpaces VPC 之间的网络链接。客户应确保链接高度可用。