本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

场景 3:使用 AWS 云端的 AWS Directory Service 进行独立隔离部署

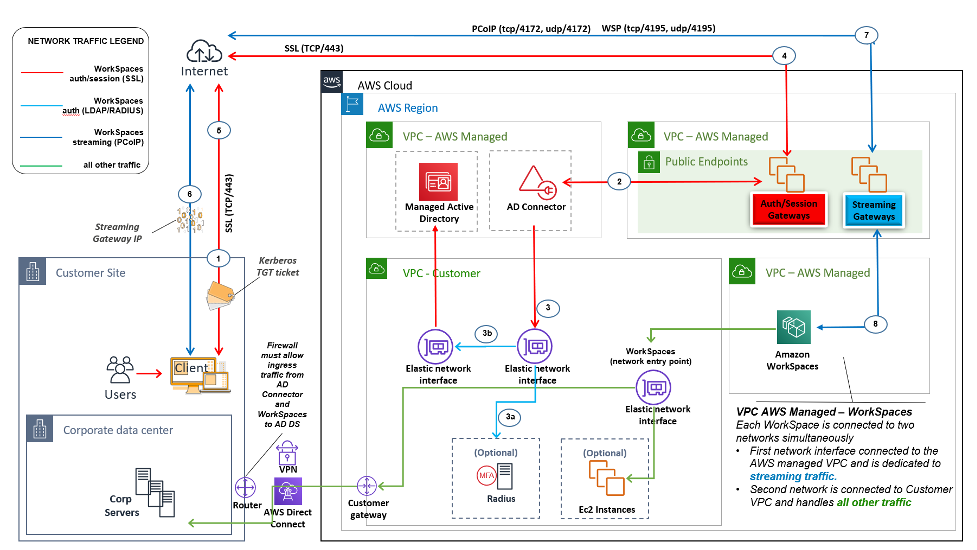

如下图所示,该场景将 AD DS 部署在 AWS 云端的独立隔离环境中。 AWS Directory Service 仅用于这种情况。客户无需完全管理 AD DS,而是可以依靠 Directory Servic AWS e 来完成诸如构建高可用性目录拓扑、监控域控制器以及配置备份和快照之类的任务。

图 8:仅限云端: AWS 目录服务(Microsoft AD)

与场景 2 一样,AD DS(Microsoft AD)部署到跨越两个可用区的专用子网中,这使得 AD DS 在云中具有很高的可用性。 AWS 除了 Microsoft AD 之外,还部署了 AD Connector(在所有三个场景中),用于 WorkSpaces 身份验证或 MFA。这可确保在 Amazon VPC 内实现角色或职能的分离,这是一种标准的最佳实践。有关更多信息,请参阅本文档的设计注意事项部分。

场景 3 是一种标准的全方位配置,非常适合想要 AWS 管理 Di AWS rectory Service 的部署、修补、高可用性和监控的客户。由于其隔离模式,该场景还适用于概念验证、实验室和生产环境。

除了 AWS Directory Service 的位置外,此图还显示了从用户到工作空间的流量以及工作空间与 AD 服务器和 MFA 服务器的交互方式。

此架构使用以下组件或结构。

AWS

-

亚马逊 VPC — 创建一个亚马逊 VPC,在两个可用区中至少有四个私有子网——两个用于 AD DS M icrosoft AD,两个用于 AD Connector 或。 WorkSpaces

-

DHCP 选项集 — 创建亚马逊 VPC DHCP 选项集。这允许客户定义指定的域名和 DNS(Microsoft AD)。有关更多信息,请参阅 DHCP 选项集。

-

可选:Amazon 虚拟专用网关-允许通过 IPsec VPN 隧道 (VPN) 或 AWS Direct Connect 连接与客户拥有的网络进行通信。用于访问本地后端系统。

-

AWS Directory Ser vice — 部署到一对专用 VPC 子网中的 Microsoft AD(AD DS 托管服务)。

-

亚马逊 EC2 — 适用于 MFA 的客户 “可选” RADIUS 服务器。

-

AWS 目录服务 — AD Connector 部署到一对 Amazon VPC 私有子网中。

-

亚马逊 WorkSpaces — 部署 WorkSpaces 在与 AD Connector 相同的私有子网中。有关更多信息,请参阅本文档的 “活动目录:网站和服务” 部分。

客户

-

可选:网络连接-企业 VPN 或 AWS Direct Connect 终端。

-

最终用户设备 — 用于访问亚马逊服务的企业或自带终端用户设备(例如 Windows、Mac、iPad、安卓平板电脑、零客户端和 Chromebook)。 WorkSpaces 有关支持的设备和 Web 浏览器,请参阅此客户端应用程序列表。

与场景 2 一样,此场景在依赖客户本地数据中心的连接、延迟或数据输出传输成本(VPC WorkSpaces 内启用互联网访问的除外)方面没有问题,因为从设计上讲,这是一个隔离或仅限云的场景。