本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

场景 4: AWS Microsoft AD 和到本地的双向传递信任

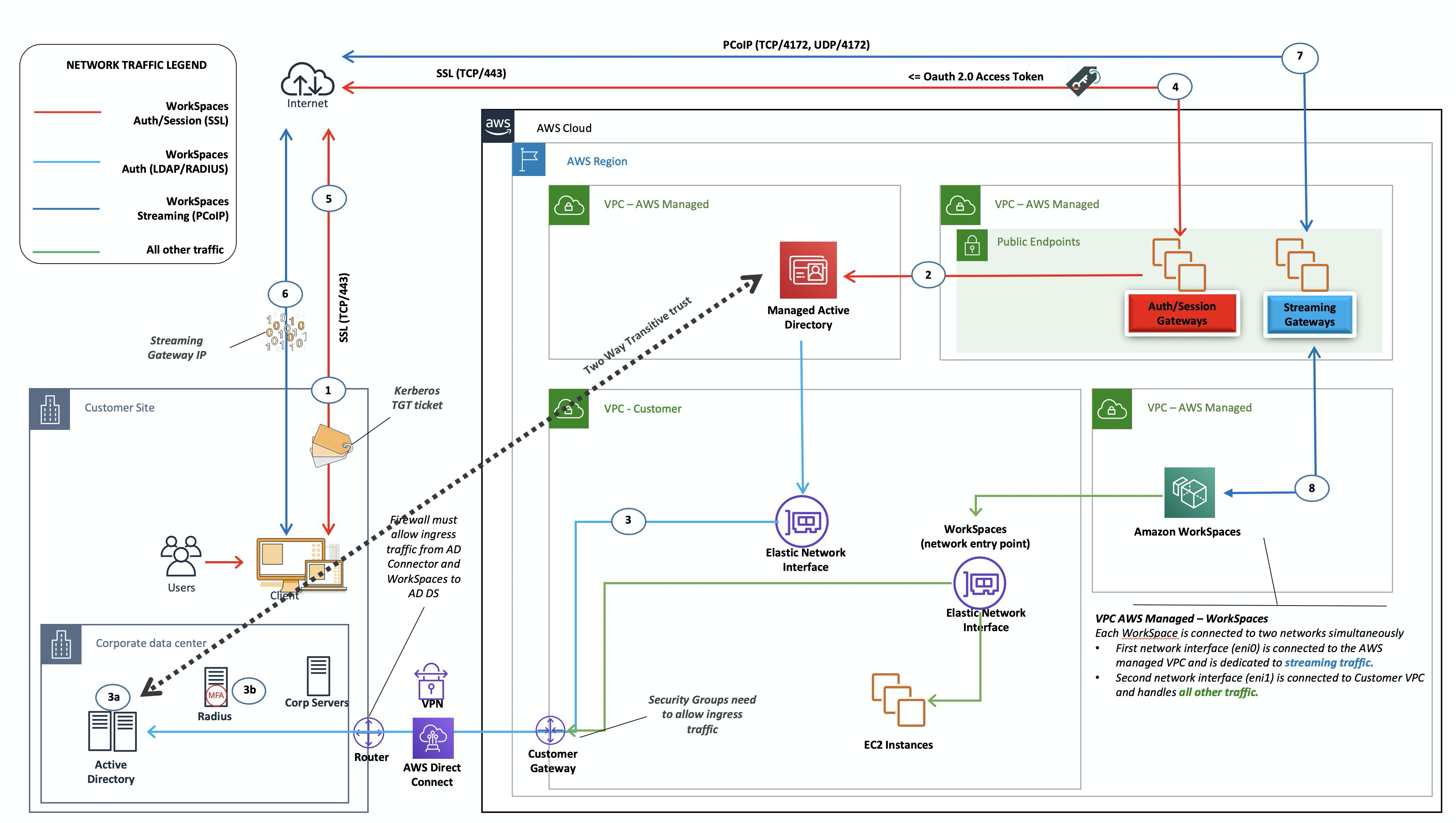

如下图所示,该场景将 AWS 托管 AD 部署在云中, AWS 云端与客户的本地 AD 具有双向传递信任。用户和 WorkSpaces 是在托管 AD 中创建的,AD 信任允许在本地环境中访问资源。

图 9: AWS Microsoft AD 和到本地的双向传递信任

与场景 3 一样,AD DS(Microsoft AD)部署到跨越两个可用区的专用子网中,这使得 AD DS 在云中具有很高的可用性。 AWS

此方案非常适合想要拥有完全托管的 AWS Directory Service(包括部署、修补、高可用性和 AWS 云监控)的客户。此场景还允许 WorkSpaces 用户在其现有网络上访问已加入广告的资源。这种情况需要建立域信任。安全组和防火墙规则需要允许两个活动目录之间的通信。

除了 AWS Directory Service 的位置外,上图还概述了从用户到工作空间的流量以及工作空间与 AD 服务器和 MFA 服务器的交互方式。

此架构使用以下组件或结构。

AWS

-

亚马逊 VPC — 创建一个亚马逊 VPC,在两个可用区中至少有四个私有子网——两个用于 AD DS M icrosoft AD,两个用于 AD Connector 或。 WorkSpaces

-

DHCP 选项集 — 创建亚马逊 VPC DHCP 选项集。这使客户能够定义指定的域名和 DNS(Microsoft AD)。有关更多信息,请参阅 DHCP 选项集。

-

可选:Amazon 虚拟专用网关-允许通过 IPsec VPN 隧道 (VPN) 或 AWS Direct Connect 连接与客户拥有的网络进行通信。用于访问本地后端系统。

-

AWS Directory Ser vice — 部署到一对专用 VPC 子网中的 Microsoft AD(AD DS 托管服务)。

-

亚马逊 EC2 — 客户可选 RADIUS 服务器,适用于 MFA。

-

亚马逊 WorkSpaces — 部署 WorkSpaces 在与 AD Connector 相同的私有子网中。有关更多信息,请参阅本文档的 “活动目录:网站和服务” 部分。

客户

-

网络连接-企业 VPN 或 AWS Direct Connect 端点。

-

最终用户设备 — 用于访问亚马逊服务的企业或自带终端用户设备(例如 Windows、Mac、iPad、安卓平板电脑、零客户端和 Chromebook)。 WorkSpaces 请参阅支持的设备和 Web 浏览器的客户端应用程序列表。

此解决方案需要连接到客户的本地数据中心,才能使信任流程正常运行。如果 WorkSpaces用户使用本地网络上的资源,则需要考虑延迟和出站数据传输成本。