管理密钥

Amazon EFS 与 AWS KMS 集成,后者管理加密文件系统的加密密钥。AWS KMS 还支持其他 AWS 服务的加密,例如 Amazon Simple Storage Service(Amazon S3)、Amazon Elastic Block Store(Amazon EBS)、Amazon Relational Database Service(Amazon RDS)、Amazon Aurora、Amazon Redshift、Amazon WorkMail、WorkSpaces 等。为了加密文件系统内容,Amazon EFS 使用具有 XTS 模式和 256 位密钥 (XTS-AES-256) 的高级加密标准算法。

在考虑如何通过采用任何加密策略来保护静态数据时,有三个重要问题需要回答。这些问题同样适用于存储在托管和非托管式服务(例如 Amazon EBS)中的数据。

密钥存储在哪里?

AWS KMS 将您的主密钥以加密格式存储在高度持久的存储中,以帮助确保在需要时可以检索它们。

密钥用在何处?

使用加密的 Amazon EFS 文件系统对挂载文件系统的客户端是透明的。因为数据在写入磁盘之前先加密,在客户端发出读取请求后解密,所以所有加密操作都在 EFS 服务内进行。

谁可以使用密钥?

AWS KMS 密钥策略控制对加密密钥的访问。

我们建议您将它们与 IAM 策略结合使用,以提供另一层控制。每个密钥都有密钥策略。如果密钥是 AWS 托管的 CMK,则由 AWS 管理密钥策略。如果密钥是客户管理的 CMK,则由您管理密钥策略。这些密钥策略是控制 CMK 访问的主要方法。它们定义了控制密钥使用和管理的权限。

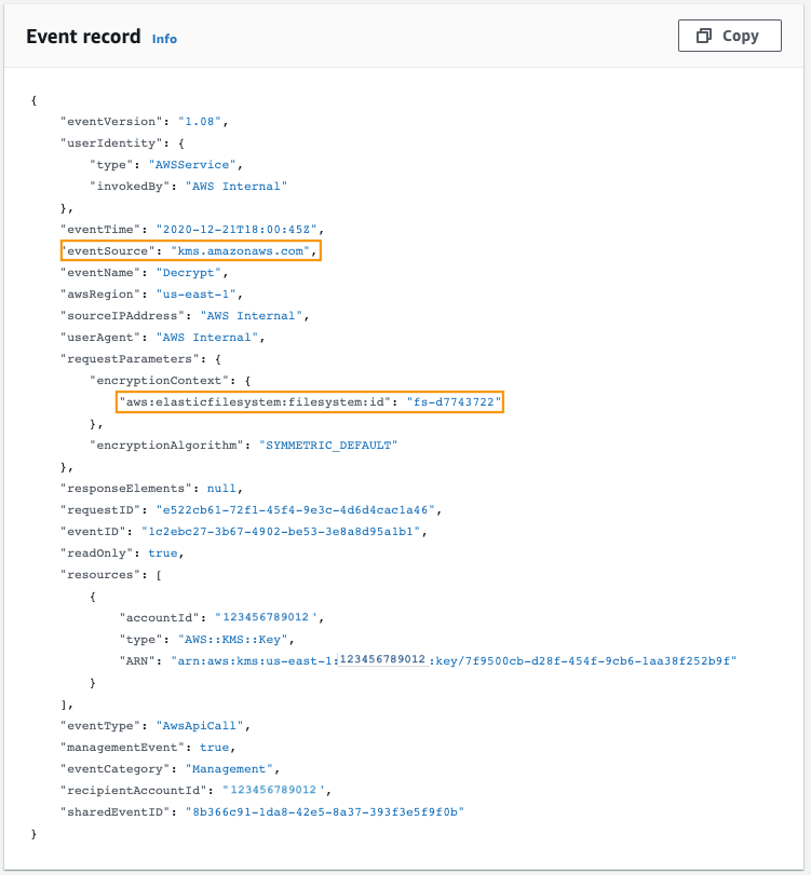

当您使用 Amazon EFS 创建加密文件系统时,您授予 Amazon EFS 代表您使用 CMK 的访问权限。Amazon EFSS 代表您对 AWS KMS 进行的调用将显示在 CloudTrail 日志中,就像它们源自您的 AWS 账户一样。以下屏幕截图显示了 Amazon EFS 发起的 KMS 解密调用的示例 CloudTrail 事件。

KMS 解密的 CloudTrail 日志

有关 AWS KMS 以及如何管理加密密钥访问权限的更多信息,请参阅 AWS KMS 开发人员指南中的管理对 AWS KMS CMK 的访问。

有关 AWS KMS 如何管理加密的更多信息,请参阅 AWS KMS 加密详情白皮书。

有关如何创建管理员 IAM 用户和组的更多信息,请参阅 IAM 用户指南中的创建您的第一个 IAM 管理员用户和组。