本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

從 VPC 內部連線至 AWS 服務

若要讓 Amazon ECS 正常運作,在每台主機上執行的 ECS 容器代理程式必須與 Amazon ECS 控制平面通訊。如果您要在 Amazon ECR 中存放容器映像,則 Amazon EC2 主機必須與 Amazon ECR 服務端點通訊,以及存放影像層的 Amazon S3 通訊。如果您針對容器化應用程式使用其他 AWS 服務 (例如持續儲存在 DynamoDB 中的資料),請仔細檢查這些服務是否也具有必要的網路支援。

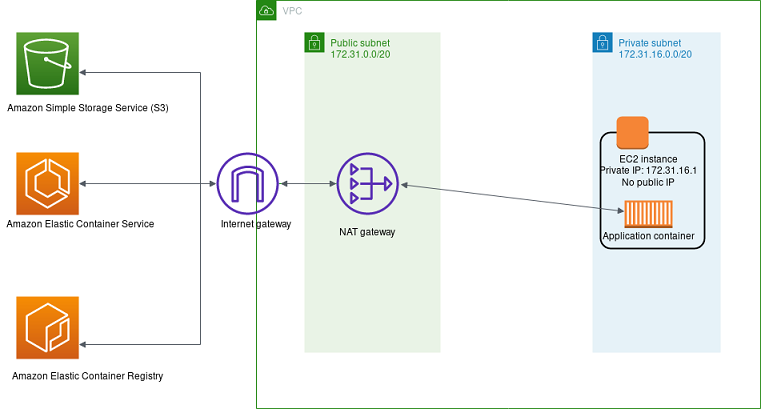

NAT 閘道

使用 NAT 閘道是確保 Amazon ECS 任務可存取其他 AWS 服務的最簡單方法。如需此方法的詳細資訊,請參閱使用私有子網路和 NAT 閘道。

以下是使用此方法的缺點:

-

您無法限制 NAT 閘道可與哪些目的地通訊。您也無法在不中斷 VPC 的所有輸出通訊的情況下,限制後端層可以通訊的目的地。

-

NAT 閘道會針對傳遞的每 GB 資料收取費用。如果您使用 NAT 閘道從 Amazon S3 下載大型檔案,或對 DynamoDB 執行大量資料庫查詢,則需支付每 GB 頻寬的費用。此外,NAT 閘道還支援 5 Gbps 的頻寬,並可自動擴充至 45 Gbps。如果您透過單一 NAT 閘道進行路由,需要極高頻寬連線的應用程式可能會遇到網路限制。因應措施是,您可以將工作負載劃分到多個子網路,並為每個子網路提供自己的 NAT 閘道。

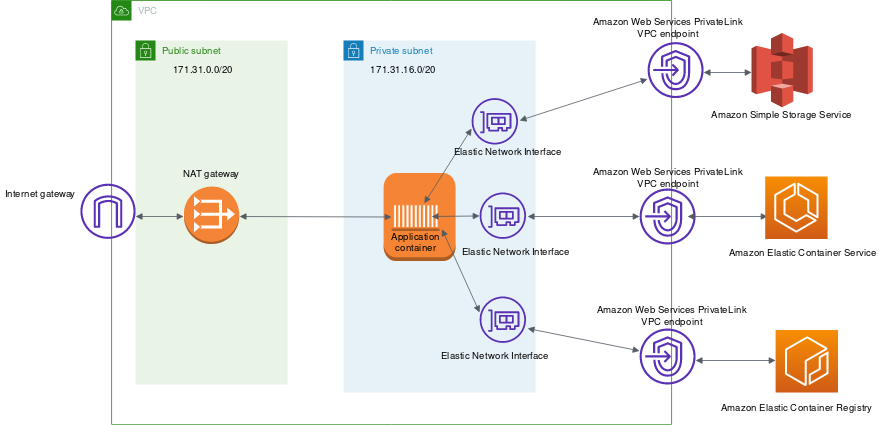

AWS PrivateLink

AWS PrivateLink 在 VPC、 AWS 服務和內部部署網路之間提供私人連線,而不會將流量暴露於公用網際網路。

用來完成此操作的其中一項技術是 VPC 端點。VPC 端點可讓您的 VPC 和支援的服務以及 VPC 端點 AWS 服務之間的私人連線。VPC 與另一個服務之間的流量都會保持在 Amazon 網路的範圍內。VPC 端點不需要網際網路閘道、虛擬私有閘道、NAT 裝置、VPN 連線或 AWS Direct Connect 連線。虛擬私人雲端中的 Amazon EC2 執行個體不需要公有 IP 地址即可與服務中的資源通訊。

下圖顯示當您使用 VPC 端點而非網際網路閘道時,與 AWS 服務通訊的運作方式。 AWS PrivateLink 在子網路內佈建彈性網路介面 (ENI),VPC 路由規則用於透過 ENI 將任何通訊直接傳送至目 AWS 的地服務主機名稱。此流量不再需要使用 NAT 閘道或網際網路閘道。

以下是與 Amazon ECS 服務搭配使用的一些常見 VPC 人雲端端點。

許多其他 AWS 服務都支援 VPC 端點。如果您大量使用任何 AWS 服務,則應查詢該服務的特定文件,以及如何為該流量建立 VPC 端點。