本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

動作摘要 (資源清單)

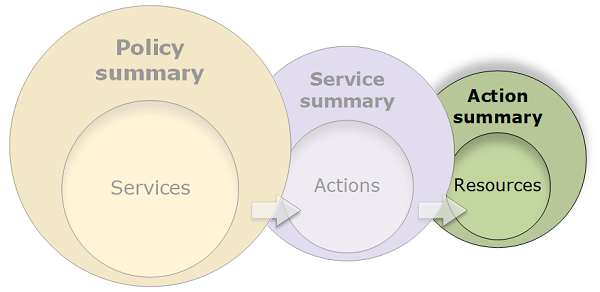

政策摘要列於三個表中:政策摘要、服務摘要以及動作摘要。動作摘要表中包含一份資源清單,以及適用於所選動作的關聯條件。

若要檢視每個授予許可的動作摘要,請選擇服務摘要中的連結。動作摘要表包含關於資源的詳細資訊,包括其 Region (區域) 和 Account (帳戶)。您也可以檢視套用到各個資源的條件。這會顯示適用某些資源,但不適用其他資源的條件。

了解動作摘要的元素

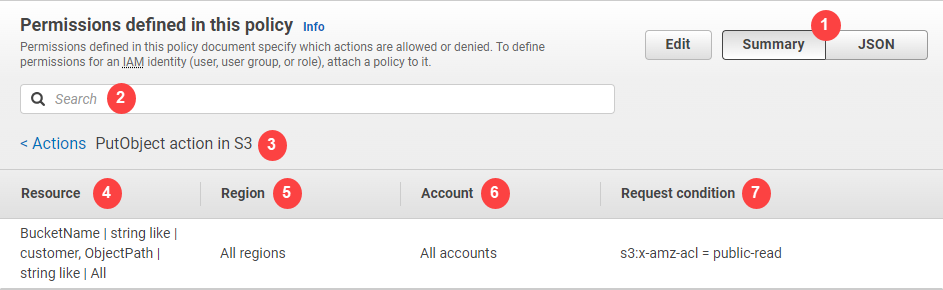

以下範例是來自 Amazon S3 服務摘要的 PutObject (寫入) 動作的動作摘要 (請參閱 服務摘要 (動作清單))。對於此動作,政策在單一資源定義多個條件。

動作摘要頁面包含以下資訊:

-

選擇 JSON,可查看其他有關政策的詳細資訊,例如檢視套用到動作的多個條件。(如果您正在檢視直接連接到使用者的內嵌政策的動作摘要,則步驟有所不同。在這種情況下,您必須關閉動作摘要對話方塊並返回政策摘要,才能存取 JSON 政策文件)。

-

若要檢視特定資源的摘要,請在搜尋方塊中輸入關鍵字,以減少可用資源清單。

-

在動作返回箭頭旁邊,將以格式

action name action in service顯示服務和動作的名稱 (在此案例中為 S3 中的 PutObject 動作)。這項服務的動作摘要包含政策中定義的資源清單。 -

Resource (資源) – 此欄列示政策為所選服務定義的資源。在此範例中,所有物件路徑都允許 PutObject 動作,但只有

developer_bucketAmazon S3 儲存貯體資源除外。根據服務提供給 IAM 的資訊,您可能會看到一個 ARN (例如arn:aws:s3:::developer_bucket/*),或者您可能會看到定義的資源類型 (例如BucketName = developer_bucket, ObjectPath = All)。 -

Region (區域) – 此欄顯示定義資源的區域。可針對所有區域或單一區域定義資源。它們無法存在於一個以上的特定區域。

-

所有區域 – 與資源關聯的動作適用於所有區域。在這個範例中,動作屬於全球服務 Amazon S3。屬於全球服務的動作適用於所有區域。

-

Region text (區域文字) – 與資源關聯的動作適用於一個區域。例如,政策可以指定資源的

us-east-2區域。

-

-

Account (帳戶) – 此欄顯示與資源關聯的服務或動作是否套用於特定帳戶。資源可以存在於所有帳戶或單一帳戶。它們無法存在於一個以上的特定帳戶。

-

All accounts (所有帳戶) – 與資源關聯的動作適用於所有帳戶。在這個範例中,動作屬於全球服務 Amazon S3。屬於全球服務的動作適用於所有帳戶。

-

這個帳戶 – 與資源關聯的動作只適用於目前的帳戶。

-

Account number (帳戶編號) – 與資源關聯的動作,套用於一個帳戶 (您目前未登入的帳戶)。例如,如果政策指定

123456789012帳戶供資源使用,則帳號會出現在政策摘要中。

-

-

Request condition (請求條件) – 此欄顯示與資源關聯的動作是否受條件約束。此範例包含

s3:x-amz-acl = public-read條件。若要進一步了解相關條件,請選擇 JSON 以檢視 JSON 政策文件。