本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

服務摘要 (動作清單)

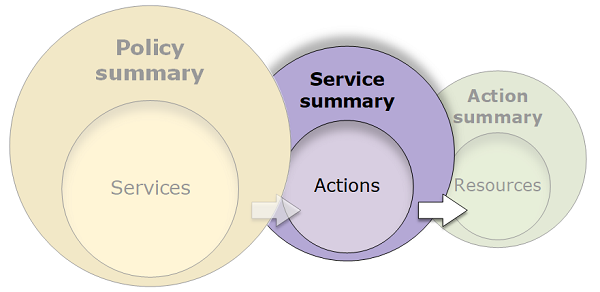

政策摘要列於三個表中:政策摘要、服務摘要以及動作摘要。服務摘要表包括動作清單和由政策針對所選服務定義的許可摘要。

您可以檢視授予許可的政策摘要中,所列的每個服務的服務摘要。該表已分組為 Uncategorized actions (未分類的動作)、Uncategorized resource types (未分類的資源類型) 和存取層級區段。如果政策包含 IAM 無法辨識的動作,則該動作將包含在資料表的 Uncategorized actions (未分類的動作) 區段中。若 IAM 可以辨識動作,則會將其包含在表格的其中一個存取層級區段之下 (List (列出)、Read (讀取)、Write (寫入) 和 Permissions management (許可管理))。若要檢視指派給服務中每個動作的存取層級分類,請參閱適用於 AWS 服務的動作、資源和條件金鑰。

了解服務摘要的元素

以下範例是從政策摘要中允許的 Amazon S3 動作之服務摘要。此服務的動作會按照存取層級分組。例如,在可供服務使用的總計 52 個讀取動作中,有 35 個讀取動作已定義。

受管政策的服務摘要頁面包含以下資訊:

-

如果政策未授予許可給政策中為服務定義的所有操作、資源和條件,則將在頁面頂部顯示警告橫幅。服務摘要中包含關於問題的詳細資訊。若要了解政策摘可如何協助您了解政策授予的許權並進行相關問題故障排除,請參閱我的政策未授與預期的許可.。

-

若要查看政策的其他詳細資訊,請選擇 JSON。您可以執行此操作,來查看套用到動作的所有條件。(如果您正在檢視直接連接到使用者的內嵌政策的服務摘要,您必須關閉服務摘要對話方塊並返回政策摘要,以存取 JSON 政策文件)。

-

若要檢視特定動作的摘要,請在搜尋方塊中輸入關鍵字,以縮短可用動作清單。

-

在服務返回箭頭旁邊,將顯示服務的名稱 (在此案例中,為 S3)。這項服務的服務摘要包含政策中定義的允許或拒絕之動作清單。如果服務出現在許可索引標籤上的 (明確拒絕) 下,系統會明確拒絕服務摘要表中列出的動作。如果服務出現在許可索引標籤上的允許下,系統會允許服務摘要表中列出的動作。

-

動作 – 此欄位會列出在政策中定義的動作,並提供每個動作的資源和條件。如果政策授予或拒絕授予許可給動作,動作名稱會連結到動作摘要資料表。表格會根據政策允許或拒絕的存取層級,將這些動作分組到至少一個或多達五個區段。區段為列出、讀取、寫入、許可管理以及標記。計數表示在每個存取層級內提供許可的已認可動作。總計是服務的已知動作數。在這個範例中,在總計 52 個已知 Amazon S3 讀取動作中,有 35 個動作提供許可。若要檢視指派給服務中每個動作的存取層級分類,請參閱適用於 AWS 服務的動作、資源和條件金鑰。

-

顯示剩餘的動作 – 切換此按鈕可展開或隱藏資料表,以包含已知但不提供此服務的許可之動作。切換該按鈕也會針對不提供許可的任何元素顯示警告。

-

Resource (資源) – 此欄位顯示政策為服務定義的資源。IAM 不會檢查資源是否適用於每個動作。在此範例中,Amazon S3 服務中的動作只允許對

developer_bucketAmazon S3 儲存貯體資源執行。根據服務提供給 IAM 的資訊,您可能會看到一個 ARN (例如arn:aws:s3:::developer_bucket/*),或者您可能會看到定義的資源類型 (例如BucketName = developer_bucket)。注意

此欄位可能包含不同服務的資源。如果包含資源的政策陳述式,不包含來自相同服務的動作和資源,則您的政策包含不相符的資源。在建立政策或在服務摘要中查看政策時,IAM 不會警告您關於不相符的資源。IAM 也不會指出動作是否適用於資源或者服務是否相符。如果此欄位包含不相符的資源,則您應該檢閱您的政策錯誤。若要更全面了解您的政策,請一律以政策模擬器來測試。

-

Request condition (請求條件) – 此欄指出與資源關聯的動作是否受條件約束。若要進一步了解相關條件,請選擇 JSON 以檢視 JSON 政策文件。

-

(No access) (沒有存取) – 此政策包含不提供許可的動作。

-

Resource warning (資源警告) – 對於不提供完整許可的資源動作,請參閱以下其中一個警告:

-

This action does not support resource-level permissions. This requires a wildcard (*) for the resource. (此動作不支援資源層級的許可,這需要對資源使用萬用字元 (*))。– 這表示政策包含資源層級許可,但必須包含

"Resource": ["*"]才能提供此動作的許可。

-

This action does not have an applicable resource. (此動作沒有適用的資源)。– 這表示動作包含在政策內,而無支援的資源。

-

This action does not have an applicable resource and condition. (此動作沒有適用的資源和條件)。– 這表示動作包含在政策內,而無支援的資源,也無支援的條件。在這種情況下,此服務的政策內也包含條件,但沒有適用此動作的條件。

-

-

提供許可的動作包含連到動作摘要的連結。