本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

身分驗證如何與 Amazon Cognito 搭配使用

當您的客戶登入 Amazon Cognito 使用者集區時,您的應用程式會收到 JSON Web 字符 JWTs)。

當您的客戶使用使用者集區字符或其他提供者登入身分集區時,您的應用程式會收到臨時 AWS 登入資料。

透過使用者集區登入,您可以使用 AWS SDK 完全實作身分驗證和授權。如果您不想建置自己的使用者介面 (UI) 元件,您可以叫用第三方身分提供者 (IdP) 的預先建置 Web UI (受管登入) 或登入頁面。

本主題概述您的應用程式可以與 Amazon Cognito 互動的一些方式,以使用 ID 字符進行身分驗證、使用存取字符進行授權,以及 AWS 服務 使用身分集區憑證進行存取。

使用受管登入進行使用者集區身分驗證

受管登入是連結至使用者集區和應用程式用戶端的網站。它可以為您的使用者執行登入、註冊和密碼重設操作。具有受管登入元件以進行身分驗證的應用程式可能需要較少的開發人員實作工作。應用程式可以略過 UI 元件進行身分驗證,並在使用者的瀏覽器中叫用受管登入網頁。

應用程式會使用 Web 或應用程式重新導向位置收集使用者的 JWTs。實作受管登入的應用程式可以連線到使用者集區進行身分驗證,就像是 OpenID Connect (OIDC) IdP。

受管登入適合應用程式需要 OIDC 授權伺服器的身分驗證服務,但不立即需要自訂身分驗證、身分集區整合或使用者屬性自助服務等功能。當您想要使用這些進階選項時,您可以使用 SDK 的使用者集區元件來實作這些選項。

受管登入和第三方 IdP 身分驗證模型主要依賴 OIDC 實作,最適合具有 OAuth 2.0 範圍的進階授權模型。

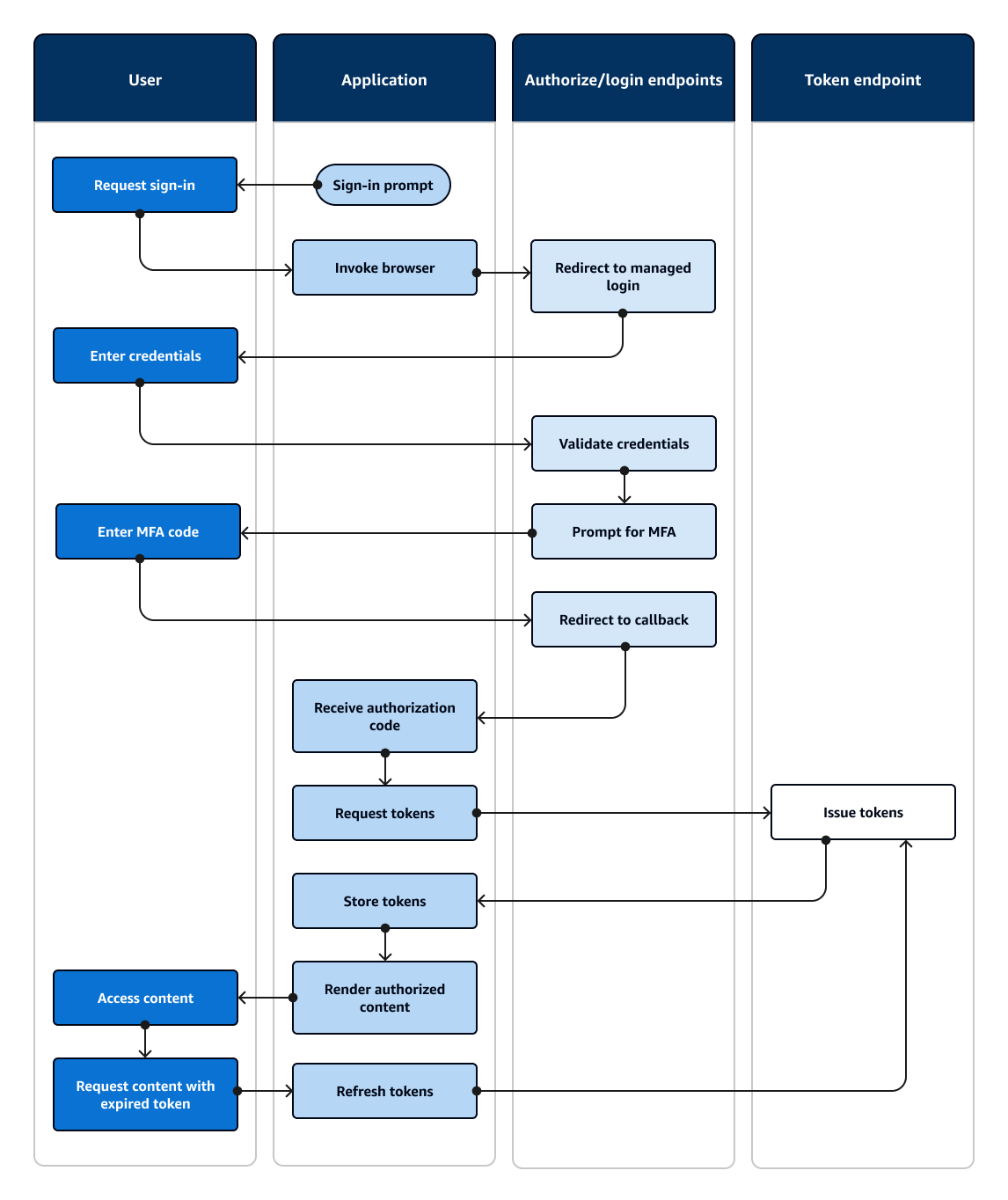

下圖說明受管登入身分驗證的典型登入工作階段。

受管登入身分驗證流程

-

使用者存取您的應用程式。

-

他們選取「登入」連結。

-

應用程式會將使用者導向至使用者集區網域的受管登入頁面中的登入提示。

-

他們輸入使用者名稱和密碼。

-

使用者集區會驗證使用者的登入資料,並判斷使用者已啟用多重要素驗證 (MFA)。

-

受管登入頁面會提示使用者輸入 MFA 代碼。

-

使用者輸入其 MFA 代碼。

-

您的使用者集區會將使用者重新導向至應用程式 URL。

-

應用程式會從 受管登入附加至回呼 URL 的 URL 請求參數收集授權碼。

-

應用程式會請求具有授權碼的字符。

-

字符端點會將 JWTs傳回至應用程式。

-

應用程式會解碼、驗證和存放或快取使用者的 JWTs。

-

應用程式會顯示請求的存取控制元件。

-

使用者檢視其內容。

-

稍後,使用者的存取權杖已過期,他們請求檢視受存取控制的元件。

-

應用程式會判斷使用者的工作階段應持續存在。它會使用重新整理權杖從權杖端點請求新權杖。

變體和自訂

您可以使用整個使用者集區的品牌編輯器,或在任何應用程式用戶端層級自訂受管登入頁面的外觀和風格。您也可以使用自己的身分提供者、範圍、使用者屬性的存取和進階安全組態來設定應用程式用戶端。

使用 AWS SDK 的使用者集區 API 身分驗證和授權

AWS 已在各種開發人員架構中為 Amazon Cognito 使用者集區或 Amazon Cognito 身分提供者開發元件。這些SDKs內建的方法會呼叫 Amazon Cognito 使用者集區 API。相同的使用者集區 API 命名空間具有設定使用者集區和使用者身分驗證的操作。如需更徹底的概觀,請參閱 了解 API、OIDC 和受管登入頁面身分驗證。

API 身分驗證適用於您的應用程式具有現有 UI 元件的模型,主要依賴使用者集區做為使用者目錄。此設計會將 Amazon Cognito 新增為較大應用程式中的元件。它需要程式設計邏輯來處理複雜的挑戰和回應鏈。

此應用程式不需要實作完整的 OpenID Connect (OIDC) 依賴方實作。反之,它可以解碼和使用 JWTs。當您想要存取本機使用者的完整使用者集區功能時,請在開發環境中使用 Amazon Cognito 開發套件建置身分驗證。

具有自訂 OAuth 範圍的 API 身分驗證較不傾向於外部 API 授權。若要從 API 身分驗證將自訂範圍新增至存取字符,請使用 在執行時間修改字符產生權杖前 Lambda 觸發程序。

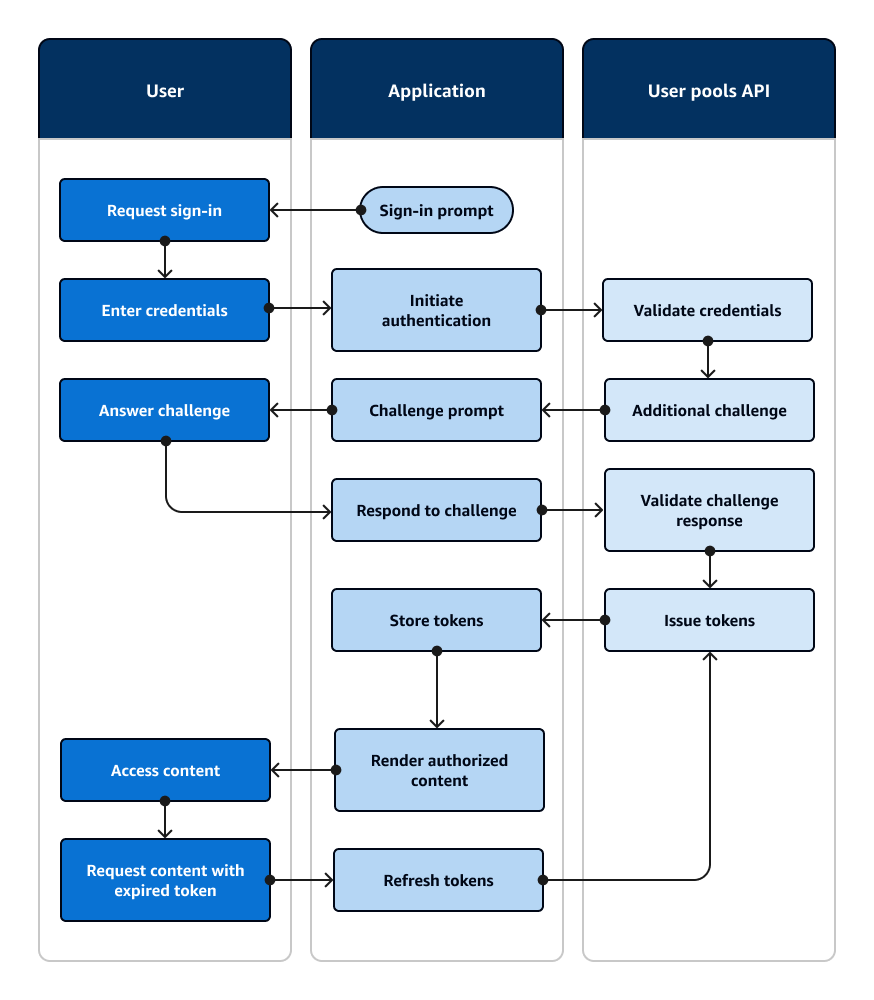

下圖說明 API 身分驗證的典型登入工作階段。

API 身分驗證流程

-

使用者存取您的應用程式。

-

他們選取「登入」連結。

-

他們輸入使用者名稱和密碼。

-

應用程式會叫用發出 InitiateAuth API 請求的方法。請求會將使用者的登入資料傳遞給使用者集區。

-

使用者集區會驗證使用者的登入資料,並判斷使用者已啟用多重要素驗證 (MFA)。

-

使用者集區會回應請求 MFA 程式碼的挑戰。

-

應用程式會產生提示,從使用者收集 MFA 代碼。

-

應用程式會叫用發出 RespondToAuthChallenge API 請求的方法。請求會傳遞使用者的 MFA 代碼。

-

使用者集區會驗證使用者的 MFA 代碼。

-

使用者集區會以使用者的 JWTs回應。

-

應用程式會解碼、驗證和存放或快取使用者的 JWTs。

-

應用程式會顯示請求的存取控制元件。

-

使用者檢視其內容。

-

稍後,使用者的存取權杖已過期,他們請求檢視受存取控制的元件。

-

應用程式會判斷使用者的工作階段應持續存在。它會再次使用重新整理權杖叫用 InitiateAuth 方法,並擷取新的權杖。

變體和自訂

您可以使用其他挑戰來增強此流程,例如,您自己的自訂身分驗證挑戰。您可以自動限制密碼已洩露或非預期登入特性可能表示嘗試惡意登入的使用者存取。此流程看起來與註冊、更新使用者屬性和重設密碼的操作大致相同。這些流程大部分都有重複的公有 (用戶端) 和機密 (伺服器端) API 操作。

相關資源

使用第三方身分提供者進行使用者集區身分驗證

使用外部身分提供者 (IdP) 或聯合身分驗證登入是與受管登入類似的模型。您的應用程式是使用者集區的 OIDC 依賴方,而您的使用者集區可做為 IdP 的傳遞。IdP 可以是消費者使用者目錄,例如 Facebook 或 Google,也可以是 SAML 2.0 或 OIDC 企業目錄,例如 Azure。

您的應用程式不會在使用者的瀏覽器中受管登入,而是在使用者集區授權伺服器上叫用重新導向端點。從使用者的檢視中,他們會選擇應用程式中的登入按鈕。然後,其 IdP 會提示他們登入。如同 受管登入身分驗證,應用程式會在應用程式中的重新導向位置收集 JWTs。

使用第三方 IdP 進行身分驗證,適合使用者在註冊應用程式時可能不想想取得新密碼的模型。您可以輕鬆將第三方身分驗證新增至實作受管登入身分驗證的應用程式。實際上,受管登入和第三方 IdPs 會從您在使用者瀏覽器中叫用內容的次要變化產生一致的身分驗證結果。

與受管登入身分驗證一樣,聯合身分驗證最適合具有 OAuth 2.0 範圍的進階授權模型。

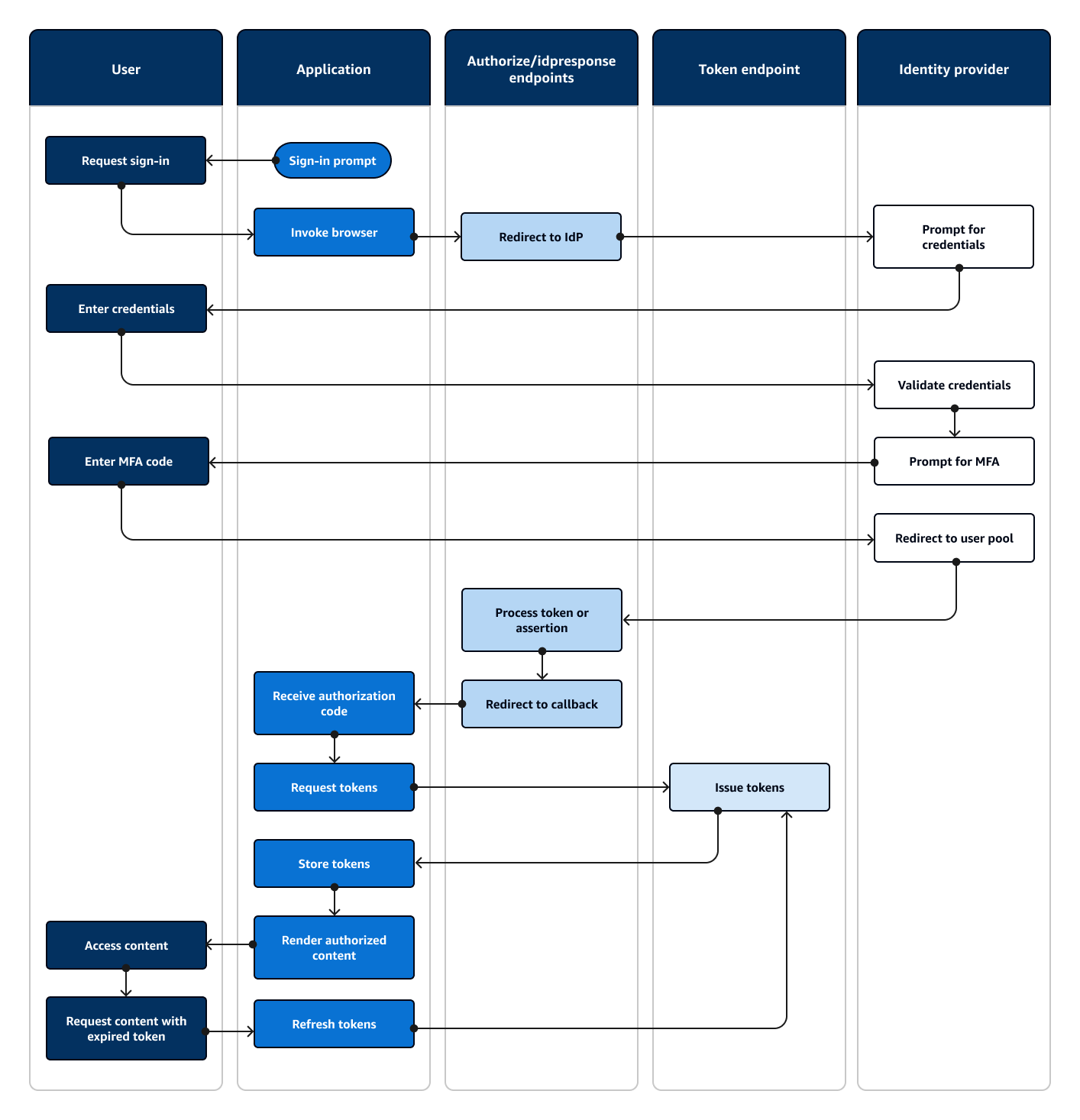

下圖說明聯合身分驗證的典型登入工作階段。

聯合身分驗證流程

-

使用者存取您的應用程式。

-

他們選取「登入」連結。

-

應用程式會引導使用者使用其 IdP 登入提示。

-

他們輸入使用者名稱和密碼。

-

IdP 會驗證使用者的登入資料,並判斷使用者已啟用多重要素驗證 (MFA)。

-

IdP 會提示使用者輸入 MFA 代碼。

-

使用者輸入其 MFA 代碼。

-

IdP 會使用 SAML 回應或授權碼將使用者重新導向至使用者集區。

-

如果使用者通過授權碼,則使用者集區會無提示地交換 IdP 字符的程式碼。使用者集區會驗證 IdP 權杖,並使用新的授權碼將使用者重新導向至應用程式。

-

應用程式會從使用者集區附加至回呼 URL 的 URL 請求參數收集授權碼。

-

應用程式會請求具有授權碼的字符。

-

字符端點會將 JWTs傳回應用程式。

-

應用程式會解碼、驗證和存放或快取使用者的 JWTs。

-

應用程式會顯示請求的存取控制元件。

-

使用者檢視其內容。

-

稍後,使用者的存取權杖已過期,他們請求檢視受存取控制的元件。

-

應用程式會判斷使用者的工作階段應持續存在。它會使用重新整理權杖從權杖端點請求新權杖。

變體和自訂

您可以在受管登入中啟動聯合身分驗證,使用者可以從指派給應用程式用戶端的 IdPs 清單中選擇。受管登入也可以提示輸入電子郵件地址,並自動將使用者的請求路由到對應的 SAML IdP。使用第三方身分提供者進行身分驗證不需要使用者與受管登入互動。您的應用程式可以將請求參數新增至使用者的授權伺服器請求,並讓使用者以無提示方式重新導向至其 IdP 登入頁面。

身分集區身分驗證

身分集區是應用程式元件,與函數、API 命名空間和 SDK 模型中的使用者集區不同。當使用者集區提供字符型身分驗證和授權時,身分集區會提供 AWS Identity and Access Management (IAM) 的授權。

您可以將一組 IdPs 指派給身分集區,並使用它們登入使用者。使用者集區緊密整合為身分集區 IdPs並為身分集區提供存取控制的最多選項。同時,身分集區的身分驗證選項種類繁多。使用者集區會加入 SAML、OIDC、社交、開發人員和訪客身分來源,做為從身分集區暫時 AWS 登入資料的路由。

使用身分集區的身分驗證是外部的,它遵循先前說明的其中一個使用者集區流程,或是您使用另一個 IdP 獨立開發的流程。在您的應用程式執行初始身分驗證之後,它會將驗證傳遞至身分集區,並接收臨時工作階段作為回報。

使用身分集區的身分驗證適合一種模型,您可以在其中 AWS 服務 使用 IAM 授權強制執行 中應用程式資產和資料的存取控制。與使用者集區中的 API 身分驗證一樣,成功的應用程式會針對您要存取的每個服務包含 AWS SDKs,以保障使用者的利益。 AWS SDKs 會將身分集區身分驗證的登入資料套用為 API 請求的簽章。

下圖說明使用 IdP 進行身分集區身分驗證的典型登入工作階段。

身分集區身分驗證流程

-

使用者存取您的應用程式。

-

他們選取「登入」連結。

-

應用程式會引導使用者使用其 IdP 登入提示。

-

他們輸入使用者名稱和密碼。

-

IdP 會驗證使用者的登入資料。

-

IdP 會使用 SAML 回應或授權碼將使用者重新導向至應用程式。

-

如果使用者傳遞授權碼,應用程式會交換 IdP 字符的程式碼。

-

應用程式會解碼、驗證和存放或快取使用者的 JWTs或聲明。

-

應用程式會叫用提出 GetId API 請求的方法。它會傳遞使用者的字符或聲明,並請求身分 ID。

-

身分集區會針對設定的身分提供者驗證權杖或聲明。

-

身分集區會傳回身分 ID。

-

應用程式會叫用發出 GetCredentialsForIdentity API 請求的方法。它會傳遞使用者的字符或聲明,並請求 IAM 角色。

-

身分集區會產生新的 JWT。新的 JWT 包含請求 IAM 角色的宣告。身分集區會根據使用者的請求和 IdP 身分集區組態中的角色選擇條件來決定角色。

-

AWS Security Token Service (AWS STS) 會從身分集區回應 AssumeRoleWithWebIdentity 請求。回應包含具有 IAM 角色之暫時工作階段的 API 登入資料。

-

應用程式會存放工作階段登入資料。

-

使用者在應用程式中採取動作,需要 中受存取保護的資源 AWS。

-

應用程式會將暫時登入資料做為簽章套用至所需 的 API 請求 AWS 服務。

-

IAM 會評估連接到登入資料中角色的政策。它將它們與請求進行比較。

-

會 AWS 服務 傳回請求的資料。

-

應用程式會在使用者的界面中轉譯資料。

-

使用者檢視資料。

變體和自訂

若要使用使用者集區視覺化身分驗證,請在問題字符/聲明步驟之後插入先前的其中一個使用者集區概觀。開發人員身分驗證會以開發人員登入資料簽署的請求取代請求身分之前的所有步驟。訪客身分驗證也會直接跳至請求身分、不會驗證身分驗證,並傳回有限存取 IAM 角色的登入資料。