本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

搭配使用者集區使用 OIDC 身分提供者

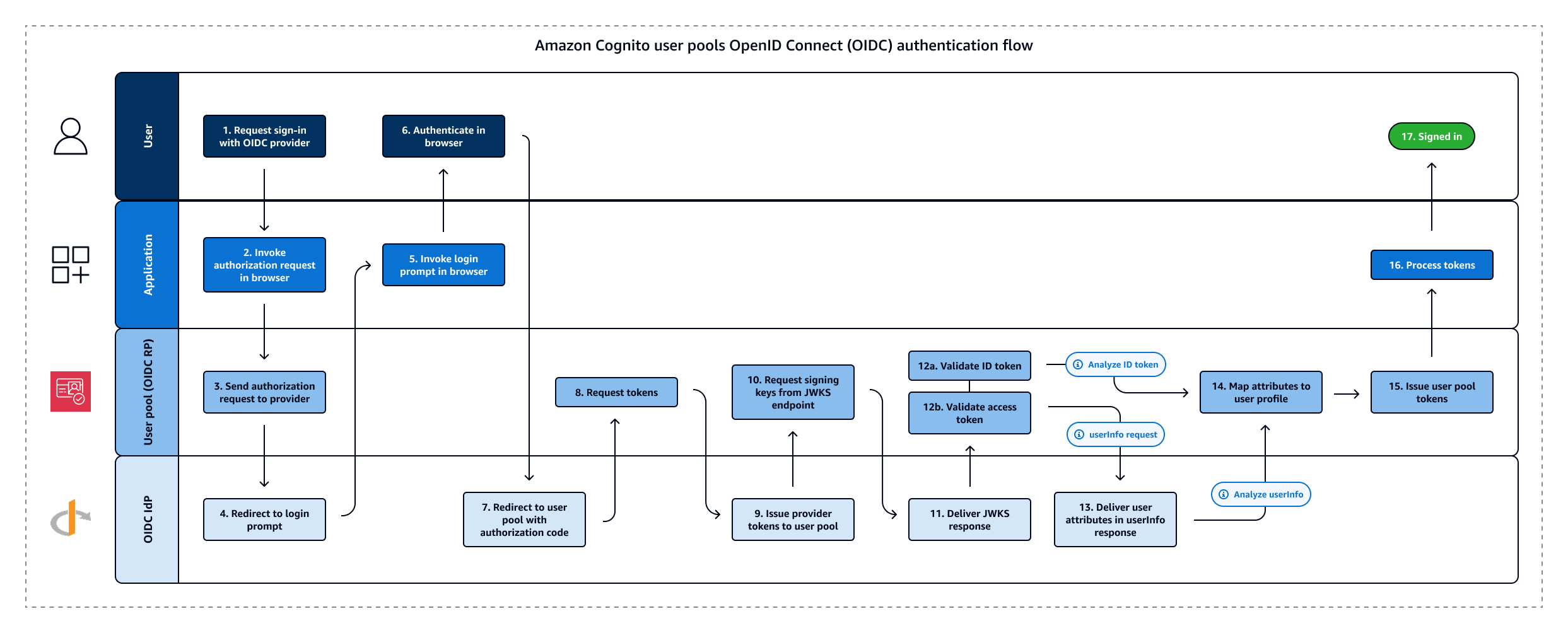

使用者可以使用其現有帳戶從 OpenID Connect (OIDC) 身分提供者 (IdPs) 登入您的應用程式。透過 OIDC 提供者,獨立單一登入系統的使用者可以在應用程式接收使用者集區共用格式的 OIDC 權杖時提供現有的登入資料。若要設定 OIDC IdP,請將您的 IdP 設定為 RP 來處理使用者集區,並將您的應用程式設定為 IdP 來處理使用者集區。Amazon Cognito 做為多個 OIDC IdPs 與您的應用程式之間的中繼步驟。您的使用者集區會將屬性映射規則套用至提供者直接傳遞至使用者集區的 ID 和存取字符中的宣告。然後,Amazon Cognito 會根據映射的使用者屬性,以及您透過 Lambda 觸發對身分驗證流程所做的任何其他調整來發出新權杖。

使用 OIDC IdP 登入的使用者不需要提供新的登入資料或資訊,即可存取您的使用者集區應用程式。您的應用程式可以無提示地將其重新導向至其 IdP 以進行登入,並將使用者集區作為背景中的工具,以標準化應用程式的字符格式。若要進一步了解 IdP 重新導向,請參閱 授權端點。

如同其他第三方身分提供者,您必須向 OIDC 提供者註冊應用程式,並取得要連線至使用者集區之 IdP 應用程式的相關資訊。使用者集區 OIDC IdP 需要用戶端 ID、用戶端秘密、您要請求的範圍,以及提供者服務端點的相關資訊。您的使用者集區可以從探索端點探索提供者 OIDC 端點,也可以手動輸入。您還必須檢查提供者 ID 字符,並在 IdP 和使用者集區中的屬性之間建立屬性映射。

如需此身分驗證流程的詳細資訊OIDC 使用者集區 IdP 身分驗證流程,請參閱 。

注意

Amazon Cognito 使用者集區提供透過第三方 (聯合身分) 登入。此功能獨立於與 Amazon Cognito 身分集區的 OIDC 聯合。

您可以透過 或使用使用者集區 API 方法 CreateIdentityProvider AWS 管理主控台 AWS CLI,將 OIDC IdP 新增至 中的使用者集區。

先決條件

開始之前,您必須準備好以下事項:

-

具有應用程式用戶端和使用者集區網域的使用者集區。如需詳細資訊,請參閱建立使用者集區。

-

具有以下組態的 OIDC IdP:

-

支援

client_secret_post用户端身分驗證。Amazon Cognito 不會在 OIDC 探索端點上為您的 IdP 檢查token_endpoint_auth_methods_supported宣告。Amazon Cognito 不支援client_secret_basic用户端身分驗證。如需用户端身分驗證的詳細資訊,請參閱 OpenID Connect 文件中的用戶端身分驗證。 -

僅對 OIDC 端點使用 HTTPS,例如

openid_configuration、userInfo和jwks_uri。 -

僅對 OIDC 端點使用 TCP 連接埠 80 和 443。

-

僅使用 HMAC-SHA、ECDSA 或 RSA 演算法對 ID 權杖進行簽署。

-

在其

jwks_uri發佈金鑰 IDkid宣告並在其權杖中包含kid宣告。 -

呈現具有有效根 CA 信任鏈的未過期公有金鑰。

-

向 OIDC IdP 註冊應用程式

將 OIDC IdP 新增至使用者集區組態並將其指派給應用程式用戶端之前,請在 IdP 中設定 OIDC 用戶端應用程式。您的使用者集區是使用 IdP 管理身分驗證的依賴方應用程式。

向 OIDC IdP 註冊

-

向 OIDC IdP 建立開發人員帳戶。

OIDC IdPs 的連結 OIDC IdP 安裝方法 OIDC 探索 URL Salesforce https://MyDomainName.my.salesforce.com/.well-known/openid-configurationOneLogin 連接已啟用 OIDC 的應用程式 https://your-domain.onelogin.com/oidc/2/.well-known/openid-configurationJumpCloud 使用 OIDC 的 SSO https://oauth.id.jumpcloud.com/.well-known/openid-configurationOkta https://Your Okta subdomain.okta.com/.well-known/openid-configurationMicrosoft Entra ID https://login.microsoftonline.com/{tenant}/v2.0的值

tenant可以包含租戶 ID、organizations、common或consumers。 -

透過您的 OIDC IdP 來註冊具有

/oauth2/idpresponse端點的使用者集區網域 URL。這可確保稍後當 OIDC IdP 驗證使用者時,可從 Amazon Cognito 接受它。https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse -

選取您希望使用者目錄與使用者集區共用的範圍。OIDC IdPs 必須提供範圍 openid,才能提供任何使用者資訊。需要

email範圍才能授予email和email_verified宣告的存取權。OIDC 規格中的其他範圍 profile適用於所有使用者屬性,phone適用於phone_number和phone_number_verified。 -

OIDC IdP 為您提供用戶端 ID 和用戶端秘密。請記下這些值,並將其新增至您稍後新增至使用者集區的 OIDC IdP 組態。

範例:使用 Salesforce 做為使用者集區的 OIDC IdP

當您想要在 OIDC 相容的 IdP (例如 Salesforce) 和您的使用者集區之間建立信任,請使用 OIDC IdP。

-

在 Salesforce 開發人員網站上建立帳戶

。 -

在 Salesforce 頁面上,執行下列其中一項操作:

-

如果使用的是 Lightning Experience,請選擇設定齒輪圖示,然後選擇 Setup Home (設定首頁)。

-

如果是使用 Salesforce Classic,則使用者界面頁首會顯示 Setup (設定),請選擇此選項。

-

如果是使用 Salesforce Classic,但頁首卻沒有出現 Setup (設定),則請從最上面導覽列中選擇您的姓名,然後從下拉式清單中選擇 Setup (設定)。

-

-

在左側導覽列中,選擇 Company Settings (公司設定)。

-

在導覽列,選擇 Domain (網域)、輸入網域,然後選擇 Create (建立)。

-

在左側導覽列,在 Platform Tools (平台工具) 下選擇 Apps (應用程式)。

-

選擇 App Manager (應用程式管理員)。

-

-

選擇 New connected app (新的連線應用程式)。

-

完成必要欄位。

在 Start URL (開始 URL) 下方,使用您的 Salesforce IdP 登入的使用者集區網域其

/authorize端點中。當您的使用者存取連線應用程式時,Salesforce 會將他們引導到此 URL 以完成登入。然後,Salesforce 會將使用者重新導向至已與您應用程式用戶端相關聯的回呼 URL。https://mydomain.auth.us-east-1.amazoncognito.com/authorize?response_type=code&client_id=<your_client_id>&redirect_uri=https://www.example.com&identity_provider=CorpSalesforce -

啟用 OAuth settings (OAuth 設定),然後在 Callback URL (回呼 URL) 中輸入您使用者集區網域之

/oauth2/idpresponse端點的 URL。這是 Salesforce 核發 Amazon Cognito 用於交換 OAuth 權杖的授權碼所在的 URL。https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse

-

-

選擇您的範圍

。您必須包含範圍 OpenID。若要授予 email 與 email_verified 宣告 的存取權,請新增 email 範圍。以空格區隔範圍。 -

選擇 Create (建立)。

在 Salesforce 中,用戶端 ID 稱為消費者金鑰,而用戶端秘密則稱為消費者秘密。記下您的用戶端 ID 和用戶端秘密。您會在下一節中用到它們。

新增 OIDC IdP 到您的使用者集區

設定 IdP 之後,您可以將使用者集區設定為使用 OIDC IdP 處理身分驗證請求。

測試 OIDC IdP 組態

在您的應用程式中,您必須在使用者的用戶端中叫用瀏覽器,以便他們可以使用其 OIDC 供應商登入。在您完成上述章節中的設定程序後,向您的供應商測試登入。下列範例 URL 會使用字首網域載入使用者集區的登入頁面。

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com

此連結是當您前往應用程式用戶端功能表、選取應用程式用戶端、導覽至登入頁面索引標籤,然後選取檢視登入頁面時,Amazon Cognito 會引導您前往的頁面。如需使用者集區網域的詳細資訊,請參閱 設定使用者集區網域。如需應用程式用戶端的詳細資訊,包括用戶端 IDs和回呼 URLs,請參閱 使用應用程式用戶端的應用程式特定設定。

下列範例連結授權端點會使用identity_provider查詢參數,MyOIDCIdP從 設定供應商的無提示重新導向。此 URL 會略過具有受管登入的互動式使用者集區登入,並直接前往 IdP 登入頁面。

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?identity_provider=MyOIDCIdP&response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com