本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用單一登出來登出 SAML 使用者

Amazon Cognito 支援 SAML 2.0 單一登出

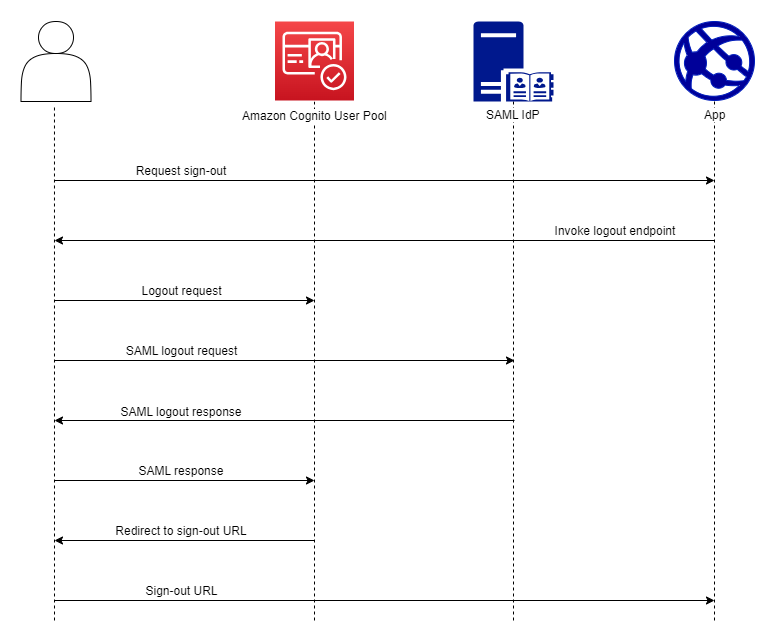

當您將 SAML IdP 設定為支援登出流程時,Amazon Cognito 會使用已簽署的 SAML 登出請求將使用者重新導向至 IdP。Amazon Cognito 會從 IdP 中繼資料中的 SingleLogoutService URL 判斷重新導向位置。Amazon Cognito 使用您的使用者集區簽署憑證來簽署登出請求。

當您將具有 SAML 工作階段的使用者導向您的使用者集區/logout端點時,Amazon Cognito 會使用下列請求將 SAML 使用者重新導向至 IdP 中繼資料中指定的 SLO 端點。

https://[SingleLogoutService endpoint]? SAMLRequest=[encoded SAML request]& RelayState=[RelayState]& SigAlg=http://www.w3.org/2001/04/xmldsig-more#rsa-sha256& Signature=[User pool RSA signature]

您的使用者接著LogoutResponse會從其 IdP 使用 返回您的saml2/logout端點。您的 IdP 必須在 HTTP POST請求LogoutResponse中傳送 。然後,Amazon Cognito 會從其初始登出請求將其重新導向至重新導向目的地。

您的 SAML 提供者可能會傳送AuthnStatement一個LogoutResponse以上的 。此類型的回應AuthnStatement中第一個 sessionIndex中的 必須符合最初驗證使用者的 SAML 回應sessionIndex中的 。如果 sessionIndex 位於任何其他 AuthnStatement,Amazon Cognito 將無法辨識工作階段,也不會登出您的使用者。