協助改善此頁面

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

若要提供此使用者指南,請選擇位於每個頁面右窗格中的在 GitHub 上編輯此頁面連結。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

混合節點的先決條件設定

若要使用 Amazon EKS 混合節點,您必須擁有內部部署環境往返的私有連線 AWS、具有支援作業系統的裸機伺服器或虛擬機器,以及已設定的 AWS IAM Roles Anywhere 或 AWS Systems Manager (SSM) 混合啟用。您負責在整個混合節點生命週期中管理這些先決條件。

-

從內部部署環境往返的混合網路連線 AWS

-

實體或虛擬機器形式的基礎設施

-

與混合節點相容的作業系統

-

已設定的現場部署 IAM 登入資料提供者

混合網路連線

Amazon EKS 控制平面與混合節點之間的通訊會透過 VPC 和您在叢集建立期間傳遞的子網路進行路由,該子網路在 Amazon EKS 中建置於控制平面到節點聯網的現有機制

為了獲得最佳體驗,我們建議您擁有至少 100 Mbps 的可靠網路連線能力,以及最多 200 毫秒的混合節點往返延遲。 AWS 這是適用於大多數使用案例的一般指引,但不是嚴格的要求。頻寬和延遲需求可能會因混合節點的數量和工作負載特性而有所不同,例如應用程式映像大小、應用程式彈性、監控和記錄組態,以及存取儲存在其他服務中的資料的應用程式相依性 AWS 。建議您在部署到生產環境之前,先使用自己的應用程式和環境進行測試,以驗證您的聯網設定是否符合工作負載的需求。

內部部署網路組態

您必須啟用從 Amazon EKS 控制平面到內部部署環境的傳入網路存取,以允許 Amazon EKS 控制平面與kubelet在混合節點上執行的 通訊,也可以與在混合節點上執行的 Webhook 通訊。此外,您必須為在其上執行的混合節點和元件啟用傳出網路存取,才能與 Amazon EKS 控制平面通訊。您可以設定此通訊,讓 AWS Direct Connect、 AWS Site-to-Site VPN 或您自己的 VPN 連線保持完全私有。

您用於內部部署節點和 Pod 網路的無類別網域間路由 (CIDR) 範圍必須使用 IPv4 RFC-1918 地址範圍。您的內部部署路由器必須設定通往內部部署節點和選用 Pod 的路由。內部部署聯網組態 如需現場部署網路需求的詳細資訊,請參閱 ,包括必須在防火牆和現場部署環境中啟用的必要連接埠和通訊協定完整清單。

EKS 叢集組態

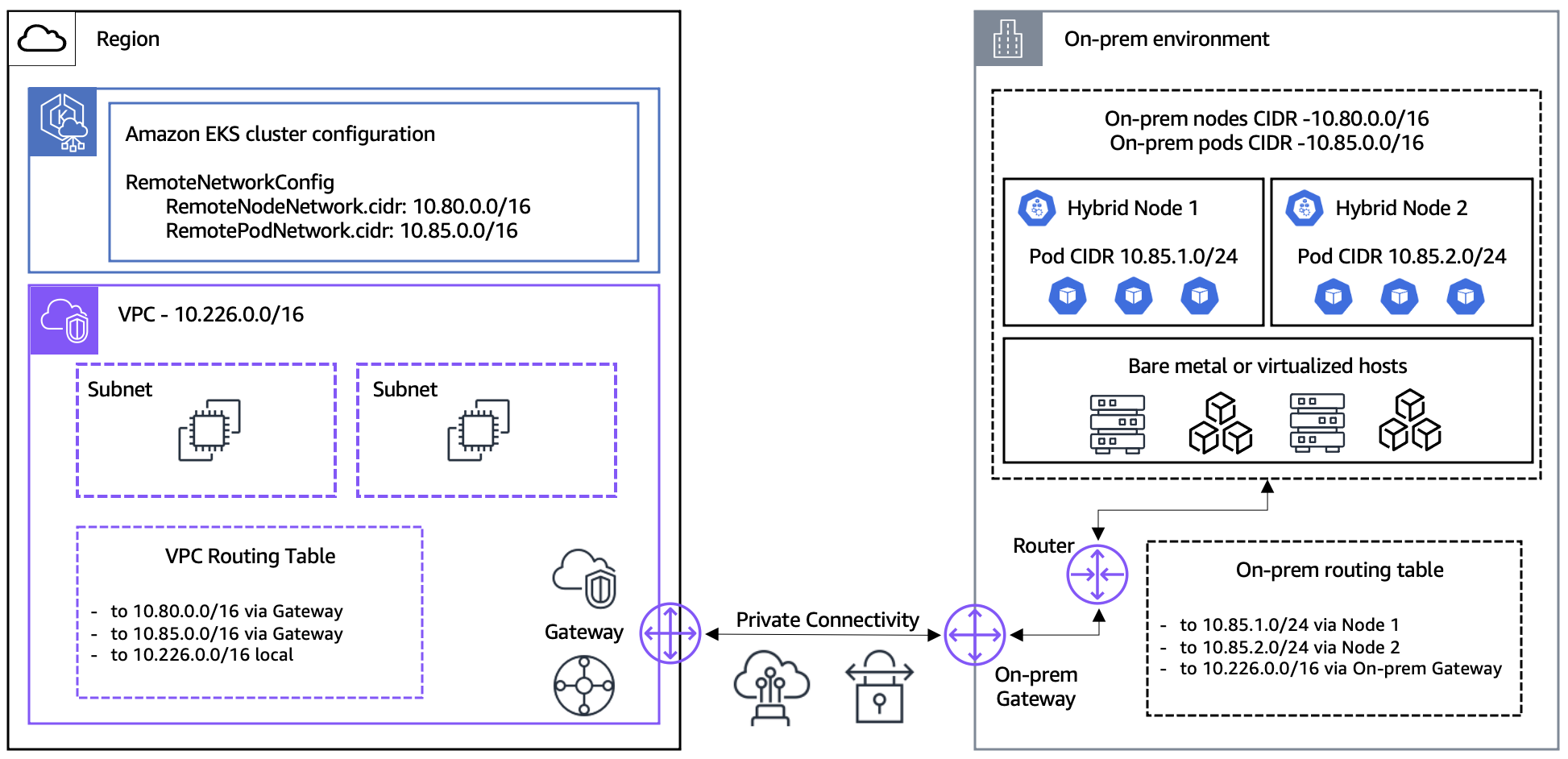

為了將延遲降至最低,建議您在最接近內部部署或邊緣環境的 AWS 區域中建立 Amazon EKS 叢集。您可以在 Amazon EKS 叢集建立期間,透過兩個 API 欄位傳遞內部部署節點和 Pod CIDRs: RemoteNodeNetwork和 RemotePodNetwork。您可能需要與您的內部部署網路團隊討論,以識別您的內部部署節點和 Pod CIDRs。如果您使用 CNI 的浮水印網路,節點 CIDR 會從內部部署網路配置,而 Pod CIDR 會從您使用的容器網路界面 (CNI) 配置。Cilium 和 Calico 預設會使用浮水印網路。

您透過 和 RemotePodNetwork 欄位設定的現場部署節點RemoteNodeNetwork和 Pod CIDRs,會用來設定 Amazon EKS 控制平面,將流量透過 VPC 路由至 ,kubelet以及在混合節點上執行的 Pod。您的內部部署節點和 Pod CIDRs 不能彼此重疊、您在叢集建立期間傳遞的 VPC CIDR,或 Amazon EKS 叢集的服務 IPv4 組態。此外,Pod CIDRs 對每個 EKS 叢集必須是唯一的,以便您的內部部署路由器可以路由流量。

建議您對 Amazon EKS Kubernetes API 伺服器端點使用公有或私有端點存取。如果您選擇「公有和私有」,Amazon EKS Kubernetes API 伺服器端點一律會解析在 VPC 外部執行之混合節點的公IPs,以防止混合節點加入叢集。當您使用公有端點存取時,Kubernetes API 伺服器端點會解析為公IPs,而從混合節點到 Amazon EKS 控制平面的通訊將透過網際網路路由。當您選擇私有端點存取時,Kubernetes API 伺服器端點會解析為私有 IPs,而且從混合節點到 Amazon EKS 控制平面的通訊將透過您的私有連線連結路由,在大多數情況下是 AWS Direct Connect AWS Site-to-Site VPN。

VPC 組態

您必須設定在建立 Amazon EKS 叢集期間傳遞的 VPC,其路由表中包含內部部署節點的路由,以及選擇性地將虛擬私有閘道 (VGW) 或傳輸閘道 (TGW) 做為目標的 Pod 網路。以下所示為範例。REMOTE_POD_CIDR 使用現場部署網路的值取代 REMOTE_NODE_CIDR和 。

| 目的地 | 目標 | 描述 |

|---|---|---|

|

10.226.0.0/16 |

本機 |

VPC 內 VPC 路由的本機流量 |

|

REMOTE_NODE_CIDR |

tgw-abcdef123456 |

內部部署節點 CIDR,將流量路由到 TGW |

|

REMODE_POD_CIDR |

tgw-abcdef123456 |

內部部署 Pod CIDR,將流量路由到 TGW |

安全群組組態

當您建立叢集時,Amazon EKS 會建立名為 的安全群組eks-cluster-sg-<cluster-name>-<uniqueID>。您無法變更此叢集安全群組的傳入規則,但可以限制傳出規則。您必須將額外的安全群組新增至叢集,才能啟用在混合節點上執行的 kubelet 和選用 Webhook,以聯絡 Amazon EKS 控制平面。此額外安全群組所需的傳入規則如下所示。REMOTE_POD_CIDR 使用現場部署網路的值取代 REMOTE_NODE_CIDR和 。

| 名稱 | 安全群組規則 ID | IP 版本 | Type | 通訊協定 | 連接埠範圍 | 來源 |

|---|---|---|---|---|---|---|

|

內部部署節點傳入 |

sgr-abcdef123456 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_NODE_CIDR |

|

內部部署 Pod 傳入 |

sgr-abcdef654321 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_POD_CIDR |

基礎設施

您必須擁有可用於混合節點的裸機伺服器或虛擬機器。混合節點與基礎基礎設施無關,並支援 x86 和 ARM 架構。Amazon EKS 混合節點遵循「使用您自己的基礎設施」方法,負責佈建和管理用於混合節點的裸機伺服器或虛擬機器。雖然沒有嚴格的最低資源需求,但我們建議您針對混合節點使用至少具有 1 個 vCPU 和 1GiB RAM 的主機。

作業系統

Bottlerocket、Amazon Linux 2023 (AL2023)、Ubuntu 和 RHEL 會持續經過驗證,以做為混合節點的節點作業系統。Bottlerocket 僅支援 VMware vSphere AWS環境。在 Amazon EC2 外部執行時, AWS 支援計劃不涵蓋 AL2023。 Amazon EC2 AL2023 只能在內部部署虛擬化環境中使用,如需詳細資訊,請參閱 Amazon Linux 2023 使用者指南。 AWS 支援與 Ubuntu 和 RHEL 作業系統整合的混合節點,但不支援作業系統本身。

您負責作業系統佈建和管理。當您第一次測試混合節點時,最簡單的方法是在已佈建的主機上執行 Amazon EKS 混合節點 CLI (nodeadm)。對於生產部署,我們建議您在黃金作業系統映像nodeadm中包含 ,並將其設定為執行為系統化服務,以在主機啟動時自動將主機加入 Amazon EKS 叢集。

內部部署 IAM 登入資料提供者

Amazon EKS 混合節點使用由 AWS SSM 混合啟用或 IAM Roles Anywhere 佈建的臨時 AWS IAM 登入資料來驗證 Amazon EKS 叢集。您必須將 AWS SSM 混合啟用或 AWS IAM Roles Anywhere 與 Amazon EKS 混合節點 CLI () 搭配使用nodeadm。如果您現有的公有金鑰基礎設施 (PKI) 沒有憑證授權機構 (CA) 和內部部署環境的憑證,建議您使用 AWS SSM 混合啟用。如果您有現有的 PKI 和現場部署憑證,請使用 AWS IAM Roles Anywhere。

與在 Amazon EC2 上執行之節點Amazon EKS 節點 IAM 角色的 類似,您將建立混合節點 IAM 角色,其中包含將混合節點加入 Amazon EKS 叢集所需的許可。如果您使用的是 AWS IAM Roles Anywhere,請設定信任政策,允許 AWS IAM Roles Anywhere 擔任混合節點 IAM 角色,並使用混合節點 AWS IAM 角色做為可擔任的角色來設定 IAM Roles Anywhere 設定檔。如果您使用的是 AWS SSM,請設定信任政策,允許 AWS SSM 擔任混合節點 IAM 角色,並使用混合節點 IAM 角色建立混合啟用。如需準備混合節點的登入資料如何建立具備必要許可的混合節點 IAM 角色,請參閱 。