AWS IoT Greengrass Version 1 於 2023 年 6 月 30 日進入延長生命週期階段。如需詳細資訊,請參閱 AWS IoT Greengrass V1 維護政策。在此日期之後, AWS IoT Greengrass V1 不會發佈提供功能、增強功能、錯誤修正或安全性修補程式的更新。在 上執行的裝置 AWS IoT Greengrass V1 不會中斷,且會繼續運作並連線至雲端。我們強烈建議您遷移至 AWS IoT Greengrass Version 2 ,這會新增重要的新功能,並支援其他平台。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

安全性概觀 AWS IoT Greengrass

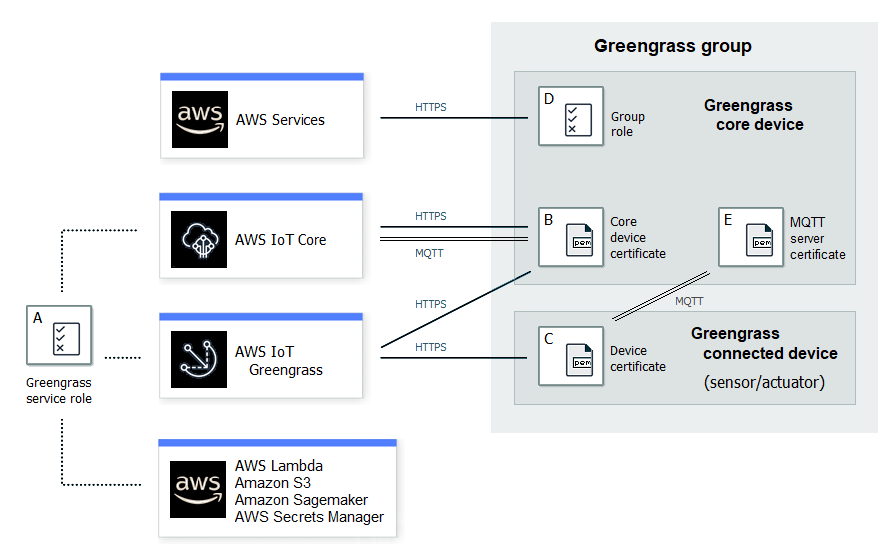

AWS IoT Greengrass 使用 X.509 憑證、 AWS IoT 政策和 IAM 政策和角色來保護在本機 Greengrass 環境中的裝置上執行的應用程式。

下圖顯示 AWS IoT Greengrass 安全模型的元件:

- A - Greengrass 服務角色

-

從 和其他 AWS 服務存取 AWS 資源 AWS IoT Greengrass 時 AWS IoT Core AWS Lambda, 擔任的客戶建立 IAM 角色。如需詳細資訊,請參閱Greengrass 服務角色。

- B -核心裝置憑證

-

用於使用 AWS IoT Core 和 驗證 Greengrass 核心的 X.509 憑證 AWS IoT Greengrass。如需詳細資訊,請參閱的裝置身分驗證和授權 AWS IoT Greengrass。

- C - 裝置憑證

-

用來驗證用戶端裝置的 X.509 憑證,也稱為連線裝置,具有 AWS IoT Core 和 AWS IoT Greengrass。如需詳細資訊,請參閱的裝置身分驗證和授權 AWS IoT Greengrass。

- D - 群組角色

-

從 Greengrass 核心呼叫 AWS 服務 AWS IoT Greengrass 時, 擔任的客戶建立 IAM 角色。

您可以使用此角色來指定使用者定義的 Lambda 函數和連接器存取 AWS 服務所需的存取許可,例如 DynamoDB。您也可以使用它來允許 AWS IoT Greengrass 將串流管理員串流匯出至 AWS 服務,並寫入 CloudWatch Logs。如需詳細資訊,請參閱Greengrass 群組角色。

注意

AWS IoT Greengrass 對於 Lambda 函數的雲端版本, 不會使用在 中 AWS Lambda 指定的 Lambda 執行角色。

- E-MQTT 伺服器憑證

-

用於 Greengrass 核心裝置與 Greengrass 群組中用戶端裝置之間的 Transport Layer Security (TLS) 交互身分驗證的憑證。憑證由群組 CA 憑證簽署,該憑證存放在 中 AWS 雲端。

裝置連線工作流程

本節說明用戶端裝置如何連線至 AWS IoT Greengrass 服務和 Greengrass 核心裝置。用戶端裝置是與核心 AWS IoT Core 裝置位於相同 Greengrass 群組中的已註冊裝置。

-

Greengrass 核心裝置會使用其裝置憑證、私有金鑰和 AWS IoT Core 根 CA 憑證來連線至 AWS IoT Greengrass 服務。在核心裝置上,組態檔案中的

crypto物件會指定這些項目的檔案路徑。 -

Greengrass 核心裝置會從 AWS IoT Greengrass 服務下載群組成員資格資訊。

-

當部署於 Greengrass 核心裝置時,裝置憑證管理員 (DCM) 會處理 Greengrass 核心裝置的本機伺服器憑證管理工作。

-

用戶端裝置會使用其裝置憑證、私有金鑰和 AWS IoT Core 根 CA 憑證連線至 AWS IoT Greengrass 服務。進行連線後,用戶端裝置會使用 Greengrass Discovery Service 來尋找其 Greengrass 核心裝置的 IP 地址。用戶端裝置也會下載群組 CA 憑證,用於與 Greengrass 核心裝置進行 TLS 交互身分驗證。

-

用戶端裝置會嘗試連線至 Greengrass 核心裝置,並傳遞其裝置憑證和用戶端 ID。如果用戶端 ID 符合用戶端裝置的物件名稱,且憑證有效 (Greengrass 群組的一部分),則會進行連線。若否,則終止連線。

用戶端裝置 AWS IoT 的政策必須授予greengrass:Discover許可,以允許用戶端裝置探索核心的連線資訊。如需有關此政策陳述式的詳細資訊,請參閱探索授權。

設定 AWS IoT Greengrass 安全性

設定您的 Greengrass 應用程式的安全性

-

為您的 Greengrass 核心裝置建立 AWS IoT Core 物件。

-

為您的 Greengrass 核心裝置產生金鑰對和裝置憑證。

-

建立和附加 AWS IoT 政策至裝置憑證。憑證和政策允許 Greengrass 核心裝置存取 AWS IoT Core 和服務 AWS IoT Greengrass 。如需詳細資訊,請參閱核心裝置的最低 AWS IoT 政策。

注意

不支援在核心裝置的政策中使用物件政策變數 (

iot:Connection.Thing.)。 AWS IoT 核心使用相同的裝置憑證進行多個連線, AWS IoT Core 但連線中的用戶端 ID 可能與核心物件名稱不完全相符。* -

建立 Greengrass 服務角色 此 IAM 角色會授權 代表您 AWS IoT Greengrass 從其他 AWS 服務存取資源。這可讓 AWS IoT Greengrass 執行基本任務,例如擷取 AWS Lambda 函數和管理裝置影子。

您可以在 AWS 區域中使用相同的服務角色,但它必須與您使用的每個 AWS 區域 AWS 帳戶 中的 相關聯 AWS IoT Greengrass。

-

(選用) 建立 Greengrass 群組角色。此 IAM 角色授予許可給在 Greengrass 核心上執行的 Lambda 函數和連接器,以呼叫 AWS 服務。例如,Kinesis Firehose 連接器需要將記錄寫入 Amazon Data Firehose 交付串流的許可。

您只能連接一個角色到 Greengrass 群組。

-

為每個連接到 Greengrass 核心的裝置建立 AWS IoT Core 物件。

注意

您也可以使用現有的 AWS IoT Core 物件和憑證。

-

為連接到 Greengrass 核心的每個裝置建立裝置憑證、金鑰對和 AWS IoT 政策。

AWS IoT Greengrass 核心安全主體

Greengrass 核心使用以下安全主體: AWS IoT 用戶端、本機 MQTT 伺服器和本機秘密管理員。這些主體的組態會存放在 config.json 組態檔案的 crypto 物件中。如需詳細資訊,請參閱AWS IoT Greengrass 核心組態檔案。

此組態包含主體元件針對身分驗證及加密使用的私有金鑰的路徑。 AWS IoT Greengrass 支援兩個模式的私有金鑰儲存:以硬體為基礎或以檔案系統為基礎 (預設值)。如需在硬體安全模組上存放金鑰的詳細資訊,請參閱硬體安全整合。

- AWS IoT 用戶端

-

AWS IoT 用戶端 (IoT 用戶端) 會管理 Greengrass 核心與 之間透過網際網路的通訊 AWS IoT Core。在建立此通訊的 TLS 連線時, AWS IoT Greengrass 會使用具有公有和私有金鑰的 X.509 憑證進行交互身分驗證。如需詳細資訊,請參閱《 AWS IoT Core 開發人員指南》中的 X.509 憑證和 AWS IoT Core。

IoT 用戶端支援 RSA 和 EC 憑證和金鑰。憑證和私有金鑰路徑會在

config.json中為IoTCertificate主體指定。 - MQTT 伺服器

-

本機 MQTT 伺服器會管理群組中 Greengrass 核心和用戶端裝置之間透過本機網路的通訊。建立此通訊的 TLS 連線時, AWS IoT Greengrass 會使用 X.509 憑證搭配公有和私有金鑰進行交互身分驗證。

根據預設, 會為您 AWS IoT Greengrass 產生 RSA 私有金鑰。若要將核心設定為使用不同的私有金鑰,您必須在

config.json中提供MQTTServerCertificate主體的金鑰路徑。您必須負責輪換客戶提供的金鑰。私有金鑰支援 RSA 金鑰 EC 金鑰 Key type Supported Supported 重要參數 Minimum 2048-bit length NIST P-256 or NIST P-384 curve 磁碟格式 PKCS#1, PKCS#8 SECG1, PKCS#8 最低 GGC 版本 使用預設 RSA 金鑰:1.0

指定 RSA 金鑰:1.7

指定 EC 金鑰:1.9

私有金鑰的組態會決定相關的程序。如需 Greengrass Core 支援做為伺服器的密碼套件的清單,請參閱 TLS 密碼套件支援。

- 如果未指定私有金鑰 (預設值)

-

AWS IoT Greengrass 會根據您的輪換設定來輪換金鑰。

核心會產生 RSA 金鑰,它用來產生憑證。

MQTT 伺服器憑證具有一個 RSA 公開金鑰和 SHA-256 RSA 簽章。

- 如果指定 RSA 私有金鑰 (需要 GGC 1.7 版或更新版本)

-

您需負責輪換金鑰。

核心會使用指定的金鑰來產生憑證。

RSA 金鑰的長度必須至少為 2048 個位元。

MQTT 伺服器憑證具有一個 RSA 公開金鑰和 SHA-256 RSA 簽章。

- 如果指定 EC 私有金鑰 (需要 GGC 1.9 版或更新版本)

-

您需負責輪換金鑰。

核心會使用指定的金鑰來產生憑證。

EC 私有金鑰必須使用 NIST P-256 或 NIST P-384 曲線。

MQTT 伺服器憑證具有一個 EC 公開金鑰和 SHA-256 RSA 簽章。

無論金鑰類型為何,核心呈現的 MQTT 伺服器憑證都有一個 SHA-256 RSA 簽章。因此,用戶端必須支援 SHA-256 RSA 憑證驗證,以與核心建立安全的連線。

- Secrets Manager

-

本機秘密管理員會安全地管理您建立之秘密的本機副本 AWS Secrets Manager。它使用私有金鑰來保護用於加密密碼的資料金鑰。如需詳細資訊,請參閱將秘密部署到 AWS IoT Greengrass 核心。

預設會使用 IoT 用戶端私有金鑰,但您可以在

config.json為SecretsManager主體指定不同的私有金鑰。僅支援 RSA 金鑰類型。如需詳細資訊,請參閱指定用於秘密加密的私有金鑰。注意

目前, 僅 AWS IoT Greengrass 支援 PKCS#1 v1.5

填補機制,在使用硬體型私有金鑰時加密和解密本機秘密。如果您遵循廠商提供的指示來手動產生硬體型私有金鑰,請務必選擇 PKCS#1 v1.5. AWS IoT Greengrass does 不支援最佳非對稱加密填補 (OAEP)。 私有金鑰支援 RSA 金鑰 EC 金鑰 Key type Supported Not supported 重要參數 Minimum 2048-bit length Not applicable 磁碟格式 PKCS#1, PKCS#8 Not applicable 最低 GGC 版本 1.7 Not applicable

MQTT 簡訊工作流程中的受管訂閱

AWS IoT Greengrass 使用訂閱資料表來定義如何在 Greengrass 群組中的用戶端裝置、函數和連接器,以及與 AWS IoT Core 或本機影子服務之間交換 MQTT 訊息。每個訂閱都會指定傳送或接收訊息的來源、目標和 MQTT 主題 (或主旨)。 只有在定義對應的訂閱時,才 AWS IoT Greengrass 允許將訊息從來源傳送至目標。

訂閱只會定義單向的訊息流程,從來源到目標。若要支援雙向訊息交換,您必須建立兩個訂閱,每個方向各一個。

TLS 密碼套件支援

AWS IoT Greengrass 使用 AWS IoT Core 傳輸安全模型,透過 TLS

支援用於本機網路通訊的密碼套件

相反地 AWS IoT Core, AWS IoT Greengrass 核心支援下列本機網路 TLS 密碼套件進行憑證簽署演算法。於檔案系統上存放私有金鑰時,支援所有這些加密套件。當核心設定為使用硬體安全模組 (HSM) 時,支援一個子集。如需詳細資訊,請參閱 AWS IoT Greengrass 核心安全主體 和 硬體安全整合。資料表也包含支援所需的最低版 AWS IoT Greengrass 核心軟體。

| 加密 | HSM 支援 | 最低 GGC 版本 | |

|---|---|---|---|

| TLSv1.2 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_128_GCM_SHA256 | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_GCM_SHA384 | Not supported | 1.0 | |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 | Supported | 1.9 | |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 | Supported | 1.9 | |

| TLSv1.1 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 | |

| TLSv1.0 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 |