AWS IoT Greengrass Version 1 於 2023 年 6 月 30 日進入延長生命週期階段。如需詳細資訊,請參閱 AWS IoT Greengrass V1 維護政策。在此日期之後, AWS IoT Greengrass V1 不會發佈提供功能、增強功能、錯誤修正或安全性修補程式的更新。在 上執行的裝置 AWS IoT Greengrass V1 不會中斷,且會繼續運作並連線至雲端。我們強烈建議您遷移至 AWS IoT Greengrass Version 2 ,這會新增重要的新功能,並支援其他平台。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

硬體安全整合

此功能適用於 AWS IoT Greengrass Core v1.7 和更新版本。

AWS IoT Greengrass 支援透過 PKCS#11 介面使用硬體安全模組 (HSM),以安全儲存和卸載私有金鑰。這可防止金鑰公開或在軟體中遭到複製。私有金鑰可以安全地存放在硬體模組 (例如 HSM、信賴平台模組 (TPM)) 或其他加密元素上。

在 Device AWS Partner Catalog 中搜尋符合此功能資格的裝置

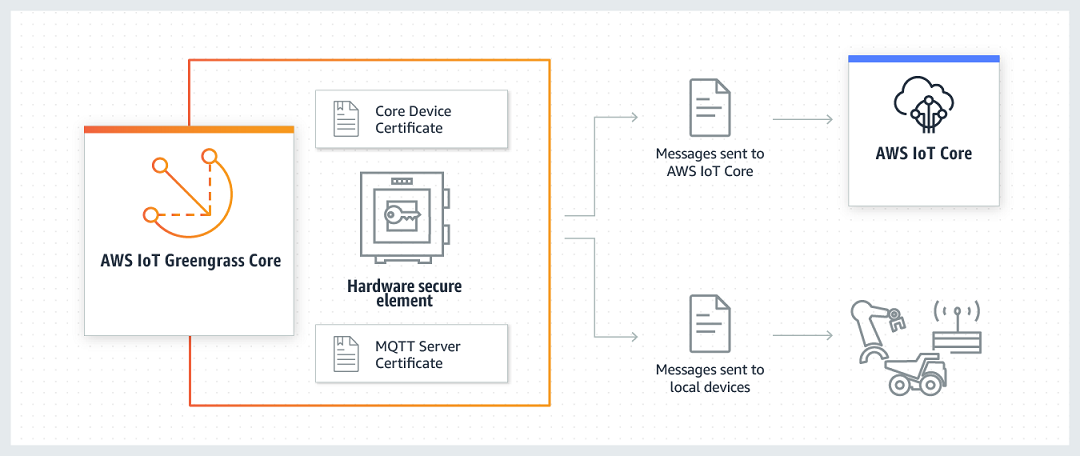

下圖顯示 AWS IoT Greengrass 核心的硬體安全架構。

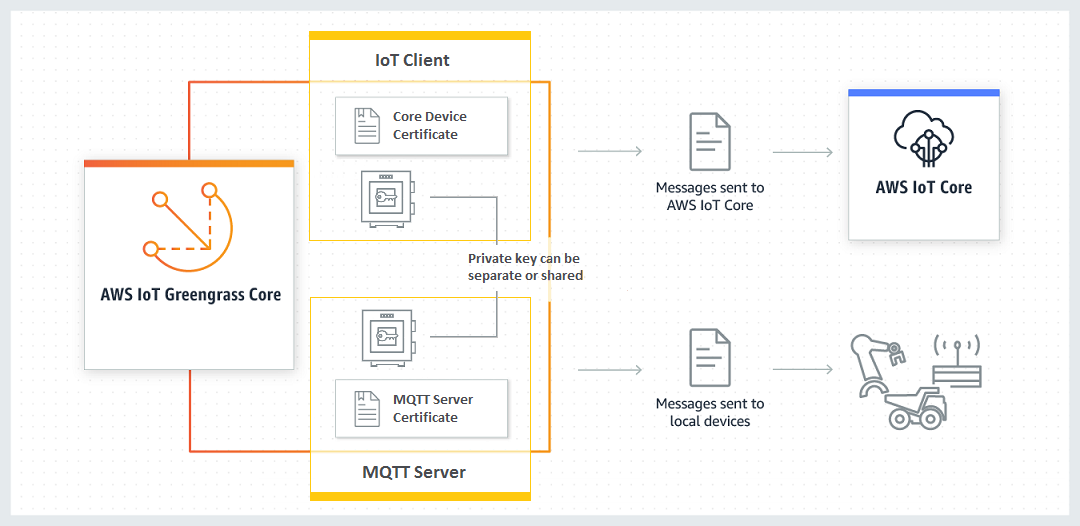

在標準安裝上, AWS IoT Greengrass 會使用兩個私有金鑰。當 Greengrass 核心連線到 時, AWS IoT 用戶端 (IoT 用戶端) 元件會在 Transport Layer Security (TLS) 交握期間使用一個金鑰 AWS IoT Core。(此金鑰也稱為核心私有金鑰)。另一個金鑰則由本機 MQTT 伺服器使用,讓 Greengrass 裝置可與 Greengrass 核心通訊。如果想要針對這兩個元件使用硬體安全,您可以使用共用的私有金鑰或個別的私有金鑰。如需詳細資訊,請參閱硬體 AWS IoT Greengrass 安全的佈建實務。

注意

在標準安裝上,本機 Secrets Manager 還會對其加密程序使用 IoT 用戶端金鑰,但您可以使用自己的私有金鑰。它必須是具有的最小長度為 2048 位元的 RSA 金鑰。如需詳細資訊,請參閱指定用於秘密加密的私有金鑰。

需求

在可以設定 Greengrass 核心的硬體安全之前,您必須具有下列各項:

-

硬體安全模組 (HSM),其支援您針對 IoT 用戶端、本機 MQTT 伺服器和本機 Secrets Manager 元件的目標私有金鑰組態。組態可以包含一個、兩個或三個以硬體為基礎的私有金鑰,取決於您是否將元件設定為共用金鑰。如需有關私有金鑰支援的詳細資訊,請參閱 AWS IoT Greengrass 核心安全主體。

對於 RSA 金鑰:支援 RSA-2048 金鑰大小 (或更大) 及 PKCS#1 v1.5 簽章配置。

對於 EC 金鑰:NIST P-256 或 NIST P-384 曲線。

注意

在 Device AWS Partner Catalog 中搜尋符合此功能資格的裝置

。 -

可在執行時間載入 (使用 libdl),並且提供 PKCS#11 函數的 PKCS#11 提供者程式庫。

-

硬體模組必須可透過插槽標籤根據 PKCS#11 規格中的定義來解析。

-

您必須使用廠商提供的佈建工具,在 HSM 上產生和載入私有金鑰。

-

私有金鑰必須可透過物件標籤來解析。

-

核心裝置憑證。這是對應至私有金鑰的 IoT 用戶端憑證。

-

如果您使用的是 Greengrass OTA 更新代理程式,則必須安裝 OpenSSL libp11 PKCS#11

包裝函式程式庫。如需詳細資訊,請參閱設定無線更新的支援。

此外,也請確定符合下列條件:

-

與私有金鑰相關聯的 IoT 用戶端憑證會在 中註冊 AWS IoT 並啟用。您可以在 AWS IoT 主控台的管理、展開所有裝置、選擇實物,以及選擇核心實物的憑證索引標籤下進行驗證。

-

Core AWS IoT Greengrass 軟體 1.7 版或更新版本安裝在核心裝置上,如入門教學課程的單元 2 所述。使用 MQTT 伺服器的 EC 金鑰需要 1.9 版或更新版本。

-

憑證已附加至 Greengrass 核心。您可以從 AWS IoT 主控台中核心物件的管理頁面進行驗證。

注意

目前, AWS IoT Greengrass 不支援直接從 HSM 載入 CA 憑證或 IoT 用戶端憑證。憑證必須在檔案系統上 Greengrass 可讀取的位置中以純文字檔案載入。

AWS IoT Greengrass 核心的硬體安全組態

硬體安全是在 Greengrass 組態檔中設定。這是位於 /目錄中config.json的檔案。greengrass-root/config

注意

若要逐步進行使用純軟體實作來設定 HSM 組態的程序,請參閱 單元 7:模擬硬體安全整合。

重要

範例中模擬的組態不提供任何安全優勢。其旨在讓您了解 PKCS#11 規格,並在您計劃未來使用硬體型 HSM 時,執行軟體的初始測試。

若要在 中設定硬體安全性 AWS IoT Greengrass,您可以在 中編輯 crypto 物件config.json。

使用硬體安全時,會使用 crypto 物件,針對核心上的 PKCS#11 供應商程式庫指定憑證、私有金鑰和資產的路徑。

"crypto": { "PKCS11" : { "OpenSSLEngine" : "/path-to-p11-openssl-engine", "P11Provider" : "/path-to-pkcs11-provider-so", "slotLabel" : "crypto-token-name", "slotUserPin" : "crypto-token-user-pin" }, "principals" : { "IoTCertificate" : { "privateKeyPath" : "pkcs11:object=core-private-key-label;type=private", "certificatePath" : "file:///path-to-core-device-certificate" }, "MQTTServerCertificate" : { "privateKeyPath" : "pkcs11:object=server-private-key-label;type=private" }, "SecretsManager" : { "privateKeyPath": "pkcs11:object=core-private-key-label;type=private" } }, "caPath" : "file:///path-to-root-ca"

crypto 物件包含下列屬性:

| 欄位 | 描述 | 備註 |

|---|---|---|

caPath |

AWS IoT 根 CA 的絕對路徑。 |

必須為此格式的檔案 URI: 注意請確定您的端點與您的憑證類型相對應。 |

PKCS11 |

||

OpenSSLEngine |

選用。OpenSSL 引擎 |

必須是檔案系統上的檔案路徑。 如果您使用具有硬體安全性的 Greengrass OTA 更新代理程式,則需要此屬性。如需詳細資訊,請參閱設定無線更新的支援。 |

P11Provider |

PKCS#11 實作的 libdl-loadable 程式庫的絕對路徑。 |

必須是檔案系統上的檔案路徑。 |

slotLabel |

用於識別硬體模組的插槽標籤。 |

必須符合 PKCS#11 標籤規格。 |

slotUserPin |

用來向模組驗證 Greengrass 核心的使用者 PIN 碼。 |

必須具有足夠的許可,才能使用設定的私有金鑰執行 C_Sign。 |

principals |

||

IoTCertificate |

The certificate and private key that the core uses to make requests to AWS IoT. | |

IoTCertificate .privateKeyPath

|

核心私有金鑰的路徑。 |

如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

IoTCertificate .certificatePath |

核心裝置憑證的絕對路徑。 |

必須為此格式的檔案 URI: |

MQTTServerCertificate |

選用。核心用於結合憑證做為 MQTT 伺服器或閘道的私有金鑰。 |

|

MQTTServerCertificate .privateKeyPath |

本機 MQTT 伺服器私有金鑰的路徑。 |

使用此值,為本機 MQTT 伺服器指定您自己的私有金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 如果省略此屬性, 會根據輪 AWS IoT Greengrass 換設定輪換金鑰。若有指定,則由客戶負責輪換金鑰。 |

SecretsManager |

The private key that secures the data key used for encryption. For more information, see 將秘密部署到 AWS IoT Greengrass 核心. | |

SecretsManager .privateKeyPath |

本機 Secrets Manager 私有金鑰的路徑。 |

僅支援 RSA 金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

| 欄位 | 描述 | 備註 |

|---|---|---|

caPath |

AWS IoT 根 CA 的絕對路徑。 |

必須為此格式的檔案 URI: 注意請確定您的端點對應至您的憑證類型。 |

PKCS11 |

||

OpenSSLEngine |

選用。OpenSSL 引擎 |

必須是檔案系統上的檔案路徑。 如果您使用具有硬體安全性的 Greengrass OTA 更新代理程式,則需要此屬性。如需詳細資訊,請參閱設定無線更新的支援。 |

P11Provider |

PKCS#11 實作的 libdl-loadable 程式庫的絕對路徑。 |

必須是檔案系統上的檔案路徑。 |

slotLabel |

用於識別硬體模組的插槽標籤。 |

必須符合 PKCS#11 標籤規格。 |

slotUserPin |

用來向模組驗證 Greengrass 核心的使用者 PIN 碼。 |

必須具有足夠的許可,才能使用設定的私有金鑰執行 C_Sign。 |

principals |

||

IoTCertificate |

The certificate and private key that the core uses to make requests to AWS IoT. | |

IoTCertificate .privateKeyPath

|

核心私有金鑰的路徑。 |

如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

IoTCertificate .certificatePath |

核心裝置憑證的絕對路徑。 |

必須為此格式的檔案 URI: |

MQTTServerCertificate |

選用。核心用於結合憑證做為 MQTT 伺服器或閘道的私有金鑰。 |

|

MQTTServerCertificate .privateKeyPath |

本機 MQTT 伺服器私有金鑰的路徑。 |

使用此值,為本機 MQTT 伺服器指定您自己的私有金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 如果省略此屬性, 會根據輪 AWS IoT Greengrass 換設定輪換金鑰。若有指定,則由客戶負責輪換金鑰。 |

SecretsManager |

The private key that secures the data key used for encryption. For more information, see 將秘密部署到 AWS IoT Greengrass 核心. | |

SecretsManager .privateKeyPath |

本機 Secrets Manager 私有金鑰的路徑。 |

僅支援 RSA 金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

| 欄位 | 描述 | 備註 |

|---|---|---|

caPath |

AWS IoT 根 CA 的絕對路徑。 |

必須為此格式的檔案 URI: 注意請確定您的端點與您的憑證類型相對應。 |

PKCS11 |

||

OpenSSLEngine |

選用。OpenSSL 引擎 |

必須是檔案系統上的檔案路徑。 如果您使用具有硬體安全性的 Greengrass OTA 更新代理程式,則需要此屬性。如需詳細資訊,請參閱設定無線更新的支援。 |

P11Provider |

PKCS#11 實作的 libdl-loadable 程式庫的絕對路徑。 |

必須是檔案系統上的檔案路徑。 |

slotLabel |

用於識別硬體模組的插槽標籤。 |

必須符合 PKCS#11 標籤規格。 |

slotUserPin |

用來向模組驗證 Greengrass 核心的使用者 PIN 碼。 |

必須具有足夠的許可,才能使用設定的私有金鑰執行 C_Sign。 |

principals |

||

IoTCertificate |

The certificate and private key that the core uses to make requests to AWS IoT. | |

IoTCertificate .privateKeyPath

|

核心私有金鑰的路徑。 |

如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

IoTCertificate .certificatePath |

核心裝置憑證的絕對路徑。 |

必須為此格式的檔案 URI: |

MQTTServerCertificate |

選用。核心用於結合憑證做為 MQTT 伺服器或閘道的私有金鑰。 |

|

MQTTServerCertificate .privateKeyPath |

本機 MQTT 伺服器私有金鑰的路徑。 |

使用此值,為本機 MQTT 伺服器指定您自己的私有金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 如果省略此屬性, 會根據輪 AWS IoT Greengrass 換設定輪換金鑰。若有指定,則由客戶負責輪換金鑰。 |

SecretsManager |

The private key that secures the data key used for encryption. For more information, see 將秘密部署到 AWS IoT Greengrass 核心. | |

SecretsManager .privateKeyPath |

本機 Secrets Manager 私有金鑰的路徑。 |

僅支援 RSA 金鑰。 如為檔案系統儲存,必須為此格式的檔案 URI: 如為 HSM 儲存,必須為指定物件標籤的 RFC 7512 PKCS # 11 |

硬體 AWS IoT Greengrass 安全的佈建實務

以下是安全和效能相關的佈建實務。

- 安全性

-

-

使用內部硬體隨機號碼產生器,直接在 HSM 產生私有金鑰。

注意

如果您將私有金鑰設定為搭配此功能使用 (遵循硬體廠商提供的指示),請注意, AWS IoT Greengrass 目前僅支援 PKCS1 v1.5 填補機制,用於加密和解密本機秘密。 AWS IoT Greengrass 不支援最佳非對稱加密填補 (OAEP)。

-

設定私有金鑰來禁止匯出。

-

使用硬體廠商提供的佈建工具,使用受硬體保護的私有金鑰來產生憑證簽署請求 (CSR),然後使用 AWS IoT 主控台來產生用戶端憑證。

注意

在 HSM 上產生私有金鑰時,輪換金鑰的實務不適用。

-

- 效能

-

下圖顯示 AWS IoT Greengrass 核心上的 IoT 用戶端元件和本機 MQTT 伺服器。如果想要針對這兩個元件使用 HSM 組態,您可以使用相同的私有金鑰或個別的私有金鑰。如果您使用不同的金鑰,則必須將它們存放在相同插槽。

注意

AWS IoT Greengrass 不會對您在 HSM 上存放的金鑰數量施加任何限制,因此您可以存放 IoT 用戶端、MQTT 伺服器和秘密管理員元件的私有金鑰。不過,一些 HSM 廠商可能會對您可以在插槽中存放的金鑰數量施行一些限制。

一般而言,IoT 用戶端金鑰不會非常頻繁地使用,因為 AWS IoT Greengrass Core 軟體會維持與雲端的長期連線。不過,每次 Greengrass 裝置連接到核心,就會使用 MQTT 伺服器金鑰。這些互動直接影響效能。

當 MQTT 伺服器金鑰存放在 HSM 上時,裝置可以連接的速率取決於 HSM 每秒可以執行的 RSA 簽章操作數目。例如,如果 HSM 需要 300 毫秒,在 RSA-2048 私有金鑰上執行 RSASSA-PKCS1-v1.5 簽章,則每秒只有三個裝置可以連接到 Greengrass 核心。在建立連線之後,便不再使用 HSM,並且會套用標準 AWS IoT Greengrass的配額。

為了減輕效能瓶頸,您可以將 MQTT 伺服器的私有金鑰存放在檔案系統上,而不是存放在 HSM 上。使用此組態時,MQTT 伺服器的行為如同未啟用硬體安全一般。

AWS IoT Greengrass 支援 IoT 用戶端和 MQTT 伺服器元件的多個金鑰儲存組態,因此您可以針對安全性和效能需求進行最佳化。下表包含範例組態。

組態 IoT 金鑰 MQTT 金鑰 效能 HSM 共用金鑰 HSM:金鑰 A HSM:金鑰 A 受到 HSM 或 CPU 限制 HSM 獨立金鑰 HSM:金鑰 A HSM:金鑰 B 受到 HSM 或 CPU 限制 僅限 IoT 的 HSM HSM:金鑰 A 檔案系統:金鑰 B 受到 CPU 限制 傳統 檔案系統:金鑰 A 檔案系統:金鑰 B 受到 CPU 限制 若要將 Greengrass 核心設定為使用 MQTT 伺服器的檔案系統型金鑰,請省略 的

principals.MQTTServerCertificate區段config.json(或者,如果您不是使用 產生的預設金鑰,請指定金鑰的檔案型路徑 AWS IoT Greengrass)。產生的crypto物件看起來像這樣:"crypto": { "PKCS11": { "OpenSSLEngine": "...", "P11Provider": "...", "slotLabel": "...", "slotUserPin": "..." }, "principals": { "IoTCertificate": { "privateKeyPath": "...", "certificatePath": "..." }, "SecretsManager": { "privateKeyPath": "..." } }, "caPath" : "..." }

硬體安全整合支援的密碼套件

AWS IoT Greengrass 當核心設定為硬體安全時, 支援一組密碼套件。這是核心設定為使用檔案型安全時支援之密碼套件的子集。如需詳細資訊,請參閱TLS 密碼套件支援。

注意

從 Greengrass 裝置透過本機網路連接到 Greengrass 核心時,請務必使用其中一個支援的密碼套件來建立 TLS 連線。

設定無線更新的支援

若要在使用硬體安全性時啟用 AWS IoT Greengrass 核心軟體的over-the-air (OTA) 更新,您必須安裝 OpenSC libp11 PKCS#11 包裝函式程式庫

停止 Greengrass 協助程式。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop注意

greengrass-root代表 Core AWS IoT Greengrass 軟體安裝在您裝置上的路徑。通常,這是/greengrass目錄。安裝 OpenSSL 引擎。支援 OpenSSL 1.0 或 1.1 版本。

sudo apt-get install libengine-pkcs11-openssl在您的系統上尋找 OpenSSL 引擎 (

libpkcs11.so) 的路徑:取得程式庫的已安裝套件清單。

sudo dpkg -L libengine-pkcs11-openssllibpkcs11.so檔案位於engines目錄中。複製檔案的完整路徑 (例如

/usr/lib/ssl/engines/libpkcs11.so)。

開啟 Greengrass 組態檔。這是

/目錄中config.json的檔案。greengrass-root/config-

對於

OpenSSLEngine屬性,輸入libpkcs11.so檔案的路徑。{ "crypto": { "caPath" : "file:///path-to-root-ca", "PKCS11" : { "OpenSSLEngine" : "/path-to-p11-openssl-engine", "P11Provider" : "/path-to-pkcs11-provider-so", "slotLabel" : "crypto-token-name", "slotUserPin" : "crypto-token-user-pin" }, ... } ... }注意

如果

OpenSSLEngine屬性不存在於PKCS11物件中,則新增它。 啟動 Greengrass 協助程式。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start

與舊版 AWS IoT Greengrass 核心軟體的回溯相容性

具有硬體安全支援 AWS IoT Greengrass 的核心軟體與 v1.6 及更早版本產生的config.json檔案完全回溯相容。如果crypto物件不存在於config.json組態檔案中,則 AWS IoT Greengrass 會使用以檔案為基礎的 coreThing.certPath、 coreThing.keyPath和 coreThing.caPath 屬性。此回溯相容性適用於 Greengrass OTA 更新,不會覆蓋 config.json 中指定的檔案型組態。

沒有 PKCS#11 支援的硬體

PKCS#11 程式庫通常是硬體廠商提供,或是開放原始碼。例如,使用標準相容硬體 (例如 TPM1.2) 時,可以使用現有的開放原始碼軟體。不過,如果您的硬體沒有對應的 PKCS#11 程式庫實作,或者您想要撰寫自訂 PKCS#11 供應商,您應該聯絡您的 AWS 企業支援代表,詢問整合相關問題。

另請參閱

-

PKCS #11 Cryptographic Token Interface Usage Guide 2.40 版。編輯者為 John Leiseboer 和 Robert Griffin。2014 年 11 月 16 日。OASIS Committee Note 02。 http://docs.oasis-open.org/pkcs11/pkcs11-ug/v2.40/cn02/pkcs11-ug-v2.40-cn02.html

。最新版本: http://docs.oasis-open.org/pkcs11/pkcs11-ug/v2.40/pkcs11-ug-v2.40.html 。