本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Amazon Inspector Jenkins外掛程式

Jenkins 外掛程式利用 Amazon Inspector SBOM 產生器二進位檔和 Amazon Inspector Scan API 在建置結束時產生詳細報告,因此您可以在部署之前調查和修復風險。使用 Amazon Inspector Jenkins外掛程式,您可以將 Amazon Inspector 漏洞掃描新增至Jenkins管道。Amazon Inspector 漏洞掃描可以設定為根據偵測到的漏洞數量和嚴重性來傳遞或失敗管道執行。您可以在 Jenkins https://https://plugins.jenkins.io/amazon-inspector-image-scanner/

重要

在完成下列步驟之前,您必須將 Jenkins 升級至 2.387.3 版或更新版本,外掛程式才能執行。

步驟 1. 設定 AWS 帳戶

AWS 帳戶 使用允許存取 Amazon Inspector Scan API 的 IAM 角色來設定 。如需說明,請參閱設定 AWS 帳戶以使用 Amazon Inspector CI/CD 整合。

步驟 2. 安裝 Amazon Inspector Jenkins 外掛程式

下列程序說明如何從Jenkins儀表板安裝 Amazon Inspector Jenkins 外掛程式。

-

從 Jenkins 儀表板中,選擇管理 Jenkins,然後選擇管理外掛程式。

-

選擇可用。

-

從可用索引標籤中,搜尋 Amazon Inspector Scans,然後安裝外掛程式。

(選用) 步驟 3。將 docker 登入資料新增至 Jenkins

注意

只有在 Docker 映像位於私有儲存庫中時,才新增 Docker 登入資料。否則,請跳過這個步驟。

下列程序說明如何Jenkins從Jenkins儀表板將 docker 登入資料新增至 。

-

從 Jenkins 儀表板中,選擇管理 Jenkins、登入資料,然後選擇系統。

-

選擇全域登入資料,然後選擇新增登入資料。

-

針對 Kind,選取使用者名稱與密碼。

-

針對範圍,選取全域 (Jenkins、節點、項目、所有子項目等)。

-

輸入您的詳細資訊,然後選擇確定。

(選用) 步驟 4。新增 AWS 登入資料

注意

只有在您想要根據 IAM 使用者進行身分驗證時,才新增 AWS 登入資料。否則,請跳過這個步驟。

下列程序說明如何從Jenkins儀表板新增 AWS 登入資料。

-

從 Jenkins 儀表板中,選擇管理 Jenkins、登入資料,然後選擇系統。

-

選擇全域登入資料,然後選擇新增登入資料。

-

針對 Kind,選取 AWS 登入資料。

-

輸入您的詳細資訊,包括您的存取金鑰 ID 和私密存取金鑰,然後選擇確定。

步驟 5. 在Jenkins指令碼中新增 CSS 支援

下列程序說明如何在Jenkins指令碼中新增 CSS 支援。

-

重新啟動 Jenkins。

-

從儀表板中,選擇管理 Jenkins、節點、內建節點,然後選擇指令碼主控台。

-

在文字方塊中,新增行

System.setProperty("hudson.model.DirectoryBrowserSupport.CSP", ""),然後選擇執行。

步驟 6. 將 Amazon Inspector Scan 新增至您的建置

您可以在專案中新增建置步驟或使用宣告管道,將 Amazon Inspector Scan Jenkins 新增至您的建置。

在專案中新增建置步驟,將 Amazon Inspector Scan 掃描到您的建置

-

在組態頁面上,向下捲動至建置步驟,然後選擇新增建置步驟。然後選取 Amazon Inspector Scan。

-

選擇兩種 inspector-sbomgen 安裝方法:自動或手動。自動選項允許外掛程式下載最新版本。它還確保您始終擁有最新的功能、安全性更新和錯誤修正。

-

(選項 1) 選擇自動下載最新版本的 inspector-sbomgen。此選項會自動偵測目前正在使用的作業系統和 CPU 架構。

-

(選項 2) 如果您想要設定掃描的 Amazon Inspector SBOM 產生器二進位檔,請選擇手動。如果您選擇此方法,請務必提供先前下載之 inspector-sbomgen 版本的完整路徑。

如需詳細資訊,請參閱在 Amazon Inspector SBOM 產生器中安裝 Amazon Inspector SBOM 產生器 (Sbomgen)。 Amazon Inspector

-

-

完成以下操作以完成設定 Amazon Inspector Scan 建置步驟:

-

輸入您的映像 ID。映像可以是本機、遠端或封存。影像名稱應遵循Docker命名慣例。如果分析匯出的影像,請提供預期 tar 檔案的路徑。請參閱下列範例影像 ID 路徑:

-

對於本機或遠端容器:

NAME[:TAG|@DIGEST] -

對於 tar 檔案:

/path/to/image.tar

-

-

選取要AWS 區域傳送掃描請求的 。

-

(選用) 針對報告成品名稱,輸入建置程序期間產生的成品自訂名稱。這有助於唯一識別和管理它們。

-

(選用) 對於略過檔案,指定您要從掃描中排除的一或多個目錄。對於由於大小而不需要掃描的目錄,請考慮此選項。

-

(選用) 針對 Docker 登入資料,選取您的Docker使用者名稱。只有當您的容器映像位於私有儲存庫時,才執行此操作。

-

(選用) 您可以提供下列支援的 AWS 身分驗證方法:

-

(選用) 對於 IAM 角色,請提供角色 ARN (arn:aws:iam::

AccountNumber:role/RoleName)。 -

(選用) 對於 AWS 登入資料,請指定要根據 IAM 使用者進行驗證的 AWS 登入資料。

-

(選用) 對於AWS 設定檔名稱,請提供要使用設定檔名稱進行驗證的設定檔名稱。

-

-

(選用) 選取啟用漏洞閾值。使用此選項,您可以判斷如果掃描的漏洞超過值,建置是否失敗。如果所有值都等於

0,則無論掃描多少個漏洞,組建都會成功。對於 EPSS 分數,值可以是 0 到 1。如果掃描的漏洞超過值,組建會失敗,且 EPSS 分數高於該值的所有 CVEs會顯示在主控台中。

-

-

選擇儲存。

使用宣告管道將 Amazon Inspector Scan Jenkins 新增至您的建置

您可以使用 Jenkins 宣告管道自動或手動將 Amazon Inspector Scan 新增至您的建置。

自動下載 SBOMGen 宣告管道

-

若要將 Amazon Inspector Scan 新增至組建,請使用下列範例語法。根據您偏好的 Amazon Inspector SBOM 產生器下載作業系統架構,以 linuxAmd64 或 linuxArm64 取代

SBOMGEN_SOURCE。將IMAGE_PATH取代為映像的路徑 (例如alpine:latest)、將IAM_ROLE取代為您在步驟 1 中設定的 IAM 角色的 ARN,以及將ID取代為登入Docker資料 ID。您可以選擇性地啟用漏洞閾值,並為每個嚴重性指定值。

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenSource: 'SBOMGEN_SOURCE', // this can be linuxAmd64 or linuxArm64 archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', credentialId: 'Id', // provide empty string if image not in private repositories awsCredentialId: ''AWS ID;', awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

手動下載 SBOMGen 宣告管道

-

若要將 Amazon Inspector Scan 新增至組建,請使用下列範例語法。將

SBOMGEN_PATH取代為您在步驟 3 中安裝的 Amazon Inspector SBOM 產生器路徑、將IMAGE_PATH取代為您映像的路徑 (例如alpine:latest)、將IAM_ROLE取代為您在步驟 1 中設定之 IAM 角色的 ARN,並將ID取代為您使用私有儲存庫的Docker憑證 ID。您可以選擇性地啟用漏洞閾值,並為每個嚴重性指定值。

注意

將 Sbomgen放置在 Jenkins 目錄中,並提供外掛程式中 Jenkins 目錄的路徑 (例如 /opt/folder/arm64/inspector-sbomgen)。

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenPath: 'SBOMGEN_PATH', archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', awsCredentialId: ''AWS ID;', credentialId: 'Id;', // provide empty string if image not in private repositories awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

步驟 7. 檢視您的 Amazon Inspector 漏洞報告

-

完成專案的新建置。

-

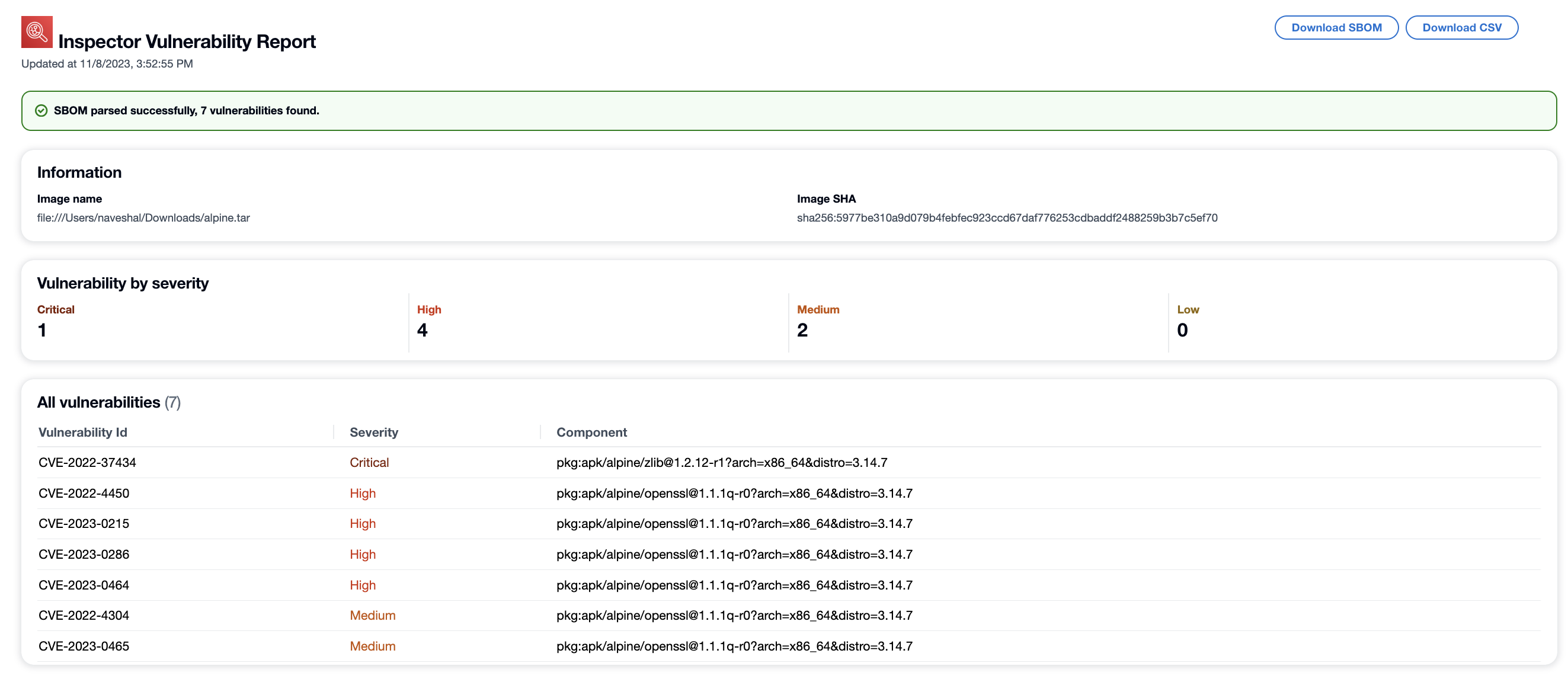

建置完成後,從結果中選取輸出格式。如果選取 HTML,您可以選擇下載報告的 JSON SBOM 或 CSV 版本。以下顯示 HTML 報告的範例:

故障診斷

以下是使用適用於 的 Amazon Inspector Scan 外掛程式時可能遇到的常見錯誤Jenkins。

無法載入登入資料或 sts 例外狀況錯誤

錯誤:

InstanceProfileCredentialsProvider(): Failed to load credentials or sts exception.

還原

aws_secret_access_key 為 AWS 您的帳戶取得 aws_access_key_id和 。在 aws_secret_access_key中設定 aws_access_key_id和 ~/.aws/credentials。

無法從 tarball、本機或遠端來源載入映像

錯誤:

2024/10/16 02:25:17 [ImageDownloadFailed]: failed to load image from tarball, local, or remote sources.

注意

如果 Jenkins 外掛程式無法讀取容器映像、Docker引擎中找不到容器映像,而且遠端容器登錄檔中找不到容器映像,則可能會發生此錯誤。

解決方法:

驗證下列項目;

-

Jenkins 外掛程式使用者具有您要掃描之映像的讀取許可。

-

您想要掃描的映像存在於Docker引擎中。

-

您的遠端映像 URL 正確。

-

系統會對您進行遠端登錄檔的身分驗證 (如適用)。

Inspector-sbomgen 路徑錯誤

錯誤:

Exception:com.amazon.inspector.jenkins.amazoninspectorbuildstep.exception.SbomgenNotFoundException: There was an issue running inspector-sbomgen, is /opt/inspector/inspector-sbomgen the correct path?

解決方法:

完成下列程序以解決問題。

-

將正確的作業系統架構 Inspector-sbomgen 放置在 Jenkins目錄中 如需詳細資訊,請參閱 Amazon Inspector SBOM Generator。

-

使用下列命令將可執行檔許可授予二進位檔:

chmod +x inspector-sbomgen。 -

在外掛程式中提供正確的Jenkins機器路徑,例如

/opt/folder/arm64/inspector-sbomgen。 -

儲存組態並執行Jenkins任務。