本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

建立 Lambda 函數和層的控管策略

若要建置和部署無伺服器、雲端原生應用程式,您必須透過適當的控管和防護機制來確保敏捷性和加速上市。您要設定商業級別優先順序,可以強調敏捷性做為首要任務,或者透過控管、防護機制和控制項來強調風險規避。實際上,您不能採用「非此即彼」的策略,而要選擇能在軟體開發週期中平衡敏捷性和防護機制的「兼顧」策略。無論這些要求位於公司生命週期的哪個階段,控管功能都有可能成為您的流程和工具鏈當中的一項實作要求。

以下是一些組織可能為 Lambda 實作的控管控制項範例:

-

Lambda 函數不可公開存取。

-

Lambda 函數必須附加到 VPC。

-

Lambda 函數不應使用已棄用的執行期。

-

Lambda 函數必須有一組必要標籤進行標記。

-

Lambda 層不可在組織外部存取。

-

附加安全群組的 Lambda 函數必須在函數和安全群組之間有配對的標籤。

-

具有附加層的 Lambda 函數必須使用核准的版本

-

Lambda 環境變數必須使用客戶自管金鑰進行靜態加密。

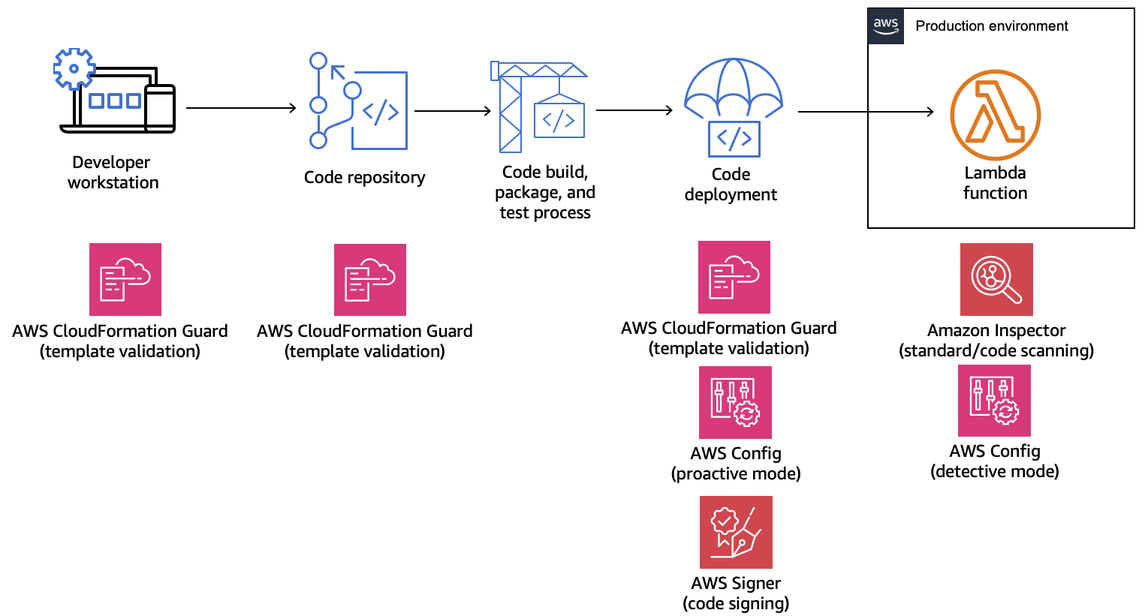

下圖是深入控管策略的範例,此類策略會在軟體開發和部署過程當中實作控制項和政策:

下列主題說明如何針對新創公司和企業在組織中實作開發和部署 Lambda 函數的控制項。您的組織可能有現成的工具。下列主題採用模組化方法來實作這些控制項,可讓您挑選實際需要的元件。