本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

安全Lightsail物件儲存貯體

在您開發和實作自己的安全政策時,可考慮使用 Amazon Lightsail 物件儲存提供的多種安全功能。以下最佳實務為一般準則,並不代表完整的安全解決方案。這些最佳實務可能不適用或無法滿足您的環境需求,因此請將其視為實用建議就好,而不要當作是指示。

內容

預防性安全最佳實務

以下最佳實務有助於預防 Lightsail 儲存貯體的安全事件發生。

實作最低權限存取

當您授予許可時,需要決定哪些使用者會取得哪些 Lightsail 資源的許可。您還需針對這些資源啟用允許執行的動作,因此,您只應授予執行任務所需的許可。對降低錯誤或惡意意圖所引起的安全風險和影響而言,實作最低權限存取是相當重要的一環。

如需有關建立 IAM 政策以管理儲存貯體的詳細資訊,請參閱用於管理儲存貯體的 IAM 政策。如需 Lightsail 儲存貯體所支援 Amazon S3 動作的詳細資訊,請參閱 Amazon Lightsail API 參考中的物件儲存的動作。

確認您的 Lightsail 儲存貯體無法公開存取

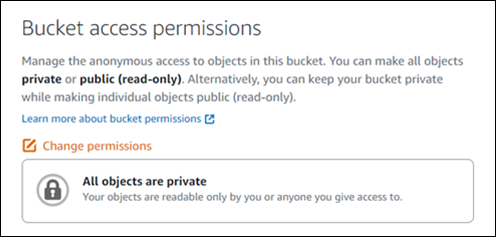

根據預設,儲存貯體與物件皆為私有。將儲存貯體存取許可設為 All objects are private (所有物件皆為私有),使您的儲存貯體保持私有。對於大多數使用案例,您不需要將儲存貯體或個別物件設為公開。如需詳細資訊,請參閱設定儲存貯體中個別物件的存取許可。

但是,如果您是使用儲存貯體來託管網站或應用程式的媒體,在某些情況下,您可能需要將儲存貯體或個別物件設為公開。您可以設定下列其中一個選項,使儲存貯體或個別物件設為公開:

-

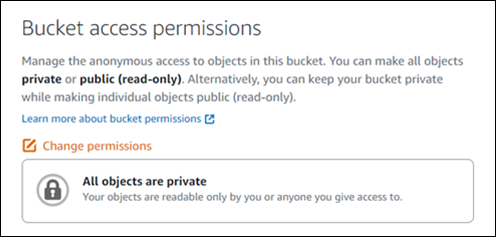

如果儲存貯體中只有某些物件需要對網際網路上的任何人員公開 (唯讀),則將儲存貯體存取許可變更為 Individual objects can be made public and read-only (個別物件可設為公開和唯讀),並且只將需要公開的物件變更為 Public (read-only) (公開 (唯讀))。此選項可讓儲存貯體保持私有,但可讓您選擇將個別物件設為公開。如果個別物件包含您不希望公開存取的敏感或機密資訊,則請勿將其設為公開。如果您將個別物件設為公開,您應該定期驗證每個個別物件的公開可存取性。

-

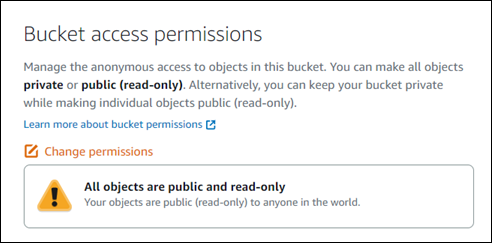

如果儲存貯體中的所有物件都需要對網際網路上的任何人員公開 (唯讀),則將儲存貯體存取許可變更為 All objects are public and read-only (所有物件皆為公開和唯讀)。如果儲存貯體中的任何物件包含敏感或機密資訊,請勿使用此選項。

-

如果您先前將儲存貯體變更為公開,或將個別物件變更為公開,則可將儲存貯體存取許可變更為 All objects are private (所有物件皆為私有),快速將儲存貯體及其所有物件變更為私有。

在 Amazon S3 中啟用封鎖公有存取

在允許或拒絕公有存取時,Lightsail 物件儲存資源將考慮 Lightsail 儲存貯體存取許可和 Amazon S3 帳戶層級封鎖公有存取設定。透過 Amazon S3 帳戶層級封鎖公有存取,帳戶管理員和儲存貯體擁有者可以集中限制其 Amazon S3 和 Lightsail 儲存貯體的公有存取。封鎖公有存取可以讓所有 Amazon S3 和 Lightsail 儲存貯體成為私有,而不管建立資源的方式為何,也不考慮可能已設定的個別儲存貯體及物件權限。如需詳細資訊,請參閱封鎖儲存貯體的公有存取。

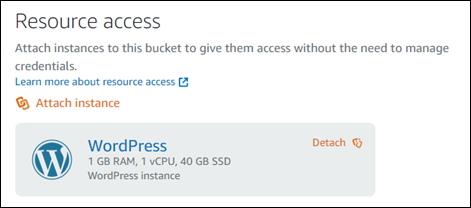

將執行個體連接至儲存貯體以授予完整的程式設計存取權

將執行個體連接至 Lightsail 物件儲存儲存貯體是提供對儲存貯體存取權最安全的方式。資源存取功能是您將執行個體連接至儲存貯體的方式,可授予執行個體對儲存貯體的完整程式設計存取權。使用此方法,您就不必將儲存貯體憑證直接儲存在執行個體或應用程式中,也不必定期輪換憑證。例如,部分 WordPress 外掛程式可以存取執行個體可以訪問的儲存貯體。如需詳細資訊,請參閱設定儲存貯體的資源存取權和教學課程:將儲存貯體連接至 WordPress 執行個體。

不過,如果應用程式不在 Lightsail 執行個體中,那麼您可以建立及設定儲存貯體存取金鑰。儲存貯體存取金鑰是不會自動輪換的長期憑證。如需詳細資訊,請參閱建立Lightsail物件儲存貯體存取金鑰。

輪換儲存貯體存取金鑰

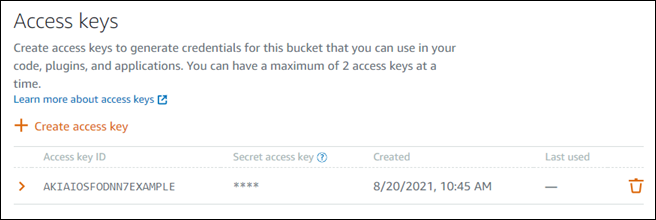

每個儲存貯體可擁有最多兩個存取金鑰。雖然您可以同時有兩個不同的存取金鑰,但我們建議您在金鑰輪換時間之外,一次只為儲存貯體建立一個存取金鑰。此方法可確保您可以隨時建立新的儲存貯體存取金鑰,而不會使用它。例如,如果您現有的秘密存取金鑰遭到複製、遺失或遭到入侵,而且您需要輪換現有的存取金鑰,建立第二個用於輪換的存取金鑰會很有幫助。

如果您在儲存貯體中使用存取金鑰,則應定期輪換金鑰並清點現有金鑰。確認上次使用存取金鑰的日期,以及使用存取金鑰的 AWS 區域 ,符合您對金鑰使用方式的期望。上次使用存取金鑰的日期會顯示在Lightsail主控台中儲存貯體管理頁面之許可索引標籤的存取金鑰區段中。刪除未使用的存取金鑰。

若要輪換存取金鑰,您應該建立新的存取金鑰、在軟體上設定它並進行測試,然後刪除先前使用的存取金鑰。刪除後,存取金鑰即永久消失且無法復原。您只能將其取代為新的存取金鑰。如需詳細資訊,請參閱 建立Lightsail物件儲存貯體存取金鑰 和 刪除Lightsail物件儲存貯體的存取金鑰。

使用跨帳戶存取權,讓其他 AWS 帳戶存取您儲存貯體中的物件

您可以使用跨帳戶存取,讓擁有 AWS 帳戶的特定個人可以存取儲存貯體中的物件,而無需公開儲存貯體及其物件。如果您已設定跨帳戶存取權,請確定所列出的帳戶 ID 是您要授與儲存貯體中物件存取權的正確帳戶。如需詳細資訊,請參閱設定儲存貯體的跨帳户存取權。

資料加密

Lightsail 使用 Amazon 受管金鑰執行伺服器端加密,並且會強制執行 HTTPS (TLS) 來加密傳輸中的資料。伺服器端加密會使用存放在另一套服務中的金鑰來加密資料,有助於降低您資料的風險。此外,將傳輸中的資料加密有助於防止潛在攻擊者使用中間人攻擊或類似的攻擊手法來竊聽或操控網路流量。

啟用版本控制

版本控制是在相同儲存貯體中保留多個物件版本的方式。您可以使用版本控制功能來保留、擷取和恢復在 Lightsail 儲存貯體中所存放每個物件的各個版本。透過版本控制,您就可以輕鬆地復原失誤的使用者動作和故障的應用程式。如需詳細資訊,請參閱啟用和暫停儲存貯體物件版本控制。

監控和稽核最佳實務

以下最佳實務有助於偵測 Lightsail 儲存貯體的潛在安全弱點與事件。

啟用存取記錄並定期執行安全和存取稽核

存取記錄會提供對儲存貯體所提出要求的詳細記錄。這資訊可能包括要求類型 (GET、PUT)、要求中指定的資源,以及要求的處理時間和日期。啟用儲存貯體的存取記錄,並定期執行安全和存取稽核,以識別存取您儲存貯體的實體。根據預設,Lightsail 不會收集您儲存貯體的存取日誌。您必須手動啟用存取記錄。如需詳細資訊,請參閱儲存貯體存取日誌和啟用儲存貯體存取日誌。

識別、標記及稽核您的 Lightsail 儲存貯體

識別 IT 資產是控管和保障安全的重要環節。您需要掌握所有 Lightsail 儲存貯體,才能存取其安全狀態並對潛在弱點採取行動。

您可使用標記來識別重視安全或重視稽核的資源,接著在需要搜尋上述資源時運用這些標籤。如需詳細資訊,請參閱標籤。

使用 AWS 監控工具來實作監控

監控是維護 Lightsail 儲存貯體和其他資源可靠性、安全性、可用性與效能的重要環節。您可以在 Lightsail 中監控並建立儲存貯體大小的通知警示 (BucketSizeBytes) 和 Number of objects (NumberOfObjects) 儲存貯體指標。例如,您可能需要在儲存貯體的大小增加或減少到特定大小時,或者當儲存貯體中的物件數目上升或下降到特定數目時收到通知。如需詳細資訊,請參閱建立儲存貯體指標警示。

使用 AWS CloudTrail

AWS CloudTrail 提供 AWS 中使用者、角色或服務所採取動作的記錄Lightsail。您可以利用 CloudTrail 所收集的資訊來判斷向 Lightsail 發出的請求,以及發出請求的 IP 地址、人員、時間和其他詳細資訊。舉例來說,您可以找出影響資料存取的動作 CloudTrail 項目,特別是 CreateBucketAccessKey、GetBucketAccessKeys、DeleteBucketAccessKey、SetResourceAccessForBucket 和 UpdateBucket。當您設定 AWS 帳戶時,CloudTrail 預設為啟用。您可以在 CloudTrail 主控台中檢視最近的事件。若要為 Lightsail 儲存貯體建立持續的活動和事件記錄,您可以在 CloudTrail 主控台中建立線索。如需詳細資訊,請參閱《AWS CloudTrail 使用者指南》中的記錄資料事件。

監控 AWS 安全建議

主動監控註冊至 AWS 帳戶的主要電子郵件地址。 AWS 將使用此電子郵件地址與您聯絡,以了解可能會影響您的新安全問題。

AWS 具有廣泛影響的操作問題會張貼在 AWS Service Health Dashboard