本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

上的網路威脅情報架構 AWS

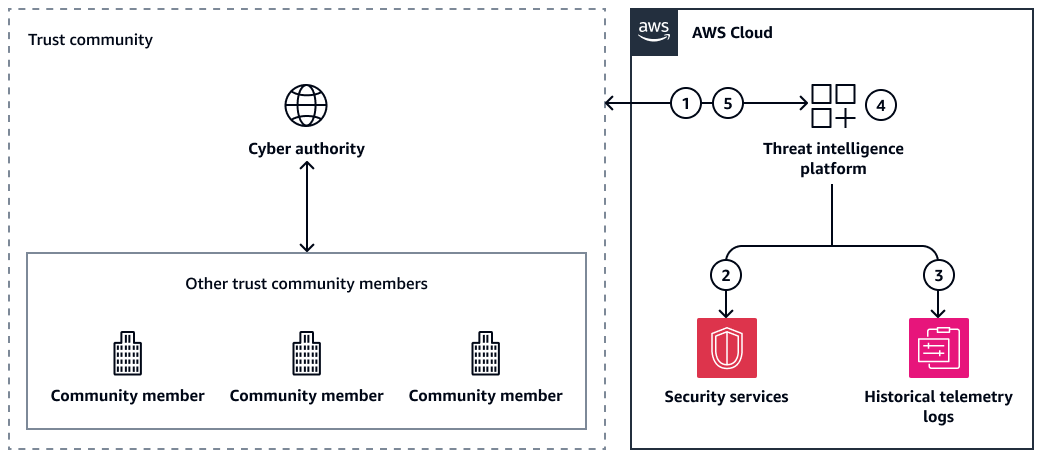

下圖說明使用威脅饋送將網路威脅情報 (CTI) 整合到您的 AWS 環境的廣義架構。CTI 會在 中的威脅情報平台 AWS 雲端、選取的網路授權機構和其他信任社群成員之間共用。

它顯示下列工作流程:

-

威脅情報平台會從網路授權單位或其他信任社群成員收到可採取動作的 CTI。

-

威脅情報平台會任務 AWS 安全服務來偵測和防止事件。

-

威脅情報平台會從 接收威脅情報 AWS 服務。

-

如果發生事件,威脅情報平台會策劃新的 CTI。

-

威脅情報平台會與網路授權單位共用新的 CTI。它也可以與其他信任社群成員共用 CTI。

有許多網路授權機構提供 CTI 饋送。範例包括澳洲網路安全中心 (ACSC)

若要開始使用 CTI 共用,建議您執行下列動作:

-

部署威脅情報平台 – 部署可從多個來源以不同格式擷取、彙總和組織威脅情報資料的平台。

-

擷取網路威脅情報 – 整合您的威脅情報平台與一或多個威脅饋送提供者。當您收到威脅饋送時,請使用您的威脅情報平台來處理新的 CTI,並識別與您環境中安全操作相關的可行情報。盡可能自動化,但在某些情況下,需要human-in-the-loop決策。

-

自動化預防性和偵測性安全控制 – 將 CTI 部署到架構中的安全服務,以提供預防性和偵測性控制。這些服務通常稱為入侵預防系統 (IPS)。在 上 AWS,您可以使用服務 APIs來設定封鎖清單,拒絕從威脅饋送中提供的 IP 地址和網域名稱存取。

-

透過可觀測性機制獲得可見性 – 當安全操作在您的環境中進行時,您正在收集新的 CTI。例如,您可能會觀察到威脅包含在威脅饋送中,或者您可能會觀察到與入侵相關的入侵指標 (例如零時差入侵)。集中化威脅情報可提高整個環境的情境感知,讓您可以在一個系統中檢閱現有的 CTI 和新發現的 CTI。

-

與您的信任社群共用 CTI – 若要完成 CTI 共用生命週期,請產生您自己的 CTI,並將其共用到您的信任社群。

以下影片 Scaling 網路威脅情報與 AUS 網路安全中心分享