本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

為在 Amazon EKS 上執行的應用程式設定交互 TLS 身分驗證

Mahendra Siddappa,Amazon Web Services

Summary

憑證型交互傳輸層安全性 (TLS) 是選用的 TLS 元件,可在伺服器和用戶端之間提供雙向對等身分驗證。透過交互 TLS,用戶端必須在工作階段交涉過程中提供 X.509 憑證。伺服器使用此憑證來識別和驗證用戶端。

相互 TLS 是物聯網 (IoT) 應用程式常見的需求,可用於business-to-business應用程式或標準,例如 Open Banking。

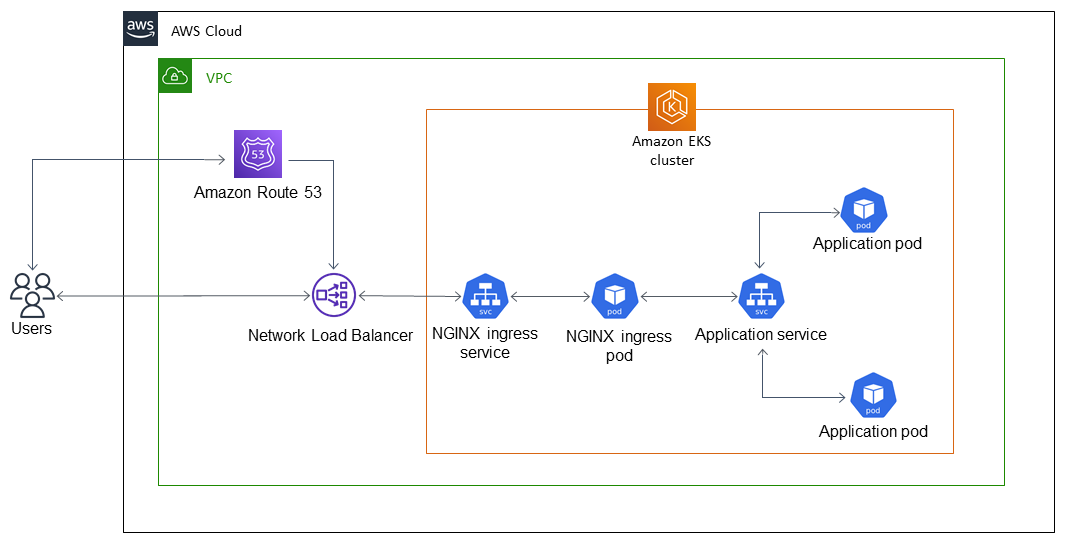

此模式說明如何使用 NGINX 輸入控制器,為在 Amazon Elastic Kubernetes Service (Amazon EKS) 叢集上執行的應用程式設定交互 TLS。您可以為 NGINX 輸入控制器啟用內建的交互 TLS 功能,方法是註釋輸入資源。如需 NGINX 控制器上交互 TLS 註釋的詳細資訊,請參閱 Kubernetes 文件中的用戶端憑證驗證

重要

此模式使用自我簽署憑證。我們建議您僅將此模式與測試叢集搭配使用,而不是在生產環境中。如果您想要在生產環境中使用此模式,您可以使用 AWS Private Certificate Authority (AWS Private CA) 或現有的公有金鑰基礎設施 (PKI) 標準來發行私有憑證。

先決條件和限制

先決條件

作用中的 Amazon Web Services (AWS) 帳戶。

現有 Amazon EKS 叢集。

在 macOS、Linux 或 Windows 上安裝和設定 AWS Command Line Interface (AWS CLI) 1.7 版或更新版本。

安裝並設定為存取 Amazon EKS 叢集的 kubectl 命令列公用程式。如需詳細資訊,請參閱 Amazon EKS 文件中的安裝 kubectl。

用來測試應用程式的現有網域名稱系統 (DNS) 名稱。

限制

此模式使用自我簽署憑證。我們建議您僅將此模式與測試叢集搭配使用,而不是在生產環境中。

架構

技術堆疊

Amazon EKS

Amazon Route 53

Kubectl

工具

Amazon Elastic Kubernetes Service (Amazon EKS) 可協助您在 AWS 上執行 Kubernetes,而無需安裝或維護您自己的 Kubernetes 控制平面或節點。

Amazon Route 53 是一種可用性高、可擴展性強的 DNS Web 服務。

Kubectl 是您用來與 Amazon EKS 叢集互動的命令列公用程式。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

產生 CA 金鑰和憑證。 | 執行下列命令來產生憑證授權單位 (CA) 金鑰和憑證。

| DevOps 工程師 |

產生伺服器金鑰和憑證,並使用 CA 憑證簽署。 | 產生伺服器金鑰和憑證,並執行下列命令以 CA 憑證簽署。

重要請確定您使用現有的網域名稱 | DevOps 工程師 |

產生用戶端金鑰和憑證,並使用 CA 憑證簽署。 | 產生用戶端金鑰和憑證,並執行下列命令以 CA 憑證簽署。

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

在 Amazon EKS 叢集中部署 NGINX 輸入控制器。 | 使用下列命令部署 NGINX 輸入控制器。

| DevOps 工程師 |

確認 NGINX 輸入控制器服務正在執行。 | 使用以下命令,確認 NGINX 輸入控制器服務正在執行。

重要請確定服務地址欄位包含 Network Load Balancer 的網域名稱。 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

在 Amazon EKS 叢集中建立命名空間。 | 執行下列命令,在您的 Amazon EKS 叢集

這會部署範例應用程式以測試交互 TLS。 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

在 mtls 命名空間中建立 Kubernetes 部署和服務。 | 建立名為

執行下列命令,在

| DevOps 工程師 |

確認已建立 Kubernetes 部署。 | 執行下列命令,以確認已建立部署,且有一個處於可用狀態的 Pod。

| DevOps 工程師 |

確認已建立 Kubernetes 服務。 | 執行下列命令,確認已建立 Kubernetes 服務。

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立傳入資源的秘密。 | 執行 folllowing 命令,使用您先前建立的憑證,為 NGINX 輸入控制器建立秘密。

您的秘密具有一個伺服器憑證供用戶端識別伺服器,以及一個 CA 憑證供伺服器驗證用戶端憑證。 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

在 mtls 命名空間中建立輸入資源。 | 建立名為

執行下列命令,在

這表示 NGINX 輸入控制器可以將流量路由到您的範例應用程式。 | DevOps 工程師 |

確認已建立輸入資源。 | 執行下列命令,確認已建立輸入資源。

重要請確定輸入資源的地址顯示為 NGINX 輸入控制器建立的負載平衡器。 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立指向 NGINX 輸入控制器負載平衡器的 CNAME 記錄。 | 登入 AWS 管理主控台,開啟 Amazon Route 53 主控台,並建立正式名稱 (CNAME) 記錄, 如需詳細資訊,請參閱 Route Route 53 文件中的使用 Route 53 主控台建立記錄。 Route 53 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

在沒有憑證的情況下測試交互 TLS 設定。 | 執行下列命令。

您應該會收到「400 未傳送必要的 SSL 憑證」錯誤回應。 | DevOps 工程師 |

使用憑證測試交互 TLS 設定。 | 執行下列命令。

您應該會收到「mTLS 正在運作」回應。 | DevOps 工程師 |