本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

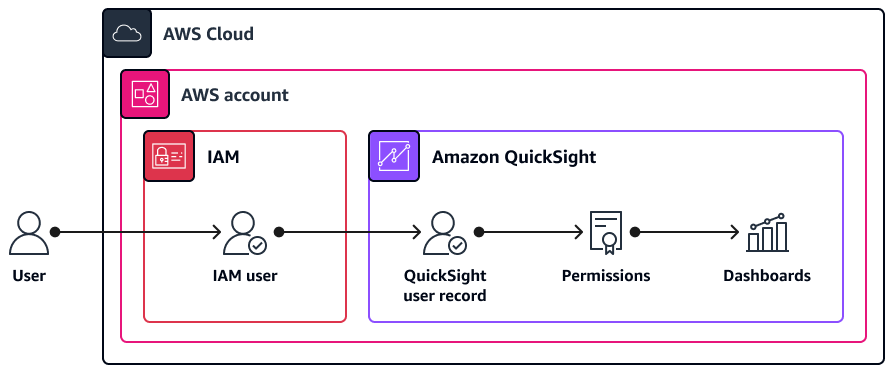

授予 QuickSight 存取權給 IAM 使用者

注意

IAM 使用者是您在 AWS Identity and Access Management (IAM) 中建立的實體。這種類型的實體 AWS 帳戶 會使用長期憑證來存取您的 。最佳實務是, AWS 建議您使用聯合身分和 IAM 角色,透過臨時憑證授予存取權。如需更多詳細資訊,請參閱 IAM 中的安全最佳實務。

以下是此架構和存取方法的特性:

-

Amazon QuickSight 使用者記錄會連結到 IAM 中的使用者。

-

使用者密碼是在 IAM 中管理。

-

您可以直接邀請 IAM 使用者或建立 IAM 身分型政策,以允許使用者自行佈建存取。

-

這類使用者可以透過 QuickSight 主控台或透過 登入 AWS Management Console。

考量事項和使用案例

雖然 AWS 通常不建議透過 IAM 使用者設定存取,但目前您的組織中可能尚無法使用其他存取方法,例如聯合。許多剛開始雲端旅程的組織尚未建立 IAM 角色,並且正在單一帳戶架構中運作。如果您的組織使用 IAM 使用者來存取您的 AWS 環境,則重新套用該 QuickSight 方法可能是最直接且明智的方法,直到組織支援其他方法為止。

先決條件

-

對於直接邀請方法,您需要:

-

對於自行佈建的存取方法,使用者需要建立 Amazon QuickSight 的許可 (請參閱 Amazon QuickSight 的 IAM 身分型政策:建立使用者)

-

IAM 使用者必須擁有與其 IAM 登入資料相關聯的密碼

設定 IAM 使用者的存取權

您可以使用下列任一選項,授予 QuickSight for IAM 使用者的存取權:

-

直接邀請 – 您邀請 IAM 使用者存取 QuickSight,使用者可以透過電子郵件接受邀請。

-

自行佈建存取 – 您可以建立 IAM 政策,允許使用者佈建自己的存取。當使用者第一次存取 QuickSight 時,他們會被授予存取權,並定義與其 QuickSight 使用者記錄相關聯的電子郵件地址。

這兩個選項的結果相同:IAM 使用者可以存取 QuickSight。不過,每個都有優點和缺點,如下表所示。例如,對於想要強制使用已核准公司電子郵件地址的組織而言,直接邀請可能比較適合。

方法 |

優點 |

缺點 |

|---|---|---|

直接邀請 |

|

|

自行佈建的存取 |

|

|

直接邀請

如需如何設定 IAM 使用者存取的說明,請參閱邀請使用者存取 Amazon QuickSight。設定此類型的使用者存取時,請注意下列事項:

-

針對 QuickSight 使用者名稱,輸入 IAM 使用者的使用者名稱。允許字元為字母、數字和下列字元:. _ - (連字號)。

-

對於 IAM 使用者,選擇是。

-

使用者有七天的時間接受邀請。如果他們在此期間內不接受 ,您可以重新傳送邀請電子郵件。

-

當使用者接受邀請時,他們必須輸入與其 IAM 登入資料相關聯的密碼。

自行佈建的存取

當 IAM 使用者可以自行佈建存取權時,不需要邀請他們加入 QuickSight 帳戶。第一次嘗試存取 QuickSight 主控台時,他們必須輸入電子郵件地址。當使用者選擇繼續時,QuickSight 會為該 IAM 使用者建立使用者記錄。

若要授予許可來佈建自己的存取權,您可以建立身分型政策,並將該政策套用至 IAM 使用者或 IAM 使用者群組。如需詳細資訊,請參閱本指南中的 設定 IAM 政策。