本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

加密

在加密方面,有兩個重點領域:

-

傳輸中加密

-

靜態加密

Db2 原生加密內建於 Db2 中,透過在資料寫入磁碟時加密資料來保護靜態資料。Db2 原生加密使用標準雙層模型。實際資料會使用 Db2 資料加密金鑰 (DEK) 加密,而 DEK 會使用 Db2 主金鑰 (MK) 加密。當 MK 存放在外部金鑰存放區時,DEK 會在資料庫中進行管理。

為了實現靜態加密,Amazon Elastic Block Store (Amazon EBS) 磁碟區加密優先於 上的 Db2 原生加密 AWS ,因為您可以使用雲端原生解決方案進行設定和擴展。EBS 磁碟區加密也有助於消除不必要的操作開銷,以及在遷移多個資料庫伺服器時設定原生加密所花費的時間。如需詳細資訊,請參閱部落格文章建構資料庫加密。 AWS

傳輸中的加密與下列資料通訊相關:

-

用戶端與伺服器之間

-

主要和待命高可用性災難復原 (HADR) 伺服器之間

-

資料庫伺服器與外部服務之間

傳輸的資料會使用 TLS 加密。此外,Db2 支援使用伺服器端參數 對使用者 ID 和密碼進行內部加密AUTHENTICATION。

TLS 使用來自 IBM 全球安全套件 (GSKit) 的程式庫,為正在傳送的資料提供安全通道,並將憑證安全地存放在金鑰存放區中。

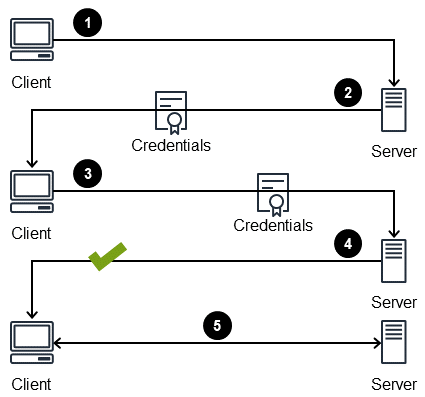

下圖顯示用戶端與伺服器之間的 TLS 交握。

-

用戶端會請求 TLS 連線,並列出其支援的密碼套件。

-

伺服器會以選取的密碼套件及其包含公有金鑰的數位憑證複本來回應。

-

用戶端會檢查憑證的有效性。如果憑證有效,工作階段金鑰和訊息驗證碼 (MAC) 會使用公有金鑰加密,並傳回伺服器。

-

伺服器會解密工作階段金鑰和 MAC。然後,伺服器會傳送確認,以啟動用戶端的加密工作階段。

-

伺服器和用戶端會使用工作階段金鑰和 MAC 安全地交換資料。

當憑證過期時,您必須在金鑰存放區中更新憑證和更新憑證。

從 Db2 11.5.6 版開始,您可以在設定 TLS 時包含主機名稱驗證。主機名稱驗證可協助用戶端連線驗證伺服器憑證中的主機名稱是否符合用戶端中的主機名稱。此驗證有助於防止person-in-the-middle攻擊。此外,您可以在用戶端上設定 TLSVersion 參數。從 Db2 11.5.8 版開始,支援 TLS 1.3。