本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

目的地遏制

目的地遏制是在 環境中篩選或路由的應用程式,以防止存取目標主機或資源。在某些情況下,目的地遏制還涉及一種恢復能力形式,以驗證合法資源是否複寫以獲得可用性;資源應與這些恢復能力形式分離以隔離和遏制。使用 AWS 服務抑制目的地的範例包括:

-

網路 ACLs – 在包含 AWS 資源的子網路上設定的網路 ACLs (網路 ACLs) 可以新增拒絕規則。這些拒絕規則可以套用以防止存取特定 AWS 資源;不過,套用網路存取控制清單 (網路 ACL) 會影響子網路上的每個資源,而不只是未經授權存取的資源。網路 ACL 中列出的規則會以由上而下順序處理,因此現有網路 ACL 中的第一個規則應設定為拒絕對目標資源和子網路的未經授權流量。或者,可以使用單一拒絕規則為傳入和傳出流量建立全新的網路 ACL,並與包含目標資源的子網路相關聯,以防止使用新的網路 ACL 存取子網路。

-

關閉 – 完全關閉資源可以有效地包含未經授權使用的影響。關閉資源也會防止業務需求的合法存取,並防止取得揮發性鑑識資料,因此這應該是有目的的決策,而且應該根據組織的安全政策進行判斷。

-

隔離 VPCs – 隔離 VPCs可用來有效抑制資源,同時提供合法流量的存取權 (例如防毒 (AV) 或需要存取網際網路或外部管理主控台的 EDR 解決方案)。隔離 VPCs可以在安全事件之前預先設定,以允許有效的 IP 地址和連接埠,而且目標資源可以在作用中安全事件期間立即移至此隔離 VPC,以包含資源,同時允許目標資源在事件回應的後續階段期間傳送和接收合法流量。使用隔離 VPC 的一個重要方面是,在使用前需要在新的隔離 VPC 中關閉和重新啟動資源,例如 EC2 執行個體。現有的 EC2 執行個體無法移至另一個 VPC 或其他可用區域。若要這樣做,請依照如何將 Amazon EC2 執行個體移至另一個子網路、可用區域或 VPC 中所述的步驟進行?

-

Auto Scaling 群組和負載平衡器 – AWS 連接到 Auto Scaling 群組和負載平衡器的資源應在目的地遏制程序中分離和取消註冊。您可以使用 和 AWS SDK AWS Management Console AWS CLI來執行 AWS 資源分離和取消註冊。

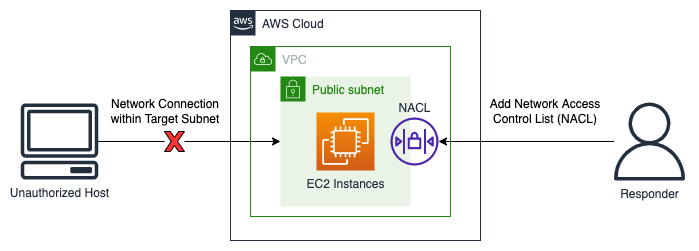

下圖示範了目的地遏制的範例,其中事件回應分析師將網路 ACL 新增至子網路,以封鎖來自未經授權主機的網路連線請求。

目的地遏制範例