本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在 中一次性設定直接 IAM 聯合應用程式 Okta

以具有管理許可的使用者身分登入Okta您的帳戶。

在Okta管理員主控台的應用程式下,選擇應用程式。

選擇瀏覽應用程式目錄。搜尋並選擇AWS 帳戶聯合。然後選擇新增整合。

遵循如何為帳戶聯合設定 SAML 2.0 中的步驟, AWS 使用 設定直接 IAM 聯合。 AWS

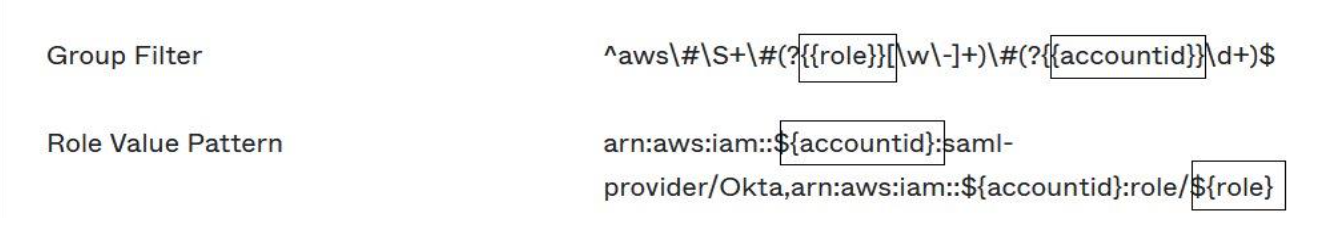

在登入選項索引標籤上,選取 SAML 2.0,然後輸入群組篩選條件和角色值模式設定。使用者目錄的 群組名稱取決於您設定的篩選條件。

在上圖中,

role變數適用於緊急存取帳戶中的緊急操作角色。例如,如果您在 中建立EmergencyAccess_Role1_RO角色 (如映射表所述) AWS 帳戶123456789012,且您的群組篩選條件設定如上圖所示,則您的群組名稱應為aws#EmergencyAccess_Role1_RO#123456789012。在您的目錄中 (例如, Active Directory 中的目錄),建立緊急存取群組並指定目錄的名稱 (例如,

aws#EmergencyAccess_Role1_RO#123456789012)。使用現有的佈建機制,將您的使用者指派給此群組。在緊急存取帳戶中,設定自訂信任政策,提供在中斷期間擔任緊急存取角色所需的許可。以下是連接到

EmergencyAccess_Role1_RO角色之自訂信任政策的範例陳述式。如需圖例,請參閱 下方圖表中的緊急帳戶如何設計緊急角色、帳戶和群組映射。以下是連接到

EmergencyAccess_Role1_RO角色之許可政策的範例陳述式。如需圖例,請參閱 下方圖表中的緊急帳戶如何設計緊急角色、帳戶和群組映射。在工作負載帳戶上,設定自訂信任政策。以下是連接到

EmergencyAccess_RO角色之信任政策的範例陳述式。在此範例中,帳戶123456789012是緊急存取帳戶。如需圖例,請參閱 下方圖表中的工作負載帳戶如何設計緊急角色、帳戶和群組映射。注意

大多數 IdPs可讓您停用應用程式整合,直到需要為止。我們建議您在 IdP 中停用直接 IAM 聯合應用程式,直到需要緊急存取為止。