本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

解決方案元件

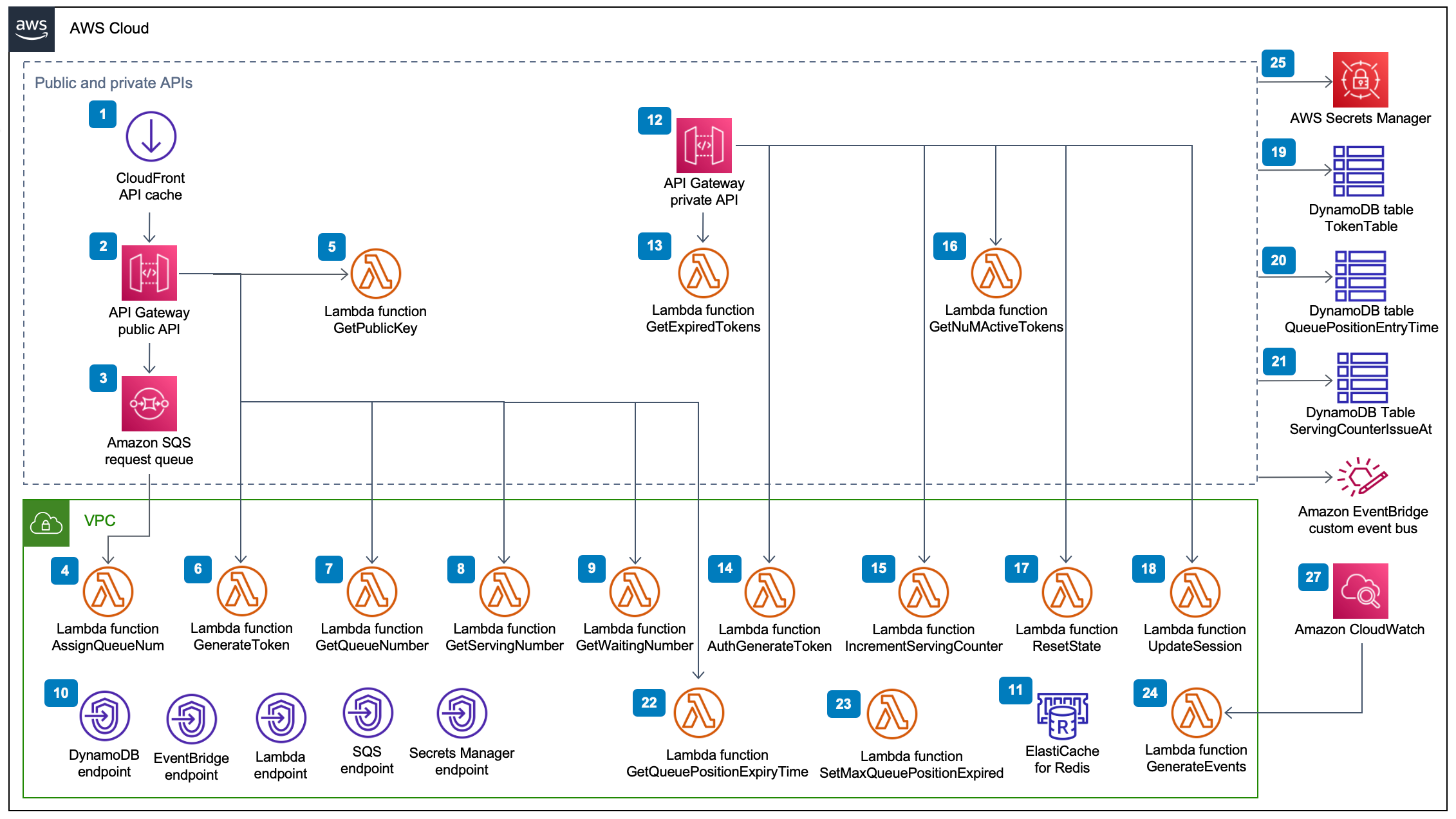

等候室公有和私有 APIs

AWS 解決方案主要用途的虛擬等待室是以受控方式控制用戶端的 JSON Web 權杖 (JWT) 產生,以避免可能超過目的地網站的新使用者爆增。JWTs 可用於網站保護、防止存取網頁,直到取得等待室字符,以及 API 存取授權。

核心範本會安裝用於大多數虛擬等待室 AWS 操作的公有 API 和私有 (IAM 授權) API。公有 API 是以具有多個快取政策的 CloudFront 分佈設定,以 API 路徑為基礎。建立 DynamoDB 資料表和 EventBridge 事件匯流排。範本新增了具有兩個可用區域 (AZs) 的新 VPC、兩個AZs區域中的 Elasticache (Redis OSS) 叢集,以及數個 Lambda 函數。與 Elasticache (Redis OSS) 互動的 Lambda 函數在 VPC 中具有網路介面,而所有其他 Lambda 函數都具有預設網路連線能力。核心 APIs 是與解決方案互動的最低層。其他 Lambda 函數、Amazon Elastic Compute Cloud (Amazon EC2) 執行個體和容器可以充當延伸模組,並呼叫核心 APIs來建置等待室、控制入口流量,以及對解決方案產生的事件做出反應。

此外,核心堆疊會為其所有 Lambda 函數錯誤和調節條件建立警示,以及針對 4XX 和 5XX 狀態碼的每個 API Gateway 部署建立警示。

AWS 公有和私有 APIs元件上的虛擬等待室

-

CloudFront 分佈會為用戶端提供公有 API 呼叫,並在適當時快取結果。

-

Amazon API Gateway 公有 API 程序佇列請求來自虛擬等待室、追蹤佇列位置,並支援驗證允許存取目標網站的字符。

-

SQS 佇列會將流量調節至處理佇列訊息的 AWS Lambda 函數。

-

AssignQueueNumLambda 函數會驗證其批次中接收的每個訊息、將佇列計數器增加至 Elasticache (Redis OSS),並將每個請求與其相關聯的佇列位置存放在 Elasticache (Redis OSS) 中。 -

GetPublicKeyLambda 函數會從 Secrets Manager 擷取公有金鑰值。 -

GenerateTokenLambda 函數會為允許在目標網站完成其交易的有效請求產生 JWT。它會將已產生字符的事件寫入等待室的自訂事件匯流排。如果先前已為此請求產生字符,則不會產生新的字符。 -

GetQueueNumberLambda 函數會從 Elasticache (Redis OSS) 擷取並傳回佇列中的用戶端數字位置。 -

GetServingNumberLambda 函數會從 Elasticache (Redis OSS) 擷取並傳回等待室目前正在提供的號碼。 -

GetWaitingNumLambda 函數會傳回目前排入等候室佇列且尚未核發字符的號碼。 -

VPC 端點可讓 VPC 中的 Lambda 函數與解決方案中的服務通訊。

-

Elasticache (Redis OSS) 叢集會存放所有請求,以使用有效的事件 ID 進入等待室。它也會存放數個計數器,例如已排入佇列的請求數、目前正在服務的請求數、產生的字符數、完成的工作階段數,以及已捨棄的工作階段數。

-

API Gateway 私有 API 資源,以支援管理功能。私有 APIs 經過 AWS IAM 驗證。

-

GetExpiredTokensLambda 函數會傳回具有過期字符的請求 IDs 清單。 -

AuthGenerateTokenLambda 函數會為允許在目標網站完成其交易的有效請求產生字符。可以覆寫在核心堆疊部署期間最初設定的字符發行者和有效期間。它會將已產生字符的事件寫入等待室的自訂事件匯流排。如果先前已為此請求產生字符,則不會產生新的字符。 -

IncrementServingCounterLambda 函數會遞增存放在 Elasticache (Redis OSS) 中的等待室服務計數器,並依值遞增。 -

GetNumActiveTokensLambda 函數會查詢 DynamoDB 中尚未過期、尚未用於完成其交易,且尚未標示為已捨棄的字符數量。 -

ResetStateLambda 函數會重設存放在 Elasticache (Redis OSS) 中的所有計數器。它也會刪除並重新建立TokenTable、QueuePositionEntryTime和ServingCounterIssuedAtDynamoDB 資料表。此外,它會執行 CloudFront 快取失效。 -

UpdateSessionLambda 函數會更新存放在TokenTableDynamoDB 資料表中的工作階段 (權杖) 狀態。工作階段狀態以整數表示。工作階段設定為 狀態1表示已完成,且-1表示已捨棄。它會將事件寫入等待室的自訂事件匯流排,表示工作階段已更新。 -

TokenTableDynamoDB 資料表存放字符資料。 -

QueuePositionEntryTimeDynamoDB 資料表存放佇列位置和進入時間資料。 -

ServingCounterIssuedAtDynamoDB 資料表會儲存服務計數器的更新。 -

當用戶端請求剩餘的佇列位置到期時間時,會叫用

GetQueuePositionExpireTimeLambda 函數。 -

SetMaxQueuePositionExpiredLambda 函數會設定與ServingCounterIssuedAt資料表值對應的已過期佇列位置上限。如果IncrSvcOnQueuePositionExpiry參數在核心堆疊部署true期間設定為 ,它會每分鐘執行一次。 -

GenerateEventsLambda 函數會將各種等待室指標寫入等待室的自訂事件匯流排。如果啟用事件產生參數在核心堆疊部署true期間設定為 ,它會每分鐘執行一次。 -

AWS Secrets Manager 會存放字符操作和其他敏感資料的金鑰。

-

Amazon EventBridge 自訂事件匯流排會在每次產生字符時接收事件,並在

TokenTableDynamoDB 資料表中更新工作階段。當服務計數器在SetMaxQueuePositionExpiredLambda 中移動時,它也會接收事件。如果在核心堆疊部署期間啟用,它會使用各種等待室指標寫入 。 -

如果啟用事件產生參數在核心堆疊部署期間設定為 true,則會建立 Amazon CloudWatch 事件規則。此事件規則每分鐘啟動

GenerateEventsLambda 函數。

Authorizers

解決方案包含 API Gateway Lambda 授權方堆疊。堆疊包含一個 IAM 角色和一個 Lambda 函數。APIGatewayAuthorizer Lambda 函數是 API Gateway 的授權方,可驗證 AWS API 上的虛擬等待室所發行字符的簽章和宣告。堆疊隨附的 Lambda 函數可用來保護雲端 APIs,直到使用者經過等待室並收到存取權杖為止。授權方會自動從核心 API 擷取和快取公有金鑰和組態,以進行權杖驗證。它可以在不修改的情況下使用,並且可以安裝在 支援的任何 AWS 區域中 AWS Lambda。

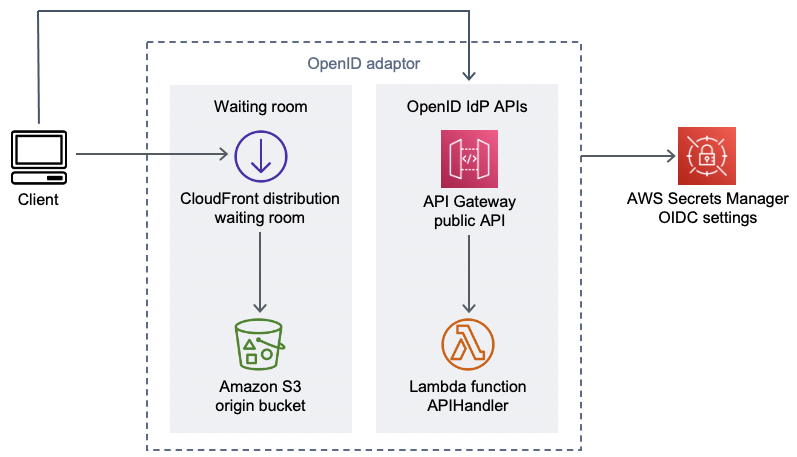

OpenID 轉接器

OpenID 轉接器

AWS OpenID 轉接器元件上的虛擬等待室

-

CloudFront 分佈會將 S3 儲存貯體的內容提供給使用者。

-

S3 儲存貯體託管範例等待室頁面。

-

Amazon API Gateway API 提供一組與 OIDC 相容的 APIs,可與支援 OIDC 身分提供者 Lambda 授權函數的現有 Web 託管軟體搭配使用。

-

APIHandlerLambda 函數會處理所有 API Gateway 資源路徑的請求。相同模組中的不同 Python 函數會映射到每個 API 路徑。例如,API Gateway 中的/authorize資源路徑會在 Lambda 函數authorize()內叫用 。 -

OIDC 設定存放在 Secrets Manager 中。

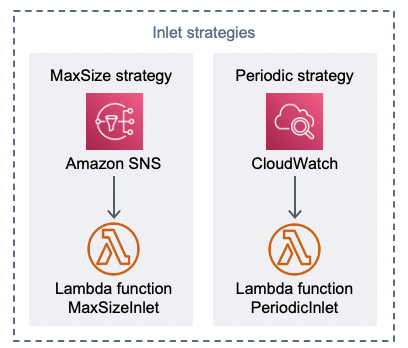

範例入口策略

入口策略會決定解決方案的服務計數器何時應向前移動,以容納目標站點中的更多使用者。如需等待房間入口策略的概念性資訊,請參閱設計考量。

解決方案提供兩種範例入口策略:MaxSize 和 Periodic。

AWS Inlet 策略元件上的虛擬等待室

最大大小入口策略選項:

-

用戶端發出 Amazon SNS 通知,該通知會叫用

MaxSizeInletLambda 函數,根據訊息承載增加服務計數器。 -

MaxSizeInletLambda 函數預期會收到一則訊息,其會使用此訊息來決定增加服務計數器的數量。

定期入口策略選項:

-

CloudWatch 規則每分鐘會叫用 Lambda 函數,將服務計數器增加固定數量。

-

如果時間介於提供的開始和結束時間之間,

PeriodicInletLambda 函數會將服務計數器增加給定的大小。或者,它會檢查 CloudWatch 警示,如果警示處於OK狀態,則執行增量,否則會略過該警示。

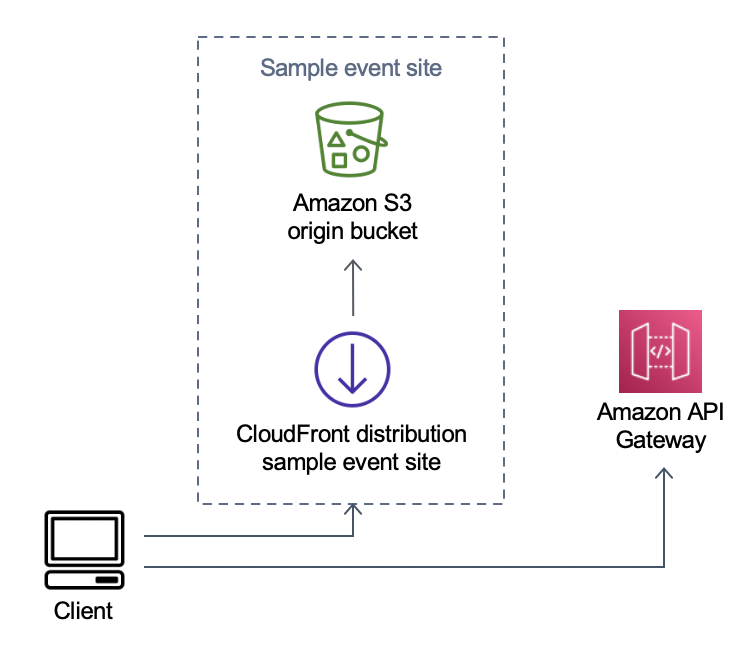

等待室範例

除了自訂授權方之外,範例等待室還與公有和私有 APIs 整合,以示範最小end-to-end等待室解決方案。主要網頁存放在 S3 儲存貯體中,並做為 CloudFront 的原始伺服器。它會引導使用者完成下列步驟:

-

在等待室排隊進入網站。

-

取得用戶端排成一行的位置。

-

取得等待室的提供服務位置。

-

服務位置等於或大於用戶端位置時,取得權杖集。

-

使用權杖呼叫受 Lambda 授權方保護的 API。

AWS 範例事件網站元件上的虛擬等待室

-

S3 儲存貯體託管等待室和控制面板的範例內容。

-

CloudFront 分佈會將 S3 儲存貯體內容提供給使用者。

-

範例 API Gateway 部署,搭配類似購物的資源路徑,例如

/search和/checkout。此 API 由堆疊安裝,並使用權杖授權方設定。它旨在作為使用等待室保護 API 的簡單方法範例。呈現有效字符的請求會轉送至 Lambda,否則會傳回錯誤。除了連接的 Lambda 函數回應之外,API 沒有其他功能。