設定 Systems Manager 所需的執行個體許可

在預設情況下,AWS Systems Manager 沒有在您執行個體上執行動作的許可。您可以使用 AWS Identity and Access Management (IAM) 角色在帳戶層級提供執行個體許可,或使用執行個體設定檔在執行個體層級提供許可。如果您的使用案例允許,建議您使用預設主機管理組態在帳戶層級授予存取權。

注意

您可以略過此步驟,允許 Systems Manager 在設定統一主控台時將必要的許可套用至執行個體。如需更多詳細資訊,請參閱 設定 AWS Systems Manager。

EC2 執行個體許可的建議組態

預設主機管理組態允許 Systems Manager 自動管理 Amazon EC2 執行個體。開啟此設定之後,在 AWS 區域 中和安裝 SSM Agent 3.2.582.0 或更新版本的 AWS 帳戶 中使用執行個體中繼資料服務第 2 版 (IMDSv2) 的所有執行個體都會自動成為受管執行個體。預設主機管理組態不支援執行個體中繼資料服務第 1 版。如需有關轉換至 IMDSv2 的資訊,請參閱《Amazon EC2 使用者指南》中的 Transition to using Instance Metadata Service Version 2。如需有關檢查執行個體上已安裝之 SSM Agent 版本的詳細資訊,請參閱檢查 SSM Agent 版本編號。如需有關更新 SSM Agent 的資訊,請參閱自動更新 SSM Agent。受管執行個體的優點包含:

-

使用 Session Manager 安全地連線至執行個體。

-

使用 Patch Manager 執行自動修補程式掃描。

-

使用 Systems Manager 庫存檢視執行個體的詳細資訊。

-

使用 Fleet Manager 追蹤和管理執行個體。

-

自動將 SSM Agent 保持在最新狀態。

Fleet Manager、庫存、Patch Manager 和 Session Manager 都是 AWS Systems Manager 中的工具。

預設主機管理組態可無需使用執行個體設定檔就實現執行個體管理,並確保 Systems Manager 擁有管理區域和帳戶中所有執行個體的許可。如果提供的許可不足以滿足使用案例,您也可以將政策新增至預設主機管理組態建立的預設 IAM 角色。如果您不需要預設 IAM 角色提供的所有功能的許可,則可以建立自己的自訂角色和政策。對為預設主機管理組態選擇的 IAM 角色所做的任何變更都會套用到該區域和帳戶中的所有受管 Amazon EC2 執行個體。如需有關預設主機管理組態所使用之政策的詳細資訊,請參閱 AWS 管理的政策:AmazonSSMManagedEC2InstanceDefaultPolicy。如需有關預設主機管理組態的詳細資訊,請參閱 使用預設主機管理組態來自動管理 EC2 執行個體。

重要

使用預設主機管理組態註冊的執行個體,會將註冊資訊儲存在本機 /lib/amazon/ssm 或 C:\ProgramData\Amazon 目錄中。移除這些目錄或其檔案可防止執行個體取得使用預設主機管理組態連線至 Systems Manager 的必要憑證。在這些情況下,您必須使用執行個體設定檔來提供執行個體所需的許可,或重新建立執行個體。

注意

此程序僅供管理員執行。允許個人設定或修改預設主機管理組態時,實作最低權限存取。您必須在想要實現 Amazon EC2 執行個體自動管理的每個 AWS 區域 中開啟預設主機管理組態。

開啟預設主機管理組態設定

您可以從 Fleet Manager 主控台開啟預設主機管理組態。若要使用 AWS Management Console 或偏好的命令列工具順利完成此程序,您必須擁有 GetServiceSetting、ResetServiceSetting 和 UpdateServiceSetting API 操作的許可。此外,您必須擁有 AWSSystemsManagerDefaultEC2InstanceManagementRole IAM 角色 iam:PassRole 許可的許可。政策範例如下。將每個範例資源預留位置取代為您自己的資訊。

在開始之前,如果執行個體設定檔已連接至 Amazon EC2 執行個體,請移除允許該 ssm:UpdateInstanceInformation 操作的所有許可。在使用預設主機管理組態許可之前,SSM Agent 會嘗試使用執行個體設定檔許可。如果您允許執行個體設定檔中的 ssm:UpdateInstanceInformation 操作,執行個體將不會使用預設主機管理組態許可。

開啟位於 https://console.aws.amazon.com/systems-manager/

的 AWS Systems Manager 主控台。 在導覽窗格中,選擇 Fleet Manager。

-

在帳戶管理下拉式清單中,選擇設定預設主機管理組態。

-

開啟開啟預設主機管理組態。

-

選擇用於為執行個體啟用各種 Systems Manager 工具的 IAM 角色。建議使用預設主機管理組態提供的預設角色。其中包括使用 Systems Manager 管理 Amazon EC2 執行個體所需的最小許可集。如果您偏好使用自訂角色,角色的信任政策必須允許 Systems Manager 作為受信任實體。

-

選擇設定以完成設定。

開啟預設主機管理組態之後,執行個體可能需要 30 分鐘的時間才能使用您所選角色的憑證。您必須在想要實現 Amazon EC2 執行個體自動管理的每個區域中開啟預設主機管理組態。

EC2 執行個體許可的替代組態

您可以使用 AWS Identity and Access Management (IAM) 執行個體設定檔,在個別執行個體層級授予存取權。執行個體設定檔是在啟動時將 IAM 角色資訊傳遞到 Amazon Elastic Compute Cloud (Amazon EC2) 執行個體的容器。透過將定義所需許可的一個或多個 IAM 政策連接到新角色或您已建立的角色,可建立 Systems Manager 的執行個體設定檔。

注意

您可以使用 Quick Setup (AWS Systems Manager 中的工具),在您的 AWS 帳戶中的所有執行個體上快速設定執行個體設定檔。Quick Setup 也可以建立 IAM 服務角色 (或擔任角色),讓 Systems Manager 可以代表您在您的執行個體上安全地執行命令。透過使用 Quick Setup,您可以跳過此步驟 (步驟 3) 和步驟 4。如需更多詳細資訊,請參閱 AWS Systems Manager Quick Setup。

請記下建立 IAM 執行個體設定檔的下列詳細資訊:

-

如果您正在 Systems Manager 混合多雲端環境中設定非 EC2 機器,您不需要為它們建立執行個體設定檔。反之,將伺服器和虛擬機器設定為使用 IAM 服務角色。如需詳細資訊,請參閱在混合多雲端環境中建立 Systems Manager 所需的 IAM 服務角色。

-

如果您變更 IAM 執行個體設定檔,執行個體憑證重新整理可能需要花費一些時間。SSM Agent 在此狀況發生前都不會處理請求。若要加速重新整理程序,您可以重新啟動 SSM Agent 或重新啟動執行個體。

根據您是否將為執行個體設定檔建立新角色或將所需的許可新增到現有角色,來使用下列其中一個程序。

為 Systems Manager 受管執行個體建立執行個體設定檔 (主控台)

在以下網址開啟 IAM 主控台:https://console.aws.amazon.com/iam/

。 -

在導覽窗格中,選擇角色,然後選擇建立角色。

-

對於 Trusted entity type (信任的實體類型),請選擇 AWS 服務。

-

在 Use case (使用案例) 下,隨即選擇 EC2,然後選擇 Next (下一步)。

-

在 Add permissions (新增許可) 頁面上,執行以下作業:

-

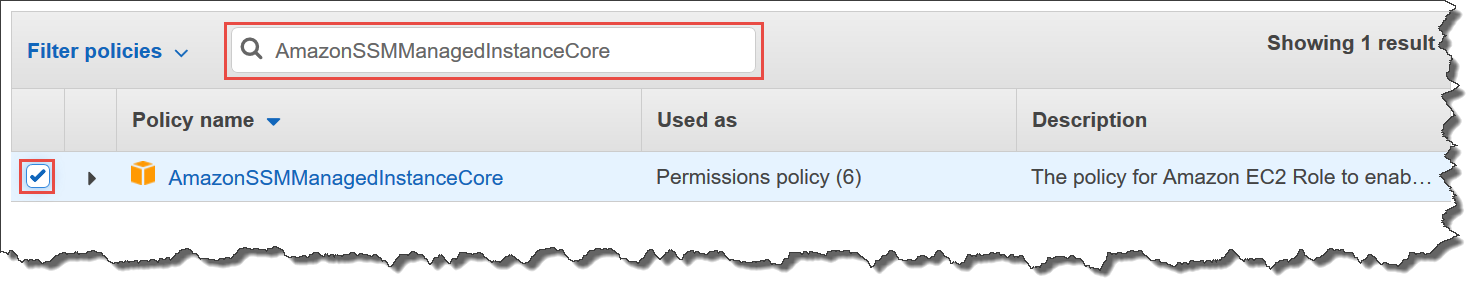

使用 Search (搜尋) 欄位,找出 AmazonSSMManagedInstanceCore 政策。選取其名稱旁的核取方塊,如下圖所示。

即使您搜尋其他政策,主控台仍會保留您的選取項目。

-

如果您在先前程序中已建立自訂 S3 儲存貯體政策,(選用) 建立 S3 儲存貯體存取的自訂政策,請搜尋它並選取名稱旁的核取方塊。

-

若您計劃將執行個體加入 AWS Directory Service 管理的 Active Directory,請搜尋 AmazonSSMDirectoryServiceAccess 並選取其名稱旁邊的核取方塊。

-

若您計劃使用 Eventbridge 或 CloudWatch Logs 來管理或監控您的執行個體,請搜尋 CloudWatchAgentServerPolicy,然後選取其名稱旁邊的核取方塊。

-

-

選擇下一步。

-

在 Role name (角色名稱) 中,輸入新執行個體設定檔的名稱,如

SSMInstanceProfile。注意

請記下角色名稱。當您建立您想要使用 Systems Manager 管理的新執行個體時,將選擇此角色。

-

(選用) 在 Description (說明),更新此執行個體設定檔的說明。

-

(選用) 對於 Tags (標籤),新增一個或多個標籤鍵值組來整理、追蹤或控制存取此角色的存取權,然後選擇 Create role (建立角色)。系統會讓您回到 Roles (角色) 頁面。

若要將 Systems Manager 的執行個體設定檔許可新增到現有角色 (主控台)

前往 https://console.aws.amazon.com/iam/

開啟 IAM 主控台。 -

在導覽窗格中,選擇 Roles (角色),然後選擇您想要針對 Systems Manager 操作與執行個體設定檔建立關聯的現有角色。

-

在 Permissions 索引標籤上,依序選擇 Add permissions, Attach policies (新增許可、連接政策)。

-

在 Attach policy (連接政策) 頁面上,執行下列動作:

-

使用 Search (搜尋) 欄位,找出 AmazonSSMManagedInstanceCore 政策。選取其名稱旁的核取方塊。

-

如果您已建立自訂的 S3 儲存貯體政策,請加以搜尋並選取名稱旁的核取方塊。如需為執行個體設定檔自訂 S3 儲存貯體政策的相關資訊,請參閱 (選用) 建立 S3 儲存貯體存取的自訂政策。

-

若您計劃將執行個體加入 AWS Directory Service 管理的 Active Directory,請搜尋 AmazonSSMDirectoryServiceAccess 並選取其名稱旁邊的核取方塊。

-

若您計劃使用 Eventbridge 或 CloudWatch Logs 來管理或監控您的執行個體,請搜尋 CloudWatchAgentServerPolicy,然後選取其名稱旁邊的核取方塊。

-

-

選擇連接政策。

如需有關如何更新角色以包含信任實體或進一步限制存取的詳細資訊,請參閱 IAM 使用者指南中的修改角色。

(選用) 建立 S3 儲存貯體存取的自訂政策

唯有在 Systems Manager 操作中使用 VPC 端點或自有 S3 儲存貯體時,才需要為 Amazon Simple Storage Service (Amazon S3) 存取建立自訂政策。您可以將此政策連接至由預設主機管理組態所建立的預設 IAM 角色,或是您在上一個程序中建立的執行個體設定檔。

如需您在下列政策中提供存取權限的 AWS 受管 S3 儲存貯體的相關資訊,請參閱 SSM Agent 與 AWS 受管 S3 儲存貯體通訊。

在 https://console.aws.amazon.com/iam/

中開啟 IAM 主控台。 -

在導覽窗格中,選擇 Policies (政策),然後選擇 Create policy (建立政策)。

-

選擇 JSON 標籤,並預設文字取代為下列內容:

注意

唯有在您使用 VPC 端點時,才需要第一個

Statement元素。唯有在 Systems Manager 操作中使用您建立的 S3 儲存貯體時,才需要第二個

Statement元素。唯有在您計劃在其他帳戶中支援跨帳戶存取 S3 儲存貯體時,才需要

PutObjectAcl存取控制清單許可。如果您的 S3 儲存貯體設定為使用加密,則需要

GetEncryptionConfiguration元素。如果您的 S3 儲存貯體設定為使用加密,則 S3 儲存貯體根 (例如

arn:aws:s3:::amzn-s3-demo-bucket) 必須列在資源區段中。您的使用者、群組或角色必須設定為可存取根儲存貯體。 -

如果您在操作中使用 VPC 端點,請執行下列動作:

在第一個

Statement元素中,將每個區域預留位置取代為將使用此政策的 AWS 區域 的識別符。例如,對於美國東部 (俄亥俄) 區域,使用us-east-2。如需支援的region值的清單,請參閱《Amazon Web Services 一般參考》中 Systems Manager 服務端點一節的區域資料欄。重要

我們建議您避免在這個政策中的特定區域使用萬用字元 (*)。例如,使用

arn:aws:s3:::aws-ssm-us-east-2/*而不使用arn:aws:s3:::aws-ssm-*/*。使用萬用字元可能允許存取您不想授與存取權的 S3 儲存貯體。如果您要將執行個體設定檔用於多個區域,建議您為每個區域重複第一個Statement元素。-或-

如果您在操作中不是使用 VPC 端點,您可以刪除第一個

Statement元素。 -

如果您在 Systems Manager 操作中使用自有的 S3 儲存貯體,請執行下列動作:

在第二個

Statement元素中,將amzn-s3-demo-bucket取代為帳戶中的 S3 儲存貯體名稱。您將使用此儲存貯體來進行 Systems Manager 操作。它將使用"arn:aws:s3:::my-bucket-name/*"作為資源,為儲存貯體中的物件提供許可。如需有關對儲存貯體或儲存貯體中的物件提供許可的詳細資訊,請參閱《Amazon Simple Storage Service 使用者指南》中的 Amazon Simple Storage Service (Amazon S3) 動作主題與 AWS 部落格文章 IAM 政策和儲存貯體政策以及 ACL!天啊!(控制 S3 資源的存取權)。 注意

如果您使用多個儲存貯體,請為每個儲存貯體提供 ARN。請參閱下列範例,了解儲存貯體的許可。

"Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1/*", "arn:aws:s3:::amzn-s3-demo-bucket2/*" ]-或-

如果您在 Systems Manager 操作中不是使用自有的 S3 儲存貯體,您可以刪除第二個

Statement元素。 -

選擇下一步:標籤。

-

(選用) 透過選擇 Add tag (新增標籤),然後輸入政策的首選標籤來新增標籤。

-

選擇下一步:檢閱。

-

對於 Name (名稱),輸入識別此政策的名稱,例如

SSMInstanceProfileS3Policy。 -

選擇建立政策。

受管執行個體的其他政策考量

本節介紹一些政策,您可以將這些政策新增至由預設主機管理組態所建立的預設 IAM 角色,或新增至 AWS Systems Manager 的執行個體設定檔。若要提供執行個體和 Systems Manager API 間通訊的許可,建議考慮您系統需求和安全需求的自訂政策。視您的操作計劃而定,您可能需要其他一或多個政策所呈現的許可。

- 政策:

AmazonSSMDirectoryServiceAccess -

唯有在您計劃將 Windows Server 的 Amazon EC2 執行個體加入 Microsoft AD 目錄時,才需要這項政策。

此 AWS 受管政策可讓 SSM Agent 代表您存取 AWS Directory Service,以請求透過受管執行個體加入網域。如需詳細資訊,請參閱《AWS Directory Service 管理指南》中的無縫加入 Windows EC2 執行個體。

- 政策:

CloudWatchAgentServerPolicy -

唯有在您計劃在執行個體上安裝並執行 CloudWatch 代理程式,以讀取執行個體上的指標和日誌資料,並將其寫入 Amazon CloudWatch 時,才需要這項政策。這可協助您監控、分析,以及快速回應問題或 AWS 資源的變更。

唯有在您將使用諸如 Amazon EventBridge 或 Amazon CloudWatch Logs 等功能時,由預設主機管理組態建立的預設 IAM 角色或執行個體設定檔才需要此政策。(您也可以建立更嚴格的政策,例如,限制特定 CloudWatch Logs 日誌串流的寫入存取)。

注意

使用 EventBridge 和 CloudWatch Logs 功能為選用。然後,如果您已決定使用,則建議在 Systems Manager 組態程序開始時進行設定。如需詳細資訊,請參閱《Amazon EventBridge 使用者指南》和《Amazon CloudWatch Logs 使用者指南》。

若要建立提供對 Systems Manager 其他工具存取權的 IAM 政策,請參閱下列資源:

將 Systems Manager 執行個體設定檔連接至執行個體 (主控台)

下列程序說明如何使用 Amazon EC2 主控台,將 IAM 執行個體設定檔連接至 Amazon EC2 執行個體。

請登入 AWS Management Console,並在 https://console.aws.amazon.com/ec2/

開啟 Amazon EC2 主控台。 -

在導覽窗格的 Instances (執行個體) 下方,選擇 Instances (執行個體)。

-

導覽並從清單選擇您的 EC2 執行個體。

-

在 Actions (動作) 選單中,選擇 Security (安全性),然後選擇 Modify IAM role (修改 IAM 角色)。

-

針對 IAM role (IAM 角色),選取您使用EC2 執行個體許可的替代組態中程序所建立的執行個體設定檔。

-

選擇 Update IAM role (更新 IAM 角色)。

如需有關將 IAM 角色連接至執行個體的詳細資訊,請根據您所選的作業系統類型,選擇下列其中一項:

-

《Amazon EC2 使用者指南》中的 Attach an IAM role to an instance

-

《Amazon EC2 使用者指南》中的 Attach an IAM role to an instance

繼續進行使用適用於 Systems Manager 的 VPC 端點來改善 EC2 執行個體的安全性。