本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

搭配 使用混合後量子金鑰交換 AWS Transfer Family

AWS Transfer Family 支援 Secure Shell (SSH) 通訊協定的混合後量子金鑰建立選項。需要後量子金鑰建立,因為已經可以記錄網路流量,並儲存它以供未來由稱為store-now-harvest-later攻擊的量子電腦進行解密。

當您連線至 Transfer Family 時,您可以使用此選項,以安全傳輸進出 Amazon Simple Storage Service (Amazon S3) 儲存體或 Amazon Elastic File System (Amazon) 的檔案EFS。中的後量子混合金鑰建立會SSH引入後量子金鑰建立機制,此機制會與傳統金鑰交換演算法搭配使用。SSH 使用傳統密碼套件建立的金鑰可安全使用目前的技術進行暴力攻擊。不過,未來大規模量子運算出現後,傳統加密並不預期會保持安全。

如果您的組織依賴透過 Transfer Family 連線傳遞的資料的長期機密性,您應該考慮在大規模的量子電腦可供使用之前遷移到量子後密碼編譯的計劃。

為了保護今天加密的資料免受潛在的未來攻擊, AWS 正與密碼編譯社群一起參與開發 quantum 抗性或 quantum 後演算法。我們已在 Transfer Family 中實作混合後量子金鑰交換密碼套件,這些套件結合了傳統元素和後量子元素。

這些混合密碼套件可在大多數區域中用於生產工作負載 AWS 。不過,由於混合密碼套件的效能特性和頻寬需求與傳統金鑰交換機制不同,我們建議您在 Transfer Family 連線上測試這些套件。

在 Post-Quantum 密碼編譯安全部落格文章中進一步了解量子後密碼編譯

內容

關於 中的量子後混合金鑰交換 SSH

Transfer Family 支援量子後混合金鑰交換密碼套件,其同時使用傳統橢圓曲線 Diffie-Hellman (ECDH)

用戶端和伺服器仍會進行ECDH金鑰交換。此外,伺服器會封裝用戶端後量子KEM公有金鑰的後量共用秘密,該金鑰會在用戶端的SSH金鑰交換訊息中公告。此策略結合了傳統金鑰交換的高度保證,以及建議的後量子金鑰交換的安全性,有助於確保只要無法破壞 ECDH或後量子共用秘密,交握都會受到保護。

量子後混合金鑰建立如何在 Transfer Family 中運作

AWS 最近宣布支援 中SFTP檔案傳輸中的後量子金鑰交換 AWS Transfer Family。Transfer Family business-to-business使用 SFTP 和其他通訊協定安全地擴展至 AWS 儲存服務的檔案傳輸。SFTP 是檔案傳輸通訊協定 (FTP) 更安全的版本,可透過 執行SSH。Transfer Family 的後量化金鑰交換支援提高透過 進行資料傳輸的安全標準SFTP。

Transfer Family 中的後量子混合金鑰交換SFTP支援包括結合後量子演算法 Kyber-512, Kyber-768 和 Kyber-1024,以及ECDH超過 P256, P384, P521 或 Curve25519 曲線。下列對應的SSH金鑰交換方法會在後量子混合SSH金鑰交換草稿

-

ecdh-nistp256-kyber-512r3-sha256-d00@openquantumsafe.org -

ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -

ecdh-nistp521-kyber-1024r3-sha512-d00@openquantumsafe.org -

x25519-kyber-512r3-sha256-d00@amazon.com

注意

這些新的金鑰交換方法可能會隨著草稿朝向標準化發展,或當 核准 Kyber NIST 演算法時而變更。

為什麼選擇 Kyber?

AWS 致力於支援標準化且可互操作的演算法。Kyber 是第一個由 PostNIST-Quantum Cryptography 專案 為標準化選取的量子後

作為此承諾的一部分, AWS 已將提案草案提交至 IETF,以取得量子後密碼編譯,該密碼編譯將 Kyber 與 NIST核准的曲線結合,例如 的 P256SSH。為了協助增強客戶的安全性,在 SFTP中 AWS 實作 和 SSH 遵循該草案的後置金鑰交換。我們計劃支援未來的更新,直到我們的提案被 採用IETF並成為標準。

新的金鑰交換方法 (列於第 節量子後混合金鑰建立如何在 Transfer Family 中運作) 可能會隨著草稿朝向標準化發展,或當NIST核准 Kyber 演算法時變更。

注意

對於 TLS AWS KMS (請參閱TLS搭配 使用混合後量子)、 和 端點, 的量子後演算法支援目前可用於 中的量子後混合 AWS KMS金鑰交換。AWS Certificate Manager AWS Secrets Manager API

量子後混合SSH金鑰交換和密碼編譯要求 (FIPS 140)

對於需要FIPS合規的客戶,Transfer Family SSH會使用 140 認證的開放原始碼密碼編譯程式庫 AWS-LC,在 AWS FIPS 中提供 FIPS核准的密碼編譯。Transfer Family 中 TransferSecurityPolicy-PQ-SSH-FIPS-Experimental-2023-04 中支援的後量子混合金鑰交換方法根據 NIST的 SP 800-56Cr2 (第 2 節)

在 Transfer Family 中測試量子後混合金鑰交換

本節說明您測試量子後混合金鑰交換所採取的步驟。

-

遵循上述草擬規格中的指引,使用支援量子後混合金鑰交換的SFTP用戶端 (例如 設定支援量子後混合金鑰交換的SFTP用戶端)。

-

使用 Transfer Family 伺服器傳輸檔案。

在SFTP端點上啟用後量子混合金鑰交換

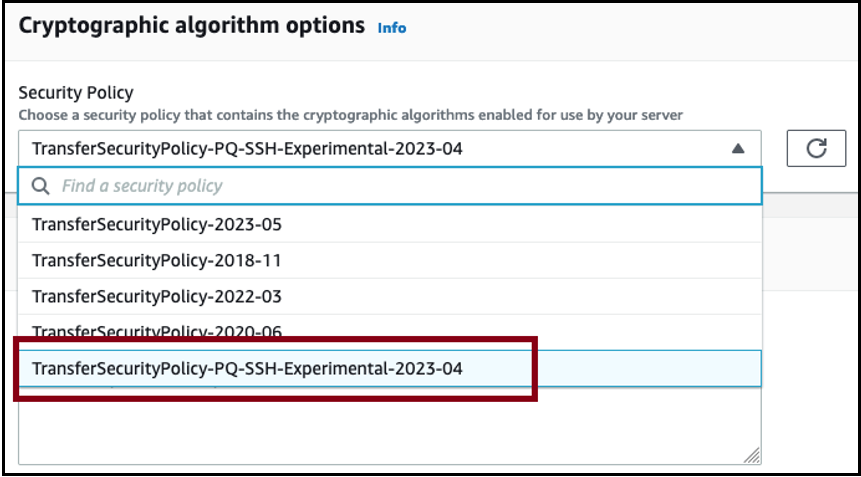

您可以在 Transfer Family 中建立新SFTP伺服器端點時選擇SSH政策,或編輯現有SFTP端點中的密碼編譯演算法選項。下列快照顯示您更新SSH政策的 AWS Management Console 範例。

支援後量子金鑰交換SSH的政策名稱為 TransferSecurityPolicy-PQ-SSH-Experimental-2023-04 和 TransferSecurityPolicy-PQ-SSHFIPS-Experimental-2023-04。如需 Transfer Family 政策的詳細資訊,請參閱 的安全政策 AWS Transfer Family。

設定支援量子後混合金鑰交換的SFTP用戶端

在 SFTP Transfer Family 端點中選取正確的後量值SSH政策後,您可以在 Transfer Family SFTP中實驗後量值。您可以遵循上述草擬規格中的指引,使用支援量子後混合金鑰交換的SFTP用戶端 (例如 OQS Open SSH

OQS OpenSSH 是 OpenSSH 的開放原始碼叉,它SSH使用 為 加入保護 quantum 密碼編譯liboqs。 liboqs 是實作 quantum 的開放原始碼 C 程式庫。OQS OpenSSH 和 liboqs是 Open Quantum Safe (OQS) 專案的一部分。

若要在 Transfer Family SFTP with OQS Open 中測試量子後混合金鑰交換SSH,您需要如專案的 所述建置 OQS OpenSSHREADMEs-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com),如下列命令所示。

./sftp -S ./ssh -v -o \ KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

在上一個命令中,使用您自己的資訊取代下列項目:

-

Replace (取代)

username_private_key_PEM_file使用SFTP使用者的私有金鑰PEM編碼檔案 -

Replace (取代)

username使用SFTP使用者名稱 -

Replace (取代)

server-id使用 Transfer Family 伺服器 ID -

Replace (取代)

region-id包含 Transfer Family 伺服器所在的實際區域

在 中確認量子後混合金鑰交換 SFTP

若要確認 SFTP與 Transfer Family 的SSH連線期間已使用後量子混合金鑰交換,請檢查用戶端輸出。或者,您可以使用封包擷取程式。如果您使用 Open Quantum Safe OpenSSH 用戶端,輸出看起來應該類似於以下內容 (為簡潔起見省略不相關的資訊):

$./sftp -S ./ssh -v -o KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_8.9-2022-01_p1, Open Quantum Safe 2022-08, OpenSSL 3.0.2 15 Mar 2022 debug1: Reading configuration data /home/lab/openssh/oqs-test/tmp/ssh_config debug1: Authenticator provider $SSH_SK_PROVIDER did not resolve; disabling debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xx.yy.zz..12] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_8.9-2022-01_ debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /home/lab/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to AWS.Tranfer.PQ.SFTP.test-endpoint.aws.com ([xx.yy.zz..12]:22) using "publickey".s debug1: channel 0: new [client-session] [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

輸出顯示用戶端交涉是使用後量混合ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org方法進行,並成功建立SFTP工作階段。