本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

將 Windows Server 設定為 AWS Site-to-Site VPN 客戶閘道裝置

您可以將執行 Windows Server 的伺服器設定為 VPC 的客戶閘道裝置。無論您是在 VPC 的 EC2 執行個體或自己的伺服器上執行 Windows Server,均請使用下列程序。下列程序適用於 Windows Server 2012 R2 及更新版本。

目錄

設定您的 Windows 執行個體

如果您要在從 Windows AMI 啟動的 EC2 執行個體上設定 Windows Server,請執行下列動作:

-

停用執行個體的來源/目標檢查:

-

前往 https://console.aws.amazon.com/ec2/

開啟 Amazon EC2 主控台。 -

選取您的 Windows 執行個體,然後選擇 Actions (動作)、Networking (聯網)、Change source/destination check (變更來源/目的地檢查)。選擇 Stop (停止),然後選擇 Save (儲存)。

-

-

更新您的轉接器設定,以便路由其他執行個體的流量:

-

連接至 Windows 執行個體。如需詳細資訊,請參閱連線至您的 Windows 執行個體。

-

開啟控制台面板,然後啟動裝置管理員。

-

展開 Network adapters (網路轉接器) 節點。

-

選取網路界面卡 (視執行個體類型而定,這可能是 Amazon Elastic Network Adapter 或 Intel 82599 虛擬功能),然後選擇 Action (動作)、Properties (屬性)。

-

在 Advanced (進階) 標籤上,停用 IPv4 Checksum Offload (IPv4 檢查總和卸載)、TCP Checksum Offload (IPv4) (TCP 檢查總和卸載 (IPv4)) 和 UDP Checksum Offload (IPv4) (UDP 檢查總和卸載 (IPv4)) 屬性,然後選擇 OK (確定)。

-

-

將彈性 IP 地址配置給您的帳戶,然後將其與執行個體建立關聯。如需詳細資訊,請參閱《Amazon EC2 使用者指南》中的彈性 IP 地址。請記下此地址:建立客戶閘道時需要此地址。

-

確定執行個體的安全群組規則允許傳出 IPsec 流量。依預設,安全群組允許所有傳出流量。但若安全群組的傳出規則已修改其原始狀態,您即必須為 IPsec 流量建立下列傳出自訂通訊協定規則:IP 通訊協定 50、IP 通訊協定 51 和 UDP 500。

記下 Windows 執行個體所在網路的 CIDR 範圍,例如 172.31.0.0/16。

步驟 1:建立 VPN 連接與設定您的 VPC

若要從 VPC 建立 VPN 連線,請執行下列動作:

-

建立虛擬私有閘道並將其連接至您的 VPC。如需詳細資訊,請參閱建立虛擬私有閘道。

-

建立 VPN 連線和新的客戶閘道。針對客戶閘道,請指定 Windows Server 的公有 IP 地址。對於 VPN 連線,請選擇靜態路由,然後輸入 Windows Server 所在網路的 CIDR 範圍,例如

172.31.0.0/16。如需詳細資訊,請參閱步驟 5:建立 VPN 連接。

建立 VPN 連線之後,請將 VPC 設定為透過 VPN 連線啟用通訊。

設定您的 VPC

-

在您的 VPC 中建立私有子網路 (如尚未有),以啟動與 Windows Server 通訊的執行個體。如需詳細資訊,請參閱在您的 VPC 中建立子網路。

注意

私有子網路是沒有網際網路閘道路由的子網路。下個項目會介紹此子網路的路由。

-

更新 VPN 連接的路由表:

-

將路由新增至以虛擬私有閘道為目標,且以 Windows Server 網路 (CIDR 範圍) 為目的地的私有子網路路由表。如需詳細資訊,請參閱《Amazon VPC 使用者指南》中的從路由表新增和移除路由。

-

啟用虛擬私有閘道路由傳播。如需詳細資訊,請參閱(虛擬私有閘道) 在路由表中啟用路由傳播。

-

-

為您的執行個體建立安全群組,允許您 VPC 和網路之間的通訊:

-

新增允許傳入 RDP 或從您網路存取 SSH 的規則。這可讓您從您的網路連線到 VPC 中的執行個體。例如,若要允許您網路中的電腦存取您 VPC 中的 Linux 執行個體,請建立 SSH 類型、來源設為您網路 CIDR 範圍的傳入規則,例如

172.31.0.0/16。如需詳細資訊,請參閱 Amazon VPC 使用者指南中的 VPC 安全群組規則。 -

新增允許從您網路存取傳入 ICMP 的規則。這可讓您從 Windows Server ping 您 VPC 中的執行個體,藉以測試您的 VPN 連線。

-

步驟 2:下載 VPN 連接的組態檔案

您可以使用 Amazon VPC 主控台下載 VPN 連線的 Windows Server 組態檔案。

下載組態檔

-

在 https://console.aws.amazon.com/vpc/

開啟 Amazon VPC 主控台。 -

在導覽窗格中,選擇 Site-to-Site VPN Connections (Site-to-Site VPN 連接)。

-

選取您的 VPN 連接,並選擇 Download Configuration (下載組態)。

-

選取 Microsoft 為開發廠商、Windows Server 為平台,以及 2012 R2 為軟體。選擇 Download (下載)。您可以開啟或儲存檔案。

組態檔案包含類似下列範例的資訊區段。您會看到此資訊顯示兩次,每個通道一次。

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

您在建立 VPN 連接時為客戶閘道指定的 IP 地址。

Remote Tunnel Endpoint-

虛擬私有閘道的兩個 IP 地址之一,其終止連接 AWS 端的 VPN 連接。

Endpoint 1-

您在建立 VPN 連接時,指定為靜態路由的 IP 字首。這些是您網路中可以使用 VPN 連接存取 VPC 的 IP 地址。

Endpoint 2-

連接到虛擬私有閘道之 VPC 的 IP 地址範圍 (CIDR 區塊) (例如 10.0.0.0/16)。

Preshared key-

在

Local Tunnel Endpoint和Remote Tunnel Endpoint之間用來建立 IPsec VPN 連接的預先共享金鑰。

我們建議您將兩個通道設定為 VPN 連接的一部分。每個通道都會連接到 VPN 連接 Amazon 端的個別 VPN 集中器。雖然一次只有一個通道啟動,但如果第一個通道故障,第二個通道會自動自行建立。具有備援通道可確保裝置故障時的持續可用性。因為一次只能使用一個通道,所以 Amazon VPC 主控台會指出一個通道已關閉。這是預期的行為,所以您不需要執行任何動作。

設定兩個通道後,如果裝置在其中發生故障 AWS,您的 VPN 連接會在幾分鐘內自動容錯移轉至虛擬私有閘道的第二個通道。當您設定客戶閘道裝置時,設定兩個通道很重要。

注意

會不時在虛擬私有閘道上執行 AWS 例行維護。此維護會暫時停用您 VPN 連接兩個通道的其中之一一段時間。當我們執行維護作業時,您的 VPN 連接會自動容錯移轉到第二個通道。

網際網路金鑰交換 (IKE) 和 IPsec 安全關聯 (SA) 的其他相關資訊會顯示在已下載的組態檔中。

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

IKE SA 的加密和身分驗證演算法。這些是 VPN 連線的建議設定,同時是 Windows Server IPsec VPN 連線的預設設定。

MainModeKeyLifetime-

IKE SA 金鑰生命週期。 這是 VPN 連線的建議設定,同時是 Windows Server IPsec VPN 連線的預設設定。

QuickModeSecMethods-

IPsec SA 的加密和身分驗證演算法。這些是 VPN 連線的建議設定,同時是 Windows Server IPsec VPN 連線的預設設定。

QuickModePFS-

我們建議您在 IPsec 工作階段使用主金鑰完美遠期保密 (PFS)。

步驟 3:設定 Windows Server

在您設定 VPN 通道之前,您必須在 Windows Server 上安裝及設定路由及遠端存取服務。這可讓遠端使用者存取您網路上的資源。

安裝路由及遠端存取服務

-

登入您的 Windows Server。

-

前往開始選單,然後選擇伺服器管理員。

-

安裝路由及遠端存取服務:

-

從管理選單選擇新增角色及功能。

-

在 Before You Begin (開始之前) 頁面上,確認您的伺服器符合事前準備,然後選擇 Next (下一步)。

-

選擇 Role-based or feature-based installation (角色型或功能型安裝),然後選擇 Next (下一步)。

-

選擇 Select a server from the server pool (從伺服器集區選取伺服器),選取您的 Windows Server,然後選擇 Next (下一步)。

-

在清單中選取 Network Policy and Access Services (網路政策和存取服務)。在顯示的對話方塊中,選擇 Add Features (新增功能),確認這些是此角色所需要的功能。

-

在相同的清單中,選擇 Remote Access (遠端存取)、下一步。

-

在選取功能頁面上,選擇下一步。

-

在 Network Policy and Access Services (網路政策和存取服務) 頁面上,選擇 Next (下一步)。

-

在遠端存取頁面上,選擇下一步。在下一個頁面上,選取 DirectAccess and VPN (RAS) (DirectAccess 和 VPN (RAS))。在顯示的對話方塊中,選擇 Add Features (新增功能),確認這些是此角色服務所需要的功能。在相同的清單中,選取 Routing (路由),然後選擇 Next (下一步)。

-

在 Web Server Role (IIS) (Web 伺服器角色 (IIS)) 頁面上,選擇 Next (下一步)。保留預設選項,然後選擇 Next (下一步)。

-

選擇 Install (安裝)。完成安裝時,請選擇 Close (關閉)。

-

設定及啟用路由及遠端存取伺服器

-

在儀表板上,選擇 Notifications (通知) (標記圖示)。應有完成部署後組態的任務。選擇 Open the Getting Started Wizard (開啟入門精靈) 連結。

-

選擇 Deploy VPN only (僅部署 VPN)。

-

在 Routing and Remote Access (路由及遠端存取) 對話方塊中,選擇伺服器名稱,然後選擇 Action (動作),再選取 Configure and Enable Routing and Remote Access (設定及啟用路由及遠端存取)。

-

在 Routing and Remote Access Server Setup Wizard (路由及遠端存取伺服器設定精靈) 中,在第一個頁面上,按一下 Next (下一步)。

-

在 Configuration (組態) 頁面上,選擇自訂設定、下一步。

-

選擇 LAN routing (LAN 路由)、Next (下一步)、Finish (完成)。

-

當 Routing and Remote Access (路由及遠端存取) 對話方塊顯示提示時,請選擇 Start service (啟動服務)。

步驟 4:設定 VPN 通道

您可以執行包含在已下載組態檔中的 netsh 指令碼,或使用 Windows Server 使用者界面來設定 VPN 通道。

重要

我們建議您為 IPsec 工作階段使用主金鑰完美轉送私密 (PFS)。如果您選擇執行 netsh 指令碼,它包含一個參數來啟用 PFS (qmpfs=dhgroup2)。您不能使用 Windows 使用者界面啟用 PFS,您必須使用命令列予以啟用。

選項 1:執行 netsh 指令碼

從下載的組態檔複製 netsh 指令碼,然後替換變數。下列為範例指令碼。

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

Name (名稱):您可以使用您選擇的名稱取代建議的名稱 (vgw-1a2b3c4d Tunnel 1)。

LocalTunnelEndpoint:輸入您網路 Windows Server 的私有 IP 地址。

Endpoint1:您 Windows Server 所在之網路的 CIDR 區塊,例如 172.31.0.0/16。使用雙引號 (") 括住此值。

Endpoint2:您 VPC 的 CIDR 區塊或您 VPC 的子網路,例如 10.0.0.0/16。使用雙引號 (") 括住此值。

在您 Windows Server 的命令提示視窗中執行更新過的指令碼。(^ 可讓您剪下並貼上命令列的換行文字。) 若要設定此 VPN 連接的第二個 VPN 通道,請使用組態檔中第二個 netsh 指令碼重複此程序。

完成時,請前往 設定 Windows 防火牆。

如需 netsh 參數的詳細資訊,請參閱 Microsoft TechNet Library 中的 Netsh AdvFirewall Consec 命令

選項 2:使用 Windows Server 使用者界面

您也可以使用 Windows Server 使用者界面來設定 VPN 通道。

重要

您不能使用 Windows Server 使用者界面啟用主金鑰完整轉寄密碼 (PFS)。您必須如啟用主金鑰完美轉送私密中所述,使用命令列啟用 PFS。

設定 VPN 通道的安全規則

在本節中,您要在您的 Windows Server 上設定安全規則,以建立 VPN 通道。

設定 VPN 通道的安全規則

-

開啟 Server Manager (伺服器管理員),選擇 Tools (工具),然後選取 Windows Defender Firewall with Advanced Security (具有進階安全性的 Windows Defender Firewall)。

-

選取 Connection Security Rules (連線安全規則)、選擇 Action (動作) 然後 New Rule (新增規則)。

-

在 New Connection Security Rule (新增連線安全規則) 精靈中,在 Rule Type (規則類型) 頁面上,選擇 Tunnel (通道),再選擇 Next (下一步)。

-

在 Tunnel Type (通道類型) 頁面上,在 What type of tunnel would you like to create (您要建立的通道類型) 下,選擇 Custom configuration (自訂組態)。在 Would you like to exempt IPsec-protected connections from this tunnel (您要從此通道排除 IPsec 保護的連線嗎) 下,保持選取預設值 (No. Send all network traffic that matches this connection security rule through the tunnel (不,透過通道傳送符合此連線安全規則的所有網路流量)),然後選擇 Next (下一步)。

-

在需求頁面上,選擇需要對傳入連線進行身分驗證。請勿為傳出連線建立通道,然後選擇下一步。

-

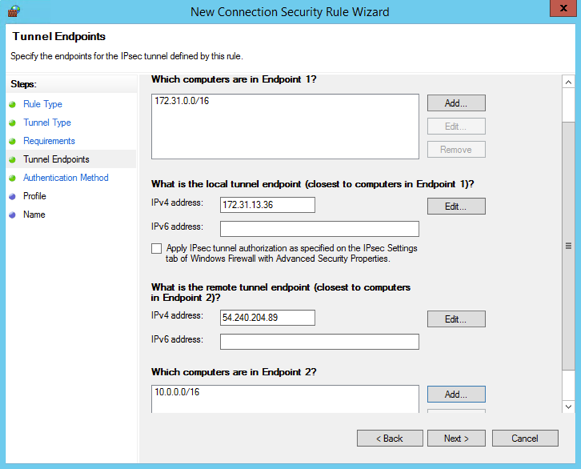

在 通道端點頁面上,在哪些電腦是在端點 1 下,選擇新增。輸入您網路的 CIDR 範圍 (位於 Windows Server 客戶閘道裝置後方,例如

172.31.0.0/16),然後選擇確定。此範圍可包括您客戶閘道裝置的 IP 地址。 -

在 What is the local tunnel endpoint (closest to computer in Endpoint 1) (什麼是本機通道端點 (最接近端點 1 中的電腦)) 下,選擇 Edit (編輯)。在 IPv4 address (IPv4 地址) 欄位中,輸入您 Windows Server 的私有 IP 地址,然後選擇 OK (確定)。

-

在 What is the remote tunnel endpoint (closest to computers in Endpoint 2) (什麼是遠端通道端點 (最接近端點 2 中的電腦)) 下,選擇 Edit (編輯)。在 IPv4 address (IPv4 地址) 欄位中,輸入組態檔通道 1 的虛擬私有閘道 IP 地址 (請參閱

Remote Tunnel Endpoint),然後選擇 OK (確定)。重要

如果您要對通道 2 重複此程序,請務必選取通道 2 的端點。

-

在 Which computers are in Endpoint 2 (端點 2 下的電腦) 下,選擇 Add (新增)。在 This IP address or subnet field (此 IP 地址或子網路欄位) 中,輸入您 VPC 的 CIDR 區塊,然後選擇 OK (確定)。

重要

您必須在對話方塊中捲動至 Which computers are in Endpoint 2 (端點 2 下有哪些電腦)。完成此步驟前不要選擇 Next (下一步),否則無法連線到您的伺服器。

-

確認您指定的所有設定皆正確無誤,然後選擇下一步。

-

在驗證方法頁面上,選取進階,然後選擇自訂。

-

在 First authentication methods (第一個身分驗證方法) 下,選擇 Add (新增)。

-

選取預先共用金鑰,輸入組態檔案的預先共用金鑰值,然後選擇確定。

重要

如果您要對通道 2 重複此程序,請務必選取通道 2 的預先共享金鑰。

-

確定未選取 First authentication is optional (第一個身分驗證為選用),然後選擇 OK (確定)。

-

選擇下一步。

-

在設定檔頁面上,全部選取下列三個核取方塊:網域、Private (私有) 和 Public (公有)。選擇下一步。

-

在 Name (名稱) 頁面上,輸入您連線規則的名稱 (例如

VPN to Tunnel 1),然後選擇 Finish (完成)。

重複上述程序,指定組態檔案的通道 2 資料。

完成之後,您的 VPN 連接就會設定兩個通道。

確認通道組態

確認通道組態

-

開啟 Server Manager (伺服器管理員),選擇 Tools (工具),選取 Windows Firewall with Advanced Security (具有進階安全性的 Windows 防火牆),然後選取 Connection Security Rules (連線安全規則)。

-

為兩個通道驗證下列項目:

-

Enabled (已啟用) 為

Yes -

Endpoint 1 (端點 1) 是您網路的 CIDR 區塊

-

Endpoint 2 (端點 2) 是您 VPC 的 CIDR 區塊

-

Authentication mode (身分驗證模式) 為

Require inbound and clear outbound -

Authentication method (身分驗證方法) 為

Custom -

Endpoint 1 port (端點 1 連接埠) 為

Any -

Endpoint 2 port (端點 2 連接埠) 為

Any -

Protocol (通訊協定) 為

Any

-

-

選取第一條規則,然後選擇 Properties (屬性)。

-

在Authentication (身分驗證) 索引標籤的 Method (方法) 下,選擇 Customize (自訂)。確認 First authentication methods (第一個身分驗證方法)包含通道組態檔案中的正確預先共用金鑰,然後選擇 OK (確定)。

-

在 Advanced (進階) 標籤上,確認全選 Domain (網域)、Private (私有) 和 Public (公有)。

-

在 IPsec tunneling (IPsec 通道) 下,選擇 Customize (自訂)。確認下列 IPsec 通道設定,然後選擇 OK (確定),再選擇一次 OK (確定) 關閉對話方塊。

-

已選取 Use IPsec tunneling (使用 IPsec 通道)。

-

Local tunnel endpoint (closest to Endpoint 1) (本機通道端點 (最接近端點 1)) 包含您 Windows Server 的 IP 地址。如果您的客戶閘道裝置是 EC2 執行個體,此即為執行個體的私有 IP 地址。

-

Remote tunnel endpoint (closest to Endpoint 2) (遠端通道端點 (最接近端點 2)) 包含此通道的虛擬私有閘道 IP 地址。

-

-

開啟您第二個通道的 properties (屬性)。為此通道重複步驟 4 到 7。

啟用主金鑰完美轉送私密

您可以使用命令列啟用主金鑰完美轉送私密。您不能使用使用者界面啟用此功能。

啟用主金鑰完美轉送私密

-

在您的 Windows Server 中,開啟新的命令提示視窗。

-

輸入下列命令,以您命名的第一條連線規則名稱取代

rule_name。netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

對第二個通道重複步驟 2,這次以您命名的第二條連線規則名稱取代

rule_name。

設定 Windows 防火牆

在您伺服器上設定安全規則後,設定一些基本的 IPsec 設定以使用虛擬私有閘道。

設定 Windows 防火牆

-

開啟 Server Manager (伺服器管理員),選擇 Tools (工具),然後選取 Windows Defender Firewall with Advanced Security (具有進階安全性的 Windows Defender Firewall),再選擇 Properties (屬性)。

-

在 IPsec Settings (IPsec 設定) 標籤上,在 IPsec exemptions (IPsec 排除) 下,確認 Exempt ICMP from IPsec (從 IPsec 排除 ICMP) 為 No (default) (否 (預設值))。確認 IPsec tunnel authorization (IPsec 通道授權) 為 None (無)。

-

在 IPsec defaults (IPsec 預設值) 下,選擇 Customize (自訂)。

-

在 Key exchange (Main Mode) (金鑰交換 (主要模式)) 下,選取 Advanced (進階),然後選擇 Customize (自訂)。

-

在自訂進階金鑰交換設定的安全性方法下,確認第一個項目使用下列預設值:

-

完整性:SHA-1

-

加密:AES-CBC 128

-

金鑰交換演算法:Diffie-Hellman 群組 2

-

在 Key lifetimes (金鑰生命週期) 下,確認 Minutes (分鐘) 為

480且 Sessions (工作階段) 為0。

這些設定會對應到組態檔案中的這些項目。

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

在 Key exchange options (金鑰交換選項) 下,選取 Use Diffie-Hellman for enhanced security (使用 Diffie-Hellman 增強安全),然後選擇 OK (確定)。

-

在 Data protection (Quick Mode) (資料保護 (快速模式)) 下,選取 Advanced (進階),再選擇 Customize (自訂)。

-

選取 Require encryption for all connection security rules that use these settings (所有使用這些設定的連線安全規則需要加密)。

-

在 Data integrity and encryption (資料完整性和加密) 下,保留預設值:

-

通訊協定:ESP

-

完整性:SHA-1

-

加密:AES-CBC 128

-

生命週期:60 分鐘

這些值會對應到組態檔中的以下項目。

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

選擇 OK (確定) 傳回 Customize IPsec Settings (自訂 IPsec 設定) 對話方塊,再選擇 OK (確定) 儲存組態。

步驟 5:啟用無效閘道偵測

接下來,設定 TCP 偵測閘道何時不可用。修改下列登錄機碼即可執行此作業:HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters。完成前面各節前請不要執行此步驟。變更登錄機碼後,您即必須重新啟動伺服器。

啟用無效閘道偵測

-

從您的 Windows Server 啟動命令提示或 PowerShell 工作階段,然後輸入 regedit 啟動登錄編輯器。

-

依續展開 HKEY_LOCAL_MACHINE、SYSTEM、CurrentControlSet、Services (服務)、Tcpip 及 Parameters (參數)。

-

從 Edit (編輯) 選單,選取 New (新增),然後選取 DWORD (32-bit) Value (DWORD (32 位元) 值)。

-

輸入名稱 EnableDeadGWDetect。

-

選取 EnableDeadGWDetect,然後選擇編輯、修改。

-

在 Value data (值資料) 中,輸入 1,然後選擇 OK (確定)。

-

關閉登錄編輯器並重新開機伺服器。

如需詳細資訊,請參閱 Microsoft TechNet Library 中的 EnableDeadGWDetect

步驟 6:測試 VPN 連接

若要測試 VPN 連接是否正確運作,請在您的 VPC 中啟動執行個體,確定沒有網際網路連線。在啟動執行個體之後,從您的 Windows Server ping 它的私有 IP 地址。當從客戶閘道裝置產生流量時,VPN 通道就會出現。因此,ping 命令也會起始 VPN 連接。

如需測試 VPN 連接的步驟,請參閱測試 AWS Site-to-Site VPN 連線。

如果 ping 命令失敗,請檢查下列資訊:

-

確定您已設定安全群組規則,允許您 VPC 執行個體的 ICMP。如果您的 Windows Server 是 EC2 執行個體,請確其安全群組的傳出規則允許 IPsec 流量。如需詳細資訊,請參閱設定您的 Windows 執行個體。

-

確定您要 ping 的執行個體作業系統設定為會回應 ICMP。建議您使用 Amazon Linux AMI。

-

如果您要 ping 的執行個體是 Windows 執行個體,請連線到執行個體並在 Windows 防火牆上啟用傳入 ICMPv4。

-

確定您已為您的 VPC 或子網路正確設定路由表。如需詳細資訊,請參閱 步驟 1:建立 VPN 連接與設定您的 VPC。

-

如果您的客戶閘道裝置是 EC2 執行個體,請確定您已停用此執行個體的來源/目的地檢查。如需詳細資訊,請參閱設定您的 Windows 執行個體。

在 Amazon VPC 主控台的 VPN Connections (VPN 連接) 頁面中,選取您的 VPN 連接。第一個通道為 UP (啟動) 狀態。第二個通道應已設定,但除非第一個通道關閉,否則不會使用。建立加密通道需要一點時間。