我們已發布 Well-Architected Framework 的新版本。我們也將新的和更新的焦點新增至最佳實務與指引目錄。進一步了解

在 IAM 中為工作負載啟用 Trusted Advisor

注意

工作負載擁有者應在建立 Trusted Advisor 工作負載之前,為其帳戶啟用探索支援。選擇啟用探索支援可建立工作負載擁有者所需的角色。針對其他所有關聯帳戶採用下列步驟。

已啟用之工作負載的關聯帳戶擁有者,Trusted Advisor必須在 IAM 中建立角色,才能查看 AWS Well-Architected Tool 中的 Trusted Advisor 資訊。

在 IAM 中建立角色AWS WA Tool,以從 Trusted Advisor 取得資訊

-

在 https://console.aws.amazon.com/iam/

登入 AWS Management Console 並開啟 IAM 主控台。 -

在 IAM 主控台的導覽窗格中,選擇角色,然後選擇建立角色。

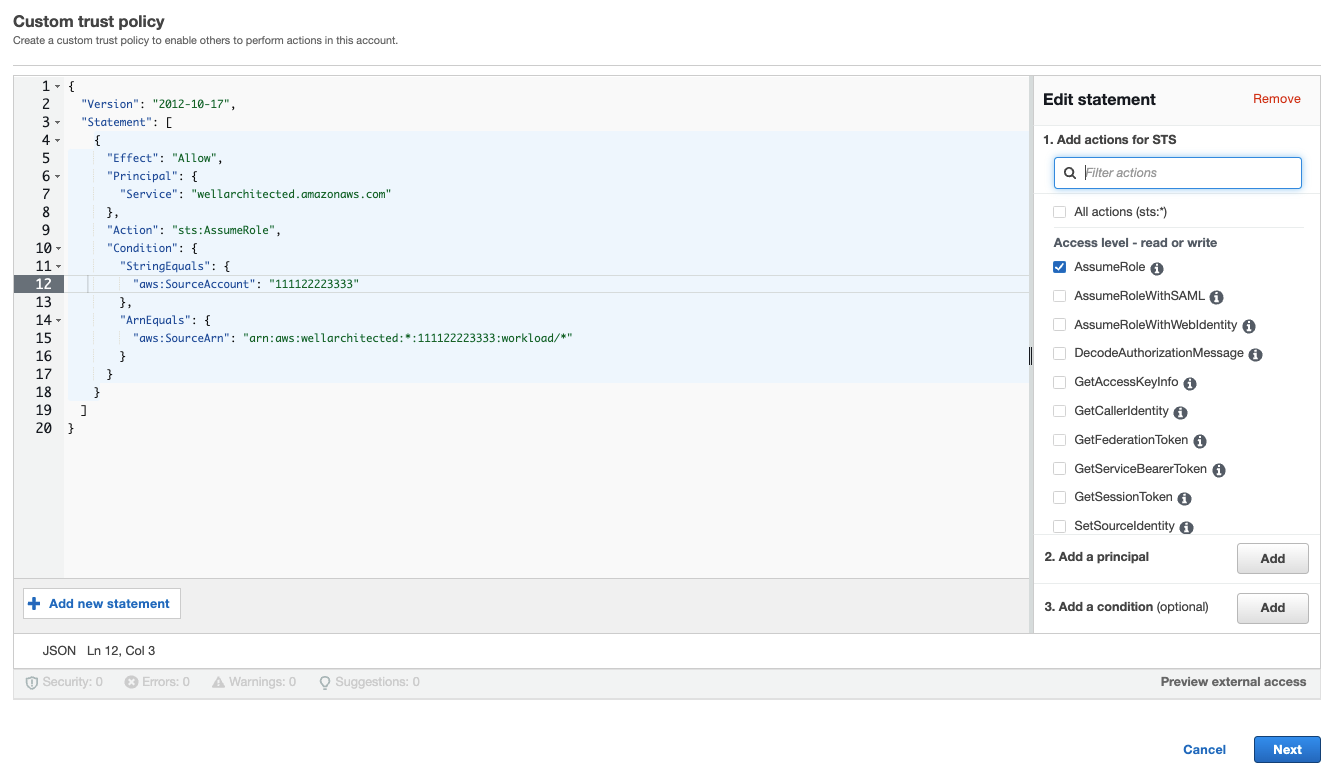

對於信任的實體類型,請選擇自訂信任政策。

-

複製下列自訂信任政策,並貼到 IAM 主控台的 JSON 欄位,如下圖所示。將

WORKLOAD_OWNER_ACCOUNT_ID

注意

先前自訂信任政策的條件區塊中的

aws:sourceArn是"arn:aws:wellarchitected:*:,這是一般條件,表示 AWS WA Tool 可針對所有工作負載擁有者的工作負載使用此角色。不過,可以將存取權縮減為特定工作負載 ARN,或一組工作負載 ARN。若要指定多個 ARN,請參閱下列信任政策範例。WORKLOAD_OWNER_ACCOUNT_ID:workload/*" 在新增許可頁面上,針對許可政策選擇建立政策,以提供從 Trusted Advisor 讀取資料的 AWS WA Tool 存取權。選取建立政策會開啟新視窗。

注意

此外,您可以選擇在角色建立期間略過建立許可,並在建立角色之後建立內嵌政策。在成功建立角色訊息中選擇檢視角色,然後從許可標籤的新增許可下拉式清單中,選擇建立內嵌政策。

複製下列許可政策,並貼到 JSON 欄位中。在

ResourceARN 中,將YOUR_ACCOUNT_ID*),然後選擇 Next:Tags。如需有關 ARN 格式的詳細資訊,請參閱《AWS 一般參考指南》中的 Amazon Resource Name (ARN)。

-

如果針對工作負載啟用 Trusted Advisor,且資源定義設定為 AppRegistry 或全部,則連接到工作負載的 AppRegistry 應用程式中擁有資源的所有帳戶,都必須將下列許可權新增至其 Trusted Advisor 角色的許可政策。

-

(選用) 新增標籤。選擇下一步:檢閱。

-

檢閱政策的準確性、為其提供名稱,並選擇建立政策。

-

在角色的新增許可頁面上,選取您剛建立的政策名稱,然後選取下一步。

-

輸入角色名稱,必須使用下列語法:

WellArchitectedRoleForTrustedAdvisor-,然後選擇建立角色。將WORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_ID您應該會在頁面頂端收到成功訊息,通知您已建立角色。

-

若要檢視角色和相關聯的許可政策,請在存取管理下的左側導覽窗格中選擇角色,並搜尋

WellArchitectedRoleForTrustedAdvisor-名稱。選取角色的名稱,確認許可和信任關係是否正確。WORKLOAD_OWNER_ACCOUNT_ID