本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

案例 4: AWS Microsoft AD 和內部部署的雙向傳遞信任

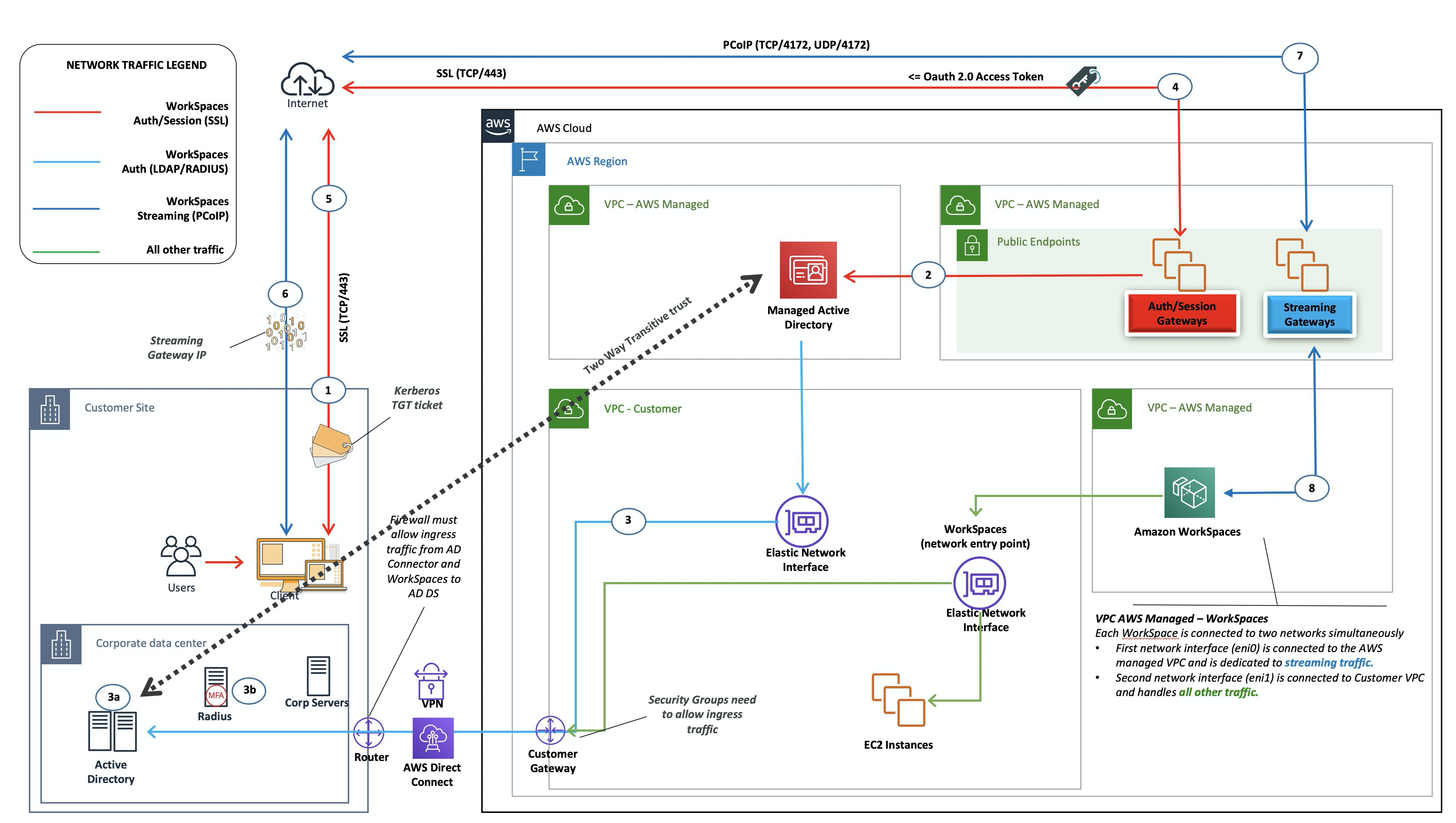

這個案例 (如下圖所示) 已在 AWS 雲端部署 AWS Managed AD,其具有對客戶內部部署 AD 的雙向傳遞信任。使用者和 WorkSpaces 在受管理 AD 中建立,並具有 AD 信任,可在內部部署環境中存取資源。

圖 9: AWS Microsoft AD 和內部部署的雙向傳遞信任

與案例 3 一樣,AD DS (Microsoft AD) 會部署到跨越兩個 AZ 的專用子網路中,讓 AD DS 在雲端中具有高度可用性。 AWS

此案例適用於希望擁有完全受控 AWS Directory Service (包括部署、修補、高可用性及監視其 AWS 雲端) 的客戶。這種情況也允許 WorkSpaces 用戶訪問其現有網絡上的 AD 加入資源。這個案例需要有網域信任。安全群組和防火牆規則必須允許兩個作用中目錄之間的通訊。

除了「 AWS Directory Service」的放置之外,上一個圖顯示了從使用者到工作區的流量,以及工作區與 AD 伺服器和 MFA 伺服器的互動方式。

此架構使用下列元件或建構。

AWS

-

Amazon VPC — 創建具有跨兩個 AZ 的至少四個私有子網的 Amazon VPC-兩個用於 AD DS Microsoft AD,兩個用於 AD Connector 或. WorkSpaces

-

DHCP 選項集 — 建立一個 Amazon VPC 端 DHCP 選項集。這可讓客戶定義指定的網域名稱和 DNS (Microsoft AD)。如需詳細資訊,請參閱 DHCP 選項集。

-

選用:Amazon 虛擬私有閘道 — 啟用透過 IPSec VPN 通道 (VPN) 或 AWS Direct Connect 連線與客戶擁有的網路進行通訊。用於存取內部部署後端系統。

-

AWS Directory Service — Microsoft AD 部署到一對專用的 VPC 子網路 (AD DS 受管理服務) 中。

-

Amazon EC2 — 客戶可選購 MFA 的半徑伺服器。

-

Amazon WorkSpaces — 部署到與 AD Connector 相同的私 WorkSpaces 有子網中。如需詳細資訊,請參閱本文件的 Active Directory:網站與服務一節。

客戶

-

網路連線 — 企業 VPN 或 AWS Direct Connect 端點。

-

終端使用者裝置 — 用於存取 Amazon 服務的企業或 BYOL 終端使用者裝置 (例如視窗、Mac、iPads、安卓平板電腦、零用戶端和 Chromebook)。 WorkSpaces 如需支援的裝置和 Web 瀏覽器,請參閱用戶端應用程式清單。

此解決方案需要連線至客戶內部部署資料中心,才能執行信任程序。如果使用 WorkSpaces者正在使用內部部署網路上的資源,則需要考慮延遲和輸出資料傳輸費用。