本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

網路函數部署和組態

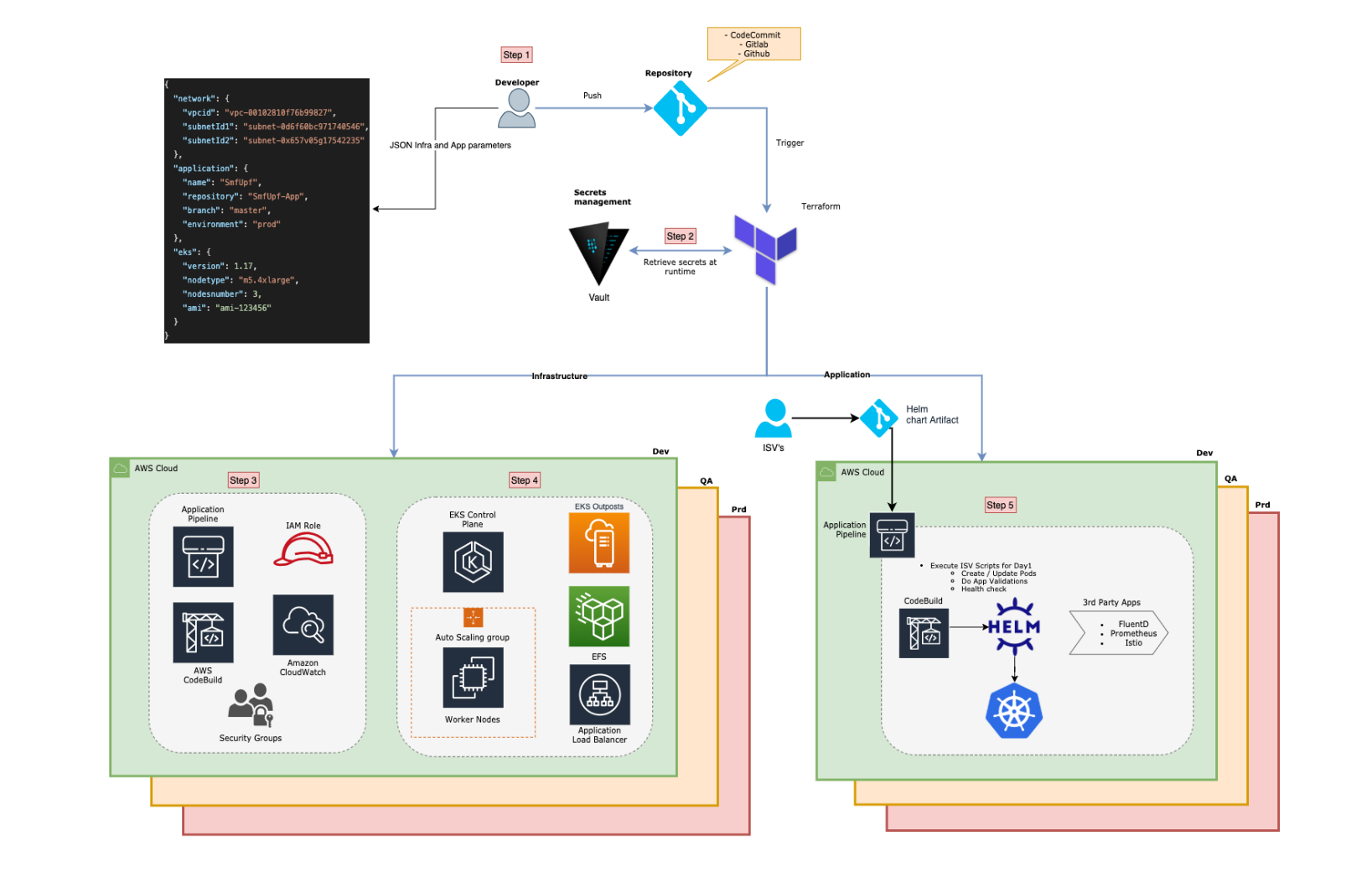

在上一個階段建立的管道可讓 ISVs 和提供者分散和最佳化網路函數的部署。管道已連線並接聽應用程式儲存庫中的變更,該變更是在上圖的步驟 1 中的 JSON 檔案中設定。

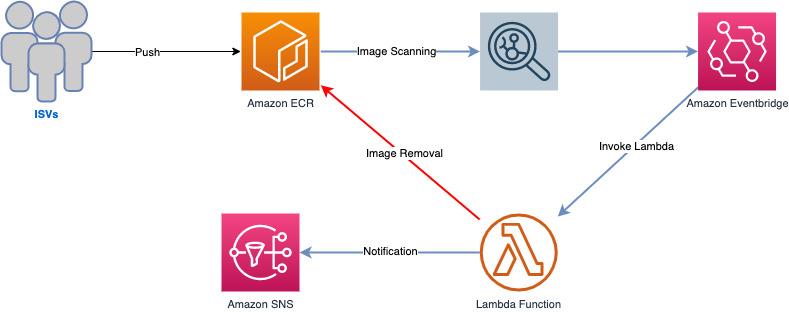

為了審查第三方發佈的映像,會部署和設定漏洞掃描解決方案,以協助識別容器映像中的軟體漏洞。掃描解決方案會自動檢查推送到 Amazon ECR

下圖示範 Image Vulnerability Scanning 解決方案的架構。

Image Vulnerability Scanning 解決方案的架構

應用程式管道可設定為在掃描結果後由映像中的變更觸發,或由儲存庫中的直接變更觸發。例如,建立新 Helm 映像時。

下列清單是建立/升級網路函數的序列,如下圖所示:

ISVs新映像發佈至 Amazon ECR。(如果影像獲得核准,則會觸發應用程式管道。

CodePipeline 從 Amazon ECR 提取新映像,並使用 CodeBuild 將映像部署到 Kubernetes。Helm 命令可用來升級網路函數。

部署映像後,即會觸發測試即服務 (TaS)。TaS 會驗證新的部署,並集中處理有關網路函數在壓力下效能的資料和指標。

日誌和指標會在 OpenSearch 和 Grafana 中收集和集中。也可以將 Datadog

可以協調網路資源的 MANO 也可以部署並與 解決方案整合。它使用收集的資料來採取自動化動作,例如網路分割和服務品質 (QoS) 自動擴展。

應用程式管道