Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Sous-réseaux de votre VPC

Un sous-réseau est une plage d'adresses IP dans votre VPC. Vous pouvez créer des ressources AWS, telles que des instances EC2, dans des sous-réseaux spécifiques.

Table des matières

Principes de base des sous-réseaux

Chaque sous-réseau doit résider entièrement dans une zone de disponibilité et ne peut pas s'étendre sur plusieurs zones. En lançant des ressources AWS dans des zones de disponibilité distinctes, vous pouvez protéger vos applications contre la défaillance d'une zone de disponibilité.

Table des matières

Plage d'adresses IP du sous-réseau

Lorsque vous créez un sous-réseau, vous spécifiez ses adresses IP, en fonction de la configuration du VPC :

-

IPv4 uniquement : le sous-réseau comporte un bloc d'adresse CIDR IPv4, mais ne comporte pas de bloc d'adresse CIDR IPv6. Les ressources d'un sous-réseau IPv4 uniquement doivent communiquer via IPv4.

-

Double pile : le sous-réseau comporte à la fois un bloc d'adresse CIDR IPv4 et un bloc d'adresse CIDR IPv6. Le VPC doit comporter à la fois un bloc d'adresse CIDR IPv4 et un bloc d'adresse CIDR IPv6. Les ressources d'un sous-réseau à double pile peuvent communiquer via IPv4 et IPv6.

-

IPv6 uniquement : le sous-réseau comporte un bloc d'adresse CIDR IPv6, mais ne comporte pas de bloc d'adresse CIDR IPv4. Le VPC doit avoir un bloc d'adresse CIDR IPv6. Les ressources d'un sous-réseau IPv6 uniquement doivent communiquer via IPv6.

Note

Les ressources des sous-réseaux IPv6 uniquement se voient attribuer des adresses locales de liaison

IPv4 à partir du bloc CIDR 169.254.0.0/16. Ces adresses sont utilisées pour communiquer avec les services VPC tels que le service de métadonnées d'instance (IMDS).

Pour de plus amples informations, veuillez consulter Adressage IP pour vos VPC et sous-réseaux.

Types de sous-réseaux

Le type de sous-réseau est déterminé par la façon dont vous configurez le routage pour vos sous-réseaux. Par exemple :

-

Sous-réseau public : le sous-réseau possède une route directe vers une passerelle Internet. Les ressources d'un sous-réseau public peuvent accéder à l'Internet public.

-

Sous-réseau privé : le sous-réseau ne comporte pas de route vers une passerelle Internet. Les ressources d'un sous-réseau privé nécessitent un périphérique NAT pour accéder à l'Internet public.

-

Sous-réseau VPN uniquement : le sous-réseau possède une route vers une connexion Site-to-Site VPN via une passerelle réseau privé virtuel. Le sous-réseau ne dispose pas d'un acheminement vers une passerelle Internet.

-

Sous-réseau isolé : le sous-réseau ne possède aucune route vers des destinations en dehors de son VPC. Les ressources d'un sous-réseau isolé ne peuvent accéder ou être accessibles que par d'autres ressources du même VPC.

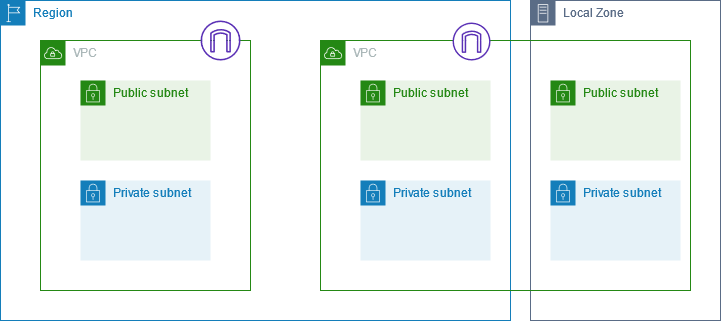

Diagramme de sous-réseau

Le diagramme suivant montre deux VPC dans une région. Chaque VPC possède des sous-réseaux publics et privés et une passerelle Internet. Vous pouvez éventuellement ajouter des sous-réseaux dans une zone locale, comme indiqué dans le diagramme. Une zone locale est un déploiement d'infrastructure AWS qui rapproche des services de calcul, de stockage et de base de données de vos utilisateurs finaux. Lorsque vous utilisez une zone locale, vos utilisateurs finaux peuvent exécuter des applications qui nécessitent des latences de l'ordre de la milliseconde. Pour plus d'informations, consultez Local ZonesAWS.

Routage des sous-réseaux

Chaque sous-réseau doit être associé à une table de routage, qui indique les routes autorisées pour le trafic sortant quittant le sous-réseau. Chaque sous-réseau que vous créez est automatiquement associé à la table de routage principale de votre VPC. Vous pouvez modifier cette association, mais aussi le contenu de la table de routage principale. Pour de plus amples informations, veuillez consulter Configuration des tables de routage.

Paramètres du sous-réseau

Tous les sous-réseaux disposent d'un attribut modifiable qui détermine si une interface réseau créée dans ce sous-réseau se voit attribuer une adresse IPv4 publique et, le cas échéant, une adresse IPv6. Cela inclut l'interface réseau principale (eth0) qui est créée pour une instance lorsque vous lancez une instance dans ce sous-réseau. Quel que soit l'attribut du sous-réseau, vous pouvez toujours remplacer ce paramètre pour une instance spécifique lors du lancement.

Après avoir créé un sous-réseau, vous pouvez modifier les paramètres suivants pour le sous-réseau :

Auto-assign IP settings (Paramètres d'attribution automatique des adresses IP) : vous permet de configurer les paramètres d'attribution automatique des adresses IP pour demander automatiquement une adresse IPv4 ou IPv6 publique pour une nouvelle interface réseau dans ce sous-réseau.

Resource-based Name (RBN) settings (Paramètres de nom basé sur les ressources [RBN]) : vous permet de spécifier le type de nom d'hôte pour les instances EC2 dans ce sous-réseau et de configurer la façon dont les requêtes d'enregistrement DNS A et AAAA sont traitées. Pour plus d'informations, consultez Types de nom d'hôte des instances Amazon EC2 dans le Guide de l'utilisateur des instances Amazon EC2 for Linux.

Sécurité des sous-réseaux

Pour la protection des ressources AWS, nous vous recommandons d'utiliser des sous-réseaux privés. Utilisez un hôte bastion ou un périphérique NAT pour fournir un accès Internet aux ressources, telles que les instances EC2, dans un sous-réseau privé.

AWS fournit des fonctionnalités que vous pouvez utiliser pour renforcer la sécurité des ressources de votre VPC. Les groupes de sécurité autorisent le trafic entrant et sortant des ressources associées, telles que les instances EC2. Listes ACL réseau : les listes ACL réseau autorisent ou refusent le trafic entrant et sortant au niveau du sous-réseau. Dans la plupart des cas, les groupes de sécurité peuvent répondre à vos besoins. Vous pouvez utiliser les ACL réseau si vous souhaitez ajouter une couche de sécurité supplémentaire. Pour de plus amples informations, veuillez consulter Comparer les groupes de sécurité et les listes ACL réseau.

Dans sa conception, chaque sous-réseau doit être associé à une liste ACL réseau. Chaque sous-réseau que vous créez est automatiquement associé à l'ACL réseau par défaut du VPC. L'ACL réseau par défaut permet tout le trafic entrant et sortant. Vous pouvez mettre à jour l'ACL réseau par défaut ou créer des ACL réseau personnalisées et les associer à vos sous-réseaux. Pour de plus amples informations, veuillez consulter Contrôle du trafic vers les sous-réseaux avec des listes ACL réseau.

Vous pouvez créer un journal de flux sur votre VPC ou sous-réseau pour capturer ces flux vers et en provenance des interfaces réseau dans votre VPC ou sous-réseau. Vous pouvez aussi créer un journal de flux sur une interface réseau individuelle. Pour de plus amples informations, veuillez consulter Journalisation du trafic IP à l'aide des journaux de flux VPC.