Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Credential Guard für Windows-Instances

Das AWS Nitro-System unterstützt Credential Guard für Amazon Elastic Compute Cloud (Amazon EC2) Windows-Instances. Credential Guard ist ein virtualisierungsbasiertes Windows-Sicherheitsfeature (VBS), die die Erstellung isolierter Umgebungen ermöglicht, um Sicherheitsressourcen wie Windows-Benutzeranmeldeinformationen und die Durchsetzung der Codeintegrität über den Windows-Kernelschutz hinaus zu schützen. Wenn Sie EC2 Windows-Instances ausführen, verwendet Credential Guard das AWS Nitro-System, um zu verhindern, dass Windows-Anmeldeinformationen aus dem Speicher des Betriebssystems extrahiert werden.

Inhalt

Voraussetzungen

Ihre Windows-Instance muss die folgenden Voraussetzungen erfüllen, um Credential Guard verwenden zu können.

- Amazon-Maschinenbilder (AMIs)

-

Das AMI muss vorkonfiguriert sein, um NitroTPM und UEFI Secure Boot zu aktivieren. Weitere Informationen zur unterstützten AMIs Version finden Sie unterAnforderungen für die Verwendung von NitroTPM mit Amazon-Instances EC2 .

- Speicherintegrität

-

Speicherintegrität, auch bekannt als Hypervisor-Protected Code Integrity (HVCI) oder Hypervisor Enforced Code Integrity, wird nicht unterstützt. Bevor Sie Credential Guard aktivieren, müssen Sie sicherstellen, dass dieses Feature deaktiviert ist. Weitere Informationen finden Sie unter Speicherintegrität deaktivieren.

- Instance-Typen

-

Die folgenden Instance-Typen unterstützen Credential Guard in allen Größen, sofern nicht anders notiert:

C5,C5d,C5n,C6i,C6id,C6in,C7i,C7i-flex,M5,M5d,M5dn,M5n,M5zn,M6i,M6id,M6idn,M6in,M7i,M7i-flex,R5,R5b,R5d,R5dn,R5n,R6i,R6id,R6idn,R6inR7i,R7iz,T3.Anmerkung

-

NitroTPM hat zwar einige erforderliche Instance-Typen gemeinsam, aber der Instance-Typ muss einer der oben genannten sein, um Credential Guard zu unterstützen.

-

Credential Guard wird für Folgendes nicht unterstützt:

-

Bare-Metal-Instances.

-

Die folgenden Instance-Typen unterstützen EFAs:

C7i.48xlarge,M7i.48xlargeundR7i.48xlarge.

-

Weitere Informationen zu Instance-Typen finden Sie im Amazon EC2 Instance Types Guide.

-

Unterstützte Instance starten

Sie können die EC2 Amazon-Konsole oder AWS Command Line Interface (AWS CLI) verwenden, um eine Instance zu starten, die Credential Guard unterstützt. Sie benötigen zum Starten Ihrer Instance eine kompatible AMI-ID, die für jede AWS-Region eindeutig ist.

Tipp

Sie können den folgenden Link verwenden, um Instances mit kompatiblem Amazon zu finden und zu starten, die AMIs in der EC2 Amazon-Konsole bereitgestellt werden:

Speicherintegrität deaktivieren

Sie können den Editor für lokale Gruppenrichtlinien verwenden, um die Speicherintegrität in unterstützten Szenarios zu deaktivieren. Die folgenden Richtlinien können für jede Konfigurationseinstellung unter Virtualisierungsbasierter Schutz der Code-Integrität angewendet werden:

-

Ohne Sperre aktiviert – Ändern Sie die Einstellung auf Deaktiviert, um die Speicherintegrität zu deaktivieren.

-

Mit UEFI-Sperre aktiviert – Die Speicherintegrität wurde mit UEFI-Sperre aktiviert. Die Speicherintegrität kann nicht deaktiviert werden, nachdem sie mit der UEFI-Sperre aktiviert wurde. Wir empfehlen, eine neue Instance mit deaktivierter Speicherintegrität zu erstellen und die nicht unterstützte Instance zu beenden, wenn sie nicht verwendet wird.

So deaktivieren Sie die Speicherintegrität mit dem Editor für lokale Gruppenrichtlinien

-

Stellen Sie über das Remote Desktop Protocol (RDP) als Benutzerkonto mit Administratorrechten eine Verbindung zu Ihrer Instance her. Weitere Informationen finden Sie unter Verbindung zu Ihrer Windows-Instance mithilfe eines RDP-Clients herstellen.

-

Öffnen Sie das Startmenü und suchen Sie nach

cmd, um eine Eingabeaufforderung zu starten. -

Führen Sie den folgenden Befehl aus, um den Editor für lokale Gruppenrichtlinien zu öffnen:

gpedit.msc -

Wählen Sie im Editor für lokale Gruppenrichtlinien Computerkonfiguration, Administrative Vorlagen, System, Geräteschutz aus.

-

Wählen Sie Virtualisierungsbasierte Sicherheit aktivieren und dann Richtlinieneinstellung bearbeiten aus.

-

Öffnen Sie das Dropdownmenü mit den Einstellungen für Virtualisierungsbasierter Schutz der Codeintegrität, wählen Sie Deaktiviert und anschließend Anwenden.

-

Starten Sie die Instance neu, um die Änderungen zu übernehmen.

Credential Guard anschalten

Nachdem Sie eine Windows-Instance mit einem unterstützten Instance-Typ und einem kompatiblen AMI gestartet und bestätigt haben, dass die Speicherintegrität deaktiviert ist, können Sie Credential Guard aktivieren.

Wichtig

Sie benötigen Administratorrechte, um die folgenden Schritte zum Aktivieren von Credential Guard auszuführen.

Aktivieren von Credential Guard

-

Stellen Sie über das Remote Desktop Protocol (RDP) als Benutzerkonto mit Administratorrechten eine Verbindung zu Ihrer Instance her. Weitere Informationen finden Sie unter Verbindung zu Ihrer Windows-Instance mithilfe eines RDP-Clients herstellen.

-

Öffnen Sie das Startmenü und suchen Sie nach

cmd, um eine Eingabeaufforderung zu starten. -

Führen Sie den folgenden Befehl aus, um den Editor für lokale Gruppenrichtlinien zu öffnen:

gpedit.msc -

Wählen Sie im Editor für lokale Gruppenrichtlinien Computerkonfiguration, Administrative Vorlagen, System, Geräteschutz aus.

-

Wählen Sie Virtualisierungsbasierte Sicherheit aktivieren und dann Richtlinieneinstellung bearbeiten aus.

-

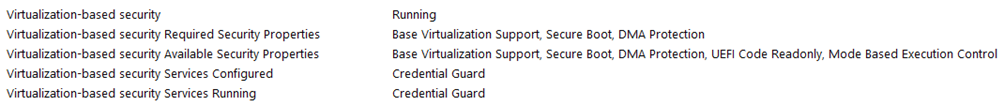

Wählen Sie Aktiviert im Menü Virtualisierungsbasierte Sicherheit aktivieren aus.

-

Wählen Sie unter Plattformsicherheitsstufe auswählen die Optionen Sicherer Start und DMA-Schutz aus.

-

Wählen Sie für Credential-Guard-Konfiguration die Option Aktiviert mit UEFI-Sperre aus.

Anmerkung

Die verbleibenden Richtlinieneinstellungen sind nicht erforderlich, um Credential Guard zu aktivieren, und können auf Nicht konfiguriert belassen werden.

Das folgende Image zeigt die wie zuvor beschrieben konfigurierten VBS-Einstellungen:

-

Starten Sie die Instance neu, um die Einstellungen zu übernehmen.

Überprüfen, ob Credential Guard ausgeführt wird

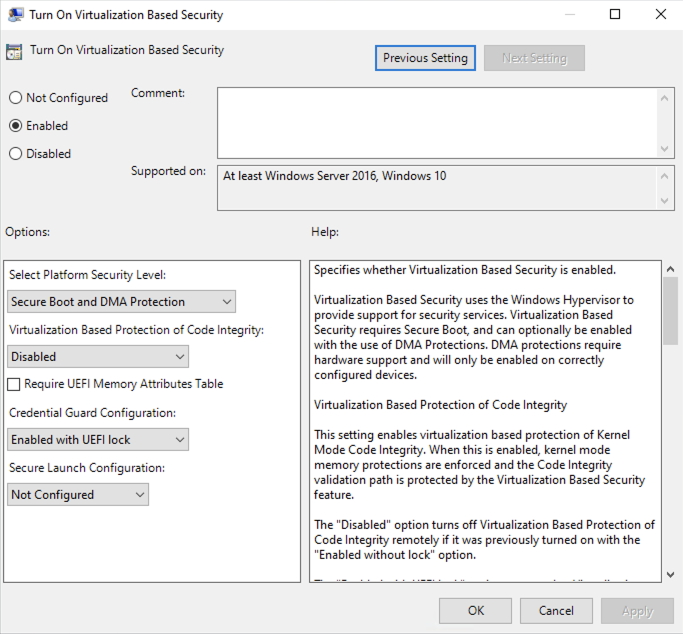

Sie können das Microsoft-Tool Systeminformationen (Msinfo32.exe) verwenden, um zu bestätigen, dass Credential Guard ausgeführt wird.

Wichtig

Sie müssen die Instance zuerst neu starten, um die Anwendung der Richtlinieneinstellungen abzuschließen, die zum Aktivieren von Credential Guard erforderlich sind.

So überprüfen Sie, ob Credential Guard ausgeführt wird

-

Stellen Sie über das Remote Desktop Protocol (RDP) eine Verbindung zu Ihrer Instance her. Weitere Informationen finden Sie unter Verbindung zu Ihrer Windows-Instance mithilfe eines RDP-Clients herstellen.

-

Öffnen Sie innerhalb der RDP-Sitzung zu Ihrer Instance das Startmenü und suchen Sie nach

cmd, um eine Eingabeaufforderung zu starten. -

Öffnen Sie die Systeminformationen, indem Sie den folgenden Befehl ausführen:

msinfo32.exe -

Das Microsoft-Tool Systeminformationen listet die Details zur VBS-Konfiguration auf. Bestätigen Sie neben virtualisierungsbasierte Sicherheitsservices, dass Credential Guard als Wird ausgeführt angezeigt wird.

Das folgende Image zeigt, dass VBS wie zuvor beschrieben ausgeführt wird: