Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einen DB-Snapshot für Amazon teilen RDS

Mit Amazon RDS können Sie einen manuellen DB-Snapshot auf folgende Weise teilen:

Durch die gemeinsame Nutzung eines manuellen DB-Snapshots, ob verschlüsselt oder unverschlüsselt, können autorisierte AWS-Konten Personen den Snapshot kopieren.

Durch die gemeinsame Nutzung eines unverschlüsselten manuellen DB-Snapshots können autorisierte AWS-Konten Personen eine DB-Instance direkt aus dem Snapshot wiederherstellen, anstatt eine Kopie davon zu erstellen und von dort aus wiederherzustellen. Sie können eine DB-Instance jedoch nicht aus einem DB-Snapshot wiederherstellen, der zugleich freigegeben und verschlüsselt ist. Stattdessen können Sie eine Kopie des DB-Snapshots erstellen und die DB-Instance aus der Kopie wiederherstellen.

Anmerkung

Wenn Sie einen automatisierten DB-Snapshot freigeben möchten, erstellen Sie einen manuellen DB-Snapshot, indem Sie den automatisierten Snapshot kopieren und diese Kopie dann freigeben. Dieser Prozess gilt auch für durch AWS Backup generierte Ressourcen.

Weitere Informationen zum Kopieren von Snapshots finden Sie unter Kopieren eines DB-Snapshots für Amazon RDS. Weitere Informationen zum Wiederherstellen einer DB-Instance aus einem DB-Snapshot finden Sie unter Wiederherstellung auf einer DB-Instance.

Sie können einen manuellen Snapshot mit bis zu 20 anderen teilen. AWS-Konten

Beim Teilen manueller Schnappschüsse mit anderen AWS-Konten gelten die folgenden Einschränkungen:

-

Wenn Sie eine DB-Instance aus einem gemeinsam genutzten Snapshot mithilfe von AWS Command Line Interface (AWS CLI) oder Amazon wiederherstellen RDSAPI, müssen Sie den Amazon-Ressourcennamen (ARN) des gemeinsam genutzten Snapshots als Snapshot-ID angeben.

Sie können keinen DB-Snapshot freigeben, der eine Optionsgruppe mit permanenten oder dauerhaften Optionen verwendet, mit Ausnahme von Oracle DB-Instances, die über die

TimezoneOptionOLSoder (oder beides) verfügen.Eine permanente Option kann nicht aus einer Optionsgruppe entfernt werden. Optionsgruppen mit persistenten Optionen können nicht aus einer DB-Instance entfernt werden, nachdem die Optionsgruppe der DB-Instance zugewiesen wurde.

Die folgende Tabelle listet die permanenten und persistenten Optionen und die entsprechenden DB-Engines auf.

Optionsname Persistent Permanent DB-Engine TDE Ja Nein Microsoft SQL Server Enterprise Edition TDE Ja Ja Oracle Enterprise Edition Zeitzone Ja Ja Oracle Enterprise Edition

Oracle Standard Edition

Oracle Standard Edition One

Oracle Standard Ausgabe 2

Bei Oracle-DB-Instances können Sie gemeinsam genutzte DB-Snapshots mit der Option

TimezoneoderOLS(oder beiden) kopieren. Geben Sie dazu eine Zieloptionengruppe an, die diese Optionen enthält, wenn Sie den DB-Snapshot kopieren. Die OLS Option ist permanent und persistent nur für Oracle-DB-Instances, auf denen Oracle Version 12.2 oder höher ausgeführt wird. Weitere Informationen zu diesen Optionen finden Sie unter Oracle-Zeitzone und Oracle Label Security.Sie können einen Snapshot eines Multi-AZ-DB-Clusters nicht gemeinsam nutzen.

In den folgenden Themen finden Sie Informationen zum Teilen von öffentlichen Snapshots, zum Teilen verschlüsselter Snapshots und zum Beenden der Snapshot-Freigabe.

Themen

Freigeben eines Snapshots

Sie können einen DB-Snapshot mit dem AWS Management Console, dem oder dem AWS CLI teilen. RDS API

Mithilfe der RDS Amazon-Konsole können Sie einen manuellen DB-Snapshot mit bis zu 20 Personen teilen AWS-Konten. Sie können die Konsole auch verwenden, um die Freigabe eines manuellen Snapshots für ein oder mehrere Konten zu beenden.

So teilen Sie einen manuellen DB-Snapshot mithilfe der RDS Amazon-Konsole

-

Melden Sie sich bei der an AWS Management Console und öffnen Sie die RDS Amazon-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich die Option Snapshots.

-

Wählen Sie den manuellen Snapshot, den Sie freigeben möchten.

-

Wählen Sie unter Actions (Aktionen) die Option Share Snapshots (Snapshot freigeben).

-

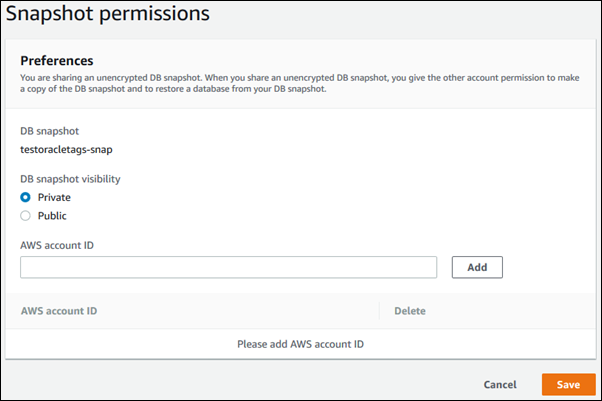

Wählen Sie für DB Snapshot Visibility (Sichtbarkeit des DB-Snapshots) eine der folgenden Optionen.

Wenn die Quelle unverschlüsselt ist, wählen Sie Öffentlich, damit alle AWS Konten eine DB-Instance aus Ihrem manuellen DB-Snapshot wiederherstellen können, oder wählen Sie Privat, um nur den von Ihnen angegebenen Benutzern AWS-Konten die Wiederherstellung einer DB-Instance aus Ihrem manuellen DB-Snapshot zu gestatten.

Warnung

Wenn Sie die Sichtbarkeit von DB-Snapshots auf Öffentlich setzen, AWS-Konten können alle eine DB-Instance aus Ihrem manuellen DB-Snapshot wiederherstellen und haben Zugriff auf Ihre Daten. Geben Sie keine manuellen DB-Snapshots als Public (Öffentlich) frei, die private Informationen enthalten.

Weitere Informationen finden Sie unter Öffentliche Schnappschüsse für Amazon teilen RDS.

-

Ist die Quelle verschlüsselt, ist DB Snapshot Visibility (Sichtbarkeit des DB-Snapshots) auf Private (Privat) festgelegt, da verschlüsselte Snapshots nicht als öffentlich freigegeben werden können.

Anmerkung

Snapshots, die mit der Standardeinstellung verschlüsselt wurden, AWS KMS key können nicht geteilt werden. Informationen zur Umgehung dieses Problems finden Sie unterVerschlüsselte Snapshots für Amazon RDS teilen.

-

Geben Sie AWS unter Konto-ID die AWS-Konto Kennung für ein Konto ein, dem Sie die Wiederherstellung einer DB-Instance aus Ihrem manuellen Snapshot erlauben möchten, und wählen Sie dann Hinzufügen aus. Wiederholen Sie den Vorgang, um weitere AWS-Konto Identifikatoren (bis zu 20 AWS-Konten) hinzuzufügen.

Wenn Ihnen beim Hinzufügen einer AWS-Konto Kennung zur Liste der zulässigen Konten ein Fehler unterläuft, können Sie sie aus der Liste löschen, indem Sie rechts neben der falschen AWS-Konto Kennung die Option Löschen wählen.

-

Nachdem Sie Kennungen für alle hinzugefügt haben AWS-Konten , denen Sie die Wiederherstellung des manuellen Snapshots erlauben möchten, wählen Sie Speichern, um Ihre Änderungen zu speichern.

Verwenden Sie den Befehl aws rds modify-db-snapshot-attribute, um einen DB-Snapshot freizugeben. Verwenden Sie den --values-to-add Parameter, um eine Liste der Personen IDs hinzuzufügen AWS-Konten

, die berechtigt sind, den manuellen Snapshot wiederherzustellen.

Beispiel einen Snapshot mit einem einzigen Konto teilen

Im folgenden Beispiel wird AWS-Konto Identifier aktiviert123456789012, um den angegebenen DB-Snapshot wiederherzustellendb7-snapshot.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds modify-db-snapshot-attribute \ --db-snapshot-identifier db7-snapshot \ --attribute-name restore \ --values-to-add 123456789012

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds modify-db-snapshot-attribute ^ --db-snapshot-identifier db7-snapshot ^ --attribute-name restore ^ --values-to-add 123456789012

Beispiel einen Snapshot mit mehreren Konten teilen

Im folgenden Beispiel werden zwei AWS-Konto Identifikatoren aktiviert, 111122223333 und444455556666, um den genannten manual-snapshot1 DB-Snapshot wiederherzustellen.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds modify-db-snapshot-attribute \ --db-snapshot-identifier manual-snapshot1 \ --attribute-name restore \ --values-to-add {"111122223333","444455556666"}

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds modify-db-snapshot-attribute ^ --db-snapshot-identifier manual-snapshot1 ^ --attribute-name restore ^ --values-to-add "[\"111122223333\",\"444455556666\"]"

Anmerkung

Wenn Sie die Windows-Befehlszeile verwenden, müssen Sie doppelte Anführungszeichen („) im JSON Code umgehen, indem Sie ihnen einen umgekehrten Schrägstrich (\) voranstellen.

Verwenden Sie den Befehl, um die AWS-Konten Optionen aufzulisten, die zur Wiederherstellung eines Snapshots aktiviert sind. describe-db-snapshot-attributes AWS CLI

Sie können einen manuellen DB-Snapshot auch mit anderen teilen, AWS-Konten indem Sie Amazon verwenden RDSAPI. Rufen Sie dazu die Operation ModifyDBSnapshotAttribute auf. Geben Sie restore für anAttributeName, und verwenden Sie den ValuesToAdd Parameter, um eine Liste der IDs Personen hinzuzufügen AWS-Konten

, die berechtigt sind, den manuellen Snapshot wiederherzustellen.

Um einen manuellen Snapshot öffentlich und für alle wiederherstellbar zu machen AWS-Konten, verwenden Sie den Wertall. Achten Sie jedoch darauf, den all Wert nicht für manuelle Snapshots hinzuzufügen, die private Informationen enthalten, die nicht für alle verfügbar sein sollen. AWS-Konten Darüber hinaus sollten Sie all nicht für verschlüsselte Snapshots angeben, da die öffentliche Bereitstellung dieser Snapshots nicht unterstützt wird.

Verwenden Sie den DescribeDBSnapshotAttributesAPIVorgang, um alle Dateien aufzulisten, die zur Wiederherstellung eines Snapshots AWS-Konten berechtigt sind.