Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Integrieren einer Amazon RDS for Db2-DB-Instance mit Amazon S3

Sie können Dateien zwischen Ihrer Amazon RDS for Db2-DB-Instance und einem Amazon Simple Storage Service (Amazon S3) -Bucket mit RDS gespeicherten Amazon-Prozeduren übertragen. Weitere Informationen finden Sie unter Referenz für gespeicherte Prozeduren in Amazon RDS für Db2.

Anmerkung

Die DB-Instance und der Amazon-S3-Bucket müssen sich in der gleichen AWS-Region befinden.

RDSDamit Db2 in Amazon S3 integriert werden kann, muss Ihre DB-Instance Zugriff auf einen Amazon S3 S3-Bucket haben, in dem sich Ihr RDS for Db2 befindet. Wenn Sie derzeit keinen S3-Bucket haben, erstellen Sie einen Bucket.

Themen

Schritt 1: Erstellen einer IAM-Richtlinie

In diesem Schritt erstellen Sie eine AWS Identity and Access Management (IAM) -Richtlinie mit den erforderlichen Berechtigungen, um Dateien von Ihrem Amazon S3 S3-Bucket auf Ihre RDS DB-Instance zu übertragen. In diesem Schritt wird davon ausgegangen, dass Sie bereits einen S3-Bucket erstellt haben. Weitere Informationen finden Sie unter Bucket erstellen im Amazon S3 S3-Benutzerhandbuch.

Notieren Sie sich vor dem Erstellen der Richtlinie die folgenden Informationen:

-

Der Amazon-Ressourcenname (ARN) für Ihren Bucket

-

Der Schlüssel ARN for your AWS Key Management Service (AWS KMS), wenn Ihr Bucket verwendet SSE-KMS or SSE-S3 Verschlüsselung.

Erstellen Sie eine IAM Richtlinie, die die folgenden Berechtigungen umfasst:

"kms:GenerateDataKey", "kms:Decrypt", "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts"

Sie können eine IAM Richtlinie erstellen, indem Sie das AWS Management Console oder das AWS Command Line Interface (AWS CLI) verwenden.

Um eine IAM Richtlinie zu erstellen, die Amazon den Zugriff RDS auf Ihren Amazon S3 S3-Bucket ermöglicht

Melden Sie sich bei der an AWS Management Console und öffnen Sie die IAM Konsole unter https://console.aws.amazon.com/iam/

. -

Wählen Sie im Navigationsbereich Richtlinien.

-

Wählen Sie Richtlinie erstellen und dann JSON.

-

Fügen Sie Aktionen nach Dienst hinzu. Um Dateien von einem Amazon S3 S3-Bucket nach Amazon zu übertragenRDS, müssen Sie Bucket-Berechtigungen und Objektberechtigungen auswählen.

-

Erweitern Sie Resources (Ressourcen). Sie müssen Ihren Bucket und Ihre Objektressourcen angeben.

-

Wählen Sie Weiter.

-

Geben Sie unter Richtlinienname einen Namen für diese Richtlinie ein.

-

(Optional) Geben Sie im Feld Description (Beschreibung) eine Beschreibung für diese Richtlinie ein.

-

Wählen Sie Create Policy (Richtlinie erstellen) aus.

Um eine IAM Richtlinie zu erstellen, die Amazon den Zugriff RDS auf Ihren Amazon S3 S3-Bucket ermöglicht

-

Ausführen des screate-policyBefehl. Ersetzen Sie im folgenden Beispiel

iam_policy_nameunds3_bucket_namedurch einen Namen für Ihre IAM Richtlinie und den Namen des Amazon S3 S3-Buckets, in dem sich Ihre RDS for Db2-Datenbank befindet.Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws iam create-policy \ --policy-nameiam_policy_name\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt", "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }'Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws iam create-policy ^ --policy-nameiam_policy_name^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }' -

Notieren Sie sich nach der Erstellung der Richtlinie den ARN Inhalt der Richtlinie. Sie benötigen das ARN fürSchritt 2: Erstellen Sie eine IAM Rolle und fügen Sie Ihre IAM Richtlinie hinzu.

Informationen zum Erstellen einer IAM Richtlinie finden Sie im IAM Benutzerhandbuch unter IAMRichtlinien erstellen.

Schritt 2: Erstellen Sie eine IAM Rolle und fügen Sie Ihre IAM Richtlinie hinzu

Bei diesem Schritt wird davon ausgegangen, dass Sie die IAM Richtlinie in erstellt habenSchritt 1: Erstellen einer IAM-Richtlinie. In diesem Schritt erstellen Sie eine IAM Rolle RDS für Ihre DB2-DB-Instance und fügen dann Ihre IAM Richtlinie der Rolle hinzu.

Sie können eine IAM Rolle für Ihre DB-Instance erstellen, indem Sie das AWS Management Console oder das AWS CLI verwenden.

Um eine IAM Rolle zu erstellen und ihr Ihre IAM Richtlinie anzuhängen

Melden Sie sich bei der an AWS Management Console und öffnen Sie die IAM Konsole unter https://console.aws.amazon.com/iam/

. -

Wählen Sie im Navigationsbereich Rollen aus.

-

Wählen Sie Rolle erstellen aus.

-

Wählen Sie unter Vertrauenswürdiger Entitätstyp die Option AWS-Service.

-

Wählen RDSSie für Dienst oder Anwendungsfall die Option und dann RDS— Rolle zur Datenbank hinzufügen aus.

-

Wählen Sie Weiter.

-

Suchen Sie unter Berechtigungsrichtlinien nach dem Namen der IAM Richtlinie, die Sie erstellt haben, und wählen Sie ihn aus.

-

Wählen Sie Weiter.

-

Geben Sie für Role name (Rollenname) einen Rollennamen ein.

-

(Optional) Geben Sie unter Role description (Rollenbeschreibung) eine Beschreibung für die neue Rolle ein.

-

Wählen Sie Rolle erstellen.

Um eine IAM Rolle zu erstellen und ihr Ihre IAM Richtlinie anzuhängen

-

Ausführen des screate-roleBefehl. Ersetzen Sie es im folgenden Beispiel

iam_role_namedurch einen Namen für Ihre IAM Rolle.Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws iam create-role \ --role-nameiam_role_name\ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }'Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws iam create-role ^ --role-nameiam_role_name^ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }' -

Notieren Sie sich nach der Erstellung der Rolle den ARN Namen der Rolle. Sie benötigen das ARN fürSchritt 3: Fügen Sie Ihre IAM Rolle zu Ihrer RDS for Db2-DB-Instance hinzu.

-

Ausführen des sattach-role-policyBefehl. Im folgenden Beispiel

iam_policy_arnersetzen Sie ihn durch den Wert ARN der IAM Richtlinie, die Sie in erstellt habenSchritt 1: Erstellen einer IAM-Richtlinie.iam_role_nameErsetzen Sie ihn durch den Namen der IAM Rolle, die Sie gerade erstellt haben.Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws iam attach-role-policy \ --policy-arniam_policy_arn\ --role-nameiam_role_nameWählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws iam attach-role-policy ^ --policy-arniam_policy_arn^ --role-nameiam_role_name

Weitere Informationen finden Sie im Benutzerhandbuch unter Erstellen einer Rolle zum Delegieren von Berechtigungen an einen IAM IAM Benutzer.

Schritt 3: Fügen Sie Ihre IAM Rolle zu Ihrer RDS for Db2-DB-Instance hinzu

In diesem Schritt fügen Sie Ihre IAM Rolle zu Ihrer RDS for Db2-DB-Instance hinzu. Beachten Sie die folgenden Voraussetzungen:

-

Sie müssen Zugriff auf eine IAM Rolle haben, der die erforderlichen Amazon S3 S3-Berechtigungsrichtlinien zugeordnet sind.

-

Sie können Ihrer RDS Db2-DB-Instance jeweils nur eine IAM Rolle zuordnen.

-

Ihre RDS for Db2-DB-Instance muss sich im Status Verfügbar befinden.

Sie können Ihrer DB-Instance eine IAM Rolle hinzufügen, indem Sie den AWS Management Console oder den AWS CLI verwenden.

Um Ihrer RDS Db2-DB-Instance eine IAM Rolle hinzuzufügen

Melden Sie sich bei der an AWS Management Console und öffnen Sie die RDS Amazon-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Datenbanken aus.

-

Wählen Sie Ihren Namen RDS für die DB2-DB-Instance.

-

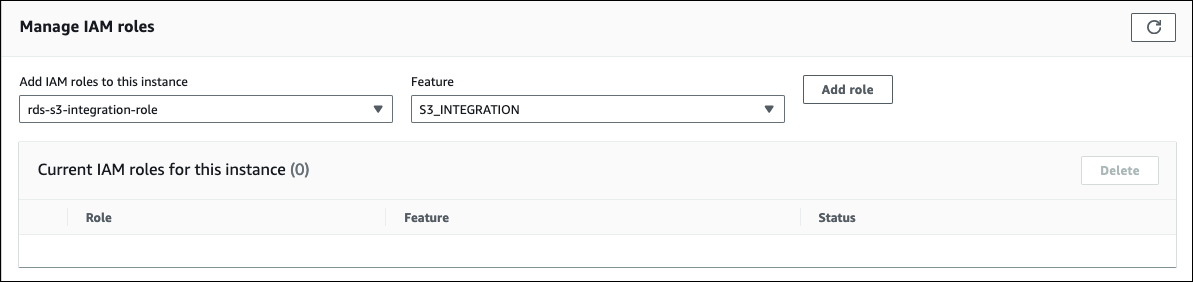

Scrollen Sie auf der Registerkarte Konnektivität und Sicherheit nach unten zum Abschnitt IAMRollen verwalten unten auf der Seite.

-

Wählen Sie unter IAM Rollen zu dieser Instanz hinzufügen die Rolle aus, in der Sie sie erstellt habenSchritt 2: Erstellen Sie eine IAM Rolle und fügen Sie Ihre IAM Richtlinie hinzu.

-

Wählen Sie für Feature die Option S3_ INTEGRATION aus.

-

Wählen Sie Rolle hinzufügen aus.

Um Ihrer RDS Db2-DB-Instance eine IAM Rolle hinzuzufügen, führen Sie den add-role-to-db-instanceBefehl. Ersetzen Sie im folgenden Beispiel db_instance_name und iam_role_arn durch den Namen Ihrer DB-Instance und den Namen ARN der IAM Rolle, in der Sie sie erstellt habenSchritt 2: Erstellen Sie eine IAM Rolle und fügen Sie Ihre IAM Richtlinie hinzu.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds add-role-to-db-instance \ --db-instance-identifierdb_instance_name\ --feature-name S3_INTEGRATION \ --role-arniam_role_arn\

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds add-role-to-db-instance ^ --db-instance-identifierdb_instance_name^ --feature-name S3_INTEGRATION ^ --role-arniam_role_arn^

Um zu bestätigen, dass die Rolle erfolgreich zu Ihrer RDS for Db2-DB-Instance hinzugefügt wurde, führen Sie den describe-db-instancesBefehl. Ersetzen Sie im folgenden Beispiel db_instance_name durch den Namen Ihrer DB-Instance.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds describe-db-instances \ --filters "Name=db-instance-id,Values=db_instance_name" \ --query 'DBInstances[].AssociatedRoles'

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds describe-db-instances ^ --filters "Name=db-instance-id,Values=db_instance_name" ^ --query 'DBInstances[].AssociatedRoles'

Dieser Befehl erzeugt eine Ausgabe, die dem folgenden Beispiel ähnelt:

[

[

{

"RoleArn": "arn:aws:iam::0123456789012:role/rds-db2-s3-role",

"FeatureName": "S3_INTEGRATION",

"Status": "ACTIVE"

}

]

]