Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Kontrolle des Besitzes von Objekten und Deaktivierung ACLs für Ihren Bucket

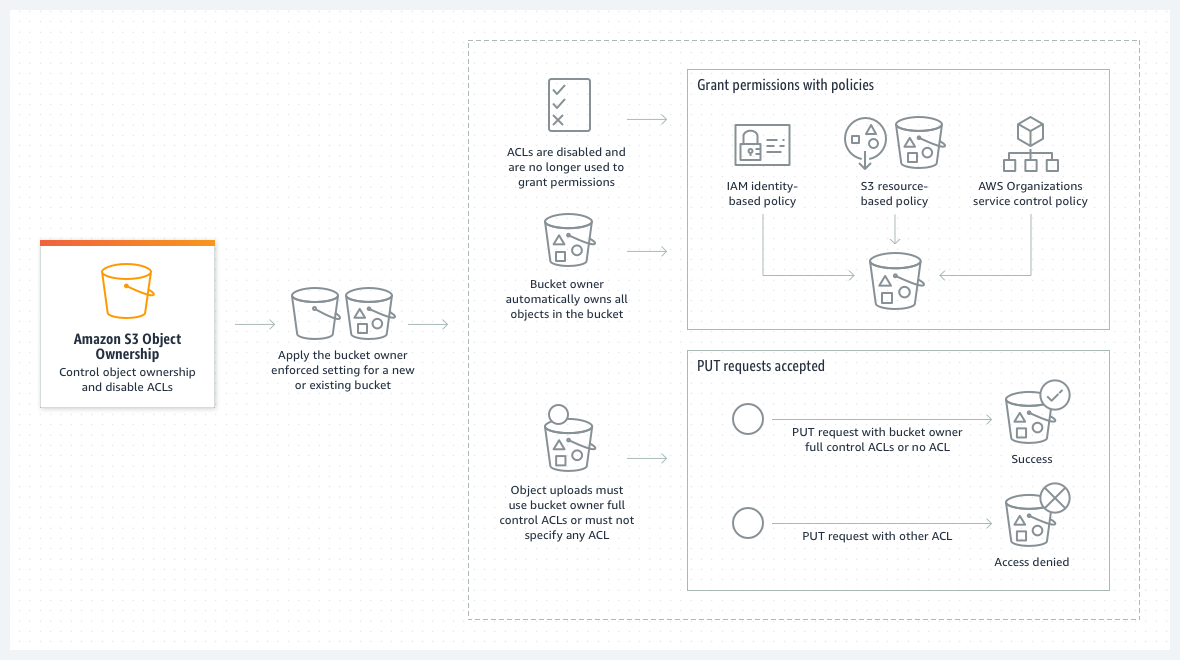

S3 Object Ownership ist eine Einstellung auf Amazon S3 S3-Bucket-Ebene, mit der Sie den Besitz von Objekten kontrollieren können, die in Ihren Bucket hochgeladen wurden, und um Zugriffskontrolllisten zu deaktivieren oder zu aktivieren () ACLs. Standardmäßig ist für Object Ownership die erzwungene Einstellung Bucket Owner festgelegt, und alle sind ACLs deaktiviert. Wenn ACLs diese Option deaktiviert ist, besitzt der Bucket-Besitzer alle Objekte im Bucket und verwaltet den Zugriff auf Daten ausschließlich mithilfe von Zugriffsverwaltungsrichtlinien.

In den meisten modernen Anwendungsfällen in Amazon S3 ist die Verwendung von nicht mehr erforderlich ACLs, und wir empfehlen, diese ACLs Option weiterhin zu deaktivieren, außer in ungewöhnlichen Fällen, in denen Sie den Zugriff für jedes Objekt einzeln kontrollieren müssen. Wenn diese ACLs Option deaktiviert ist, können Sie Richtlinien verwenden, um den Zugriff auf jedes Objekt in Ihrem Bucket einfacher zu kontrollieren, unabhängig davon, wer die Objekte in Ihren Bucket hochgeladen hat.

Object Ownership verfügt über drei Einstellungen, mit denen Sie die Inhaberschaft der in Ihren Bucket hochgeladenen Objekte kontrollieren und deaktivieren oder aktivieren können ACLs:

ACLs deaktiviert

-

Bucket-Besitzer erzwungen (Standard) — ACLs sind deaktiviert, und der Bucket-Besitzer besitzt automatisch jedes Objekt im Bucket und hat die volle Kontrolle darüber. ACLs wirkt sich nicht mehr auf die Berechtigungen für Daten im S3-Bucket aus. Der Bucket verwendet Richtlinien, um die Zugriffssteuerung zu definieren.

ACLs enabled

-

Bucket-Eigentümer bevorzugt – Der Bucket-Eigentümer besitzt und hat die volle Kontrolle über neue Objekte, die andere Konten mit der

bucket-owner-full-control-vordefinierten ACL. -

Objekt-Writer — AWS-Konto Derjenige, der ein Objekt hochlädt, besitzt das Objekt, hat die volle Kontrolle darüber und kann anderen Benutzern Zugriff darauf gewähren. ACLs

Für die meisten modernen Anwendungsfälle in S3 empfehlen wir, die ACLs Deaktivierung beizubehalten, indem Sie die Einstellung Bucket Owner erforced anwenden und Ihre Bucket-Richtlinie verwenden, um Daten nach Bedarf mit Benutzern außerhalb Ihres Kontos zu teilen. Dieser Ansatz vereinfacht die Berechtigungsverwaltung. Sie können die Option sowohl für neu erstellte als auch für bereits bestehende Buckets deaktivieren ACLs . Bei neu erstellten Buckets ACLs sind diese standardmäßig deaktiviert. Bei einem vorhandenen Bucket, der bereits Objekte enthält, ACLs sind das Objekt und der Bucket nach der Deaktivierung ACLs nicht mehr Teil einer Zugriffsevaluierung, und der Zugriff wird auf der Grundlage von Richtlinien gewährt oder verweigert. Bestehende Buckets können Sie ACLs jederzeit wieder aktivieren, nachdem Sie sie deaktiviert haben. Ihr bereits vorhandener Bucket und Ihr Objekt ACLs werden wiederhergestellt.

Wir empfehlen Ihnen ACLs, vor der Deaktivierung Ihre Bucket-Richtlinie zu überprüfen, um sicherzustellen, dass sie alle Möglichkeiten abdeckt, mit denen Sie außerhalb Ihres Kontos Zugriff auf Ihren Bucket gewähren möchten. Nach der Deaktivierung akzeptiert Ihr Bucket nur PUT Anfragen ACLs, die keine ACL angeben, oder PUT Anfragen, bei denen der Bucket-Besitzer die volle Kontrolle hat ACLs, z. B. die bucket-owner-full-control vorgefertigte ACL oder gleichwertige Formen dieser ACL, ausgedrückt in XML. Bestehende Anwendungen, die die volle Kontrolle ACLs durch den Bucket Owner unterstützen, haben keine Auswirkungen. PUTAnfragen, die andere ACLs (z. B. benutzerdefinierte Zuschüsse für bestimmte AWS-Konten) enthalten, schlagen fehl und geben einen 400 Fehler mit dem Fehlercode zurückAccessControlListNotSupported.

Im Gegensatz dazu akzeptiert und berücksichtigt ein Bucket mit der bevorzugten Einstellung des Bucket-Besitzers weiterhin Bucket und Objekt ACLs. Mit dieser Einstellung gehören neue Objekte, die mit der von bucket-owner-full-control vordefinierten ACL geschrieben werden, automatisch dem Bucket-Eigentümer und nicht dem Objekt-Writer. Alle anderen ACL-Verhaltensweisen bleiben bestehen. Damit alle PUT-Vorgänge von Amazon S3 die vordefinierte bucket-owner-full-control-ACL enthalten müssen, können Sie eine Bucket-Richtlinie hinzufügen, die nur Objekt-Uploads mit dieser ACL zulässt.

Wenn Sie feststellen möchten, welche Einstellungen für die Objekteigentümerschaft auf Ihre Buckets angewendet werden, können Sie die Metriken von Amazon S3 Storage Lens verwenden. S3 Storage Lens ist eine Cloud-Speicheranalysefunktion, mit der Sie unternehmensweite Einblicke in die Nutzung und Aktivität von Objektspeichern erhalten können. Weitere Informationen finden Sie unter Verwenden von S3 Storage Lens, um Einstellungen für die Objekteigentümerschaft zu finden.

Anmerkung

Weitere Informationen zur Verwendung der Speicherklasse Amazon S3 Express One Zone mit Verzeichnis-Buckets finden Sie unter S3 Express One Zone und Arbeiten mit Verzeichnis-Buckets.

Einstellungen für Object Ownership

Diese Tabelle zeigt die Auswirkungen, die jede Einstellung „Objekteigentum“ auf Objekte ACLs, Objekteigentum und Objekt-Uploads hat.

| Einstellung | Gilt für | Auswirkung auf Object Ownership | Auswirkung auf ACLs | Hochladen akzeptiert |

|---|---|---|---|---|

| „Bucket-Eigentümer erzwungen“ (Standard) | Alle neuen und bestehenden Objekte | Bucket-Eigentümer besitzt jedes Objekt. |

ACLs sind deaktiviert und wirken sich nicht mehr auf die Zugriffsberechtigungen für Ihren Bucket aus. Anfragen zum Einrichten oder Aktualisieren ACLs schlagen fehl. Leseanfragen ACLs werden jedoch unterstützt. Bucket-Eigentümer hat das volle Eigentum und die volle Kontrolle. Der Objekt-Writer hat nicht mehr das volle Eigentum und die volle Kontrolle. |

Uploads, bei denen der Bucket-Besitzer die volle Kontrolle hat, ACLs oder Uploads, bei denen keine ACL angegeben ist |

| Bucket-Eigentümer bevorzugt | Neue Objekte | Wenn ein Objekt-Upload die bucket-owner-full-control vordefinierte ACL beinhaltet, gehört dem Bucket Eigentümer das Objekt. Objekte, die zusammen mit anderen hochgeladen wurden, ACLs gehören dem Schreibkonto. |

ACLs kann aktualisiert werden und kann Berechtigungen gewähren. Wenn ein Objekt-Upload die |

Alle Uploads |

| Objektschreiber | Neue Objekte | Der Objekt-Writer besitzt das Objekt. |

ACLs kann aktualisiert werden und kann Berechtigungen erteilen. Der Objekt-Writer hat vollen Kontrollzugriff. |

Alle Uploads |

Änderungen, die durch Deaktivierung eingeführt wurden ACLs

Wenn die vom Bucket-Besitzer erzwungene Einstellung für Objekteigentum angewendet wird, ACLs sind sie deaktiviert und Sie besitzen automatisch jedes Objekt im Bucket und übernehmen die volle Kontrolle über jedes Objekt im Bucket, ohne weitere Maßnahmen ergreifen zu müssen. „Bucket-Eigentümer erzwungen“ ist die Standardeinstellung für alle neu erstellten Buckets. Nachdem die Einstellung „Bucket-Eigentümer erzwungen“ angewendet wurde, sehen Sie drei Änderungen:

-

Alle Buckets ACLs und Objekte ACLs sind deaktiviert, sodass Sie als Bucket-Besitzer vollen Zugriff haben. Wenn Sie eine Lese-ACL-Anfrage für Ihren Bucket oder Objekt ausführen, werden Sie feststellen, dass nur dem Bucket-Eigentümer voller Zugriff gewährt wird.

-

Sie als Bucket-Eigentümer besitzen automatisch jedes Objekt in Ihrem Bucket und haben die volle Kontrolle darüber.

-

ACLs wirkt sich nicht mehr auf die Zugriffsberechtigungen für Ihren Bucket aus. Daher basiert die Zugriffskontrolle für Ihre Daten auf Richtlinien wie AWS Identity and Access Management (IAM-) identitätsbasierten Richtlinien, Amazon S3 S3-Bucket-Richtlinien, VPC-Endpunktrichtlinien und Servicesteuerungsrichtlinien (SCPs) oder Ressourcenkontrollrichtlinien () von Organizations. RCPs

Wenn Sie S3-Versioning verwenden, besitzt der Bucket-Eigentümer alle Objektversionen in Ihrem Bucket und hat die volle Kontrolle über sie. Durch das Anwenden der Einstellung „Bucket-Eigentümer erzwungen“ wird keine neue Version eines Objekts hinzugefügt.

Neue Objekte können nur dann in Ihren Bucket hochgeladen werden, wenn sie die volle Kontrolle über den Bucket-Besitzer haben ACLs oder keine ACL angeben. Objekt-Uploads schlagen fehl, wenn sie eine andere ACL angeben. Weitere Informationen finden Sie unter Fehlerbehebung.

Da die folgende PutObject Beispieloperation mit AWS Command Line Interface

(AWS CLI) die vordefinierte ACL bucket-owner-full-control beinhaltet, kann das Objekt in einen Bucket mit deaktivierter Option hochgeladen werden ACLs.

aws s3api put-object --bucketamzn-s3-demo-bucket--keykey-name--bodypath-to-file--acl bucket-owner-full-control

Da der folgende PutObject Vorgang keine ACL spezifiziert, ist er auch für einen Bucket mit deaktivierter Option ACLs erfolgreich.

aws s3api put-object --bucketamzn-s3-demo-bucket--keykey-name--bodypath-to-file

Anmerkung

Wenn andere Benutzer nach dem Hochladen Zugriff auf Objekte AWS-Konten benötigen, müssen Sie diesen Konten über Bucket-Richtlinien zusätzliche Berechtigungen gewähren. Weitere Informationen finden Sie unter Anleitungen, die Richtlinien verwenden, um den Zugriff auf Ihre Amazon-S3-Ressourcen zu verwalten.

Erneut aktivieren ACLs

Sie können die Aktivierung jederzeit wieder aktivieren, ACLs indem Sie von der Einstellung „Bucket-Besitzer erzwungen“ zu einer anderen Einstellung „Objektbesitz“ wechseln. Wenn Sie ein Objekt ACLs für die Rechteverwaltung verwendet haben, bevor Sie die erzwungene Einstellung „Bucket-Besitzer“ angewendet haben, und Sie diese Objekt-ACL-Berechtigungen nicht in Ihre Bucket-Richtlinie migriert haben, werden diese Berechtigungen nach der erneuten Aktivierung wiederhergestellt ACLs. Darüber hinaus gehören Objekte, die in den Bucket geschrieben wurden, während die „Einstellung „Bucket-Eigentümer erzwungen“ angewendet wurde, weiterhin dem Bucket-Eigentümer.

Wenn Sie beispielsweise von der Einstellung „Bucket-Eigentümer erzwungen“ zurück zur Einstellung „Objektschreiber“ wechseln, besitzen Sie als Bucket-Eigentümer nicht mehr die volle Kontrolle über Objekte, die zuvor anderen AWS-Konten gehörten. Stattdessen besitzen die Upload-Konten diese Objekte erneut. Objekte, die anderen Konten gehören, verwenden ACLs für Berechtigungen. Sie können also keine Richtlinien verwenden, um diesen Objekten Berechtigungen zu erteilen. Sie als Bucket-Eigentümer besitzen jedoch weiterhin alle Objekte, die in den Bucket geschrieben wurden, während die Einstellung „Bucket-Eigentümer erzwungen“ angewendet wurde. Diese Objekte gehören nicht dem Object Writer, auch wenn Sie sie erneut aktivieren ACLs.

Anweisungen zur Aktivierung und Verwaltung ACLs mithilfe der AWS Management Console, AWS Command Line Interface (CLI), REST-API oder AWS SDKs finden Sie unterKonfiguration ACLs.

Voraussetzungen für die Deaktivierung ACLs

Bevor Sie die Deaktivierung ACLs für einen vorhandenen Bucket durchführen, müssen Sie die folgenden Voraussetzungen erfüllen.

Berechtigungen für Object Ownership

Um eine Einstellung für Object Ownership für einen Bucket anzuwenden, zu aktualisieren oder zu löschen, benötigen Sie die s3:PutBucketOwnershipControls-Berechtigung. Um die Object-Ownership-Einstellung für einen Bucket zurückzugeben, benötigen Sie die s3:GetBucketOwnershipControls-Berechtigung. Weitere Informationen erhalten Sie unter Festlegen von Object Ownership beim Erstellen eines Buckets und Anzeigen der Einstellung Object Ownership für einen S3-Bucket.

Deaktivierung ACLs für alle neuen Buckets

Standardmäßig werden alle neuen Buckets mit der Einstellung Bucket Owner erforced erstellt und sind deaktiviert. ACLs Wir empfehlen, diese Option weiterhin deaktiviert zu lassen. ACLs In der Regel empfehlen wir, stattdessen ressourcenbasierte S3-Richtlinien (Bucket-Richtlinien und Zugriffspunktrichtlinien) oder IAM-Richtlinien für die Zugriffskontrolle zu verwenden. ACLs Richtlinien stellen eine vereinfachte und flexiblere Zugriffskontrolloption dar. Mit Bucket- und Zugriffspunktrichtlinien können Sie Regeln definieren, die allgemein für alle Anfragen an Ihre Amazon-S3-Ressourcen gelten.

Replikation und Object Ownership

Wenn Sie die S3-Replikation verwenden und die Quell- und Ziel-Buckets unterschiedlichen Besitzern gehören AWS-Konten, können Sie deaktivieren ACLs (wobei die Einstellung Bucket-Besitzer für Objekteigentümer erzwungen wird), um den Besitz des Replikats auf den AWS-Konto Besitzer des Ziel-Buckets zu ändern. Diese Einstellung ahmt das Verhalten der bestehenden Besitzerüberschreibung nach, ohne dass eine s3:ObjectOwnerOverrideToBucketOwner-Berechtigung erforderlich ist. Alle Objekte, die mit der Einstellung „Bucket-Eigentümer erzwungen“ in den Ziel-Bucket repliziert werden, gehören dem Eigentümer des Ziel-Buckets. Weitere Informationen zur Besitzerüberschreibungsoption für Replikationskonfigurationen finden Sie unter Ändern des Replikat-Eigentümers.

Einstellung von Object Ownership

Sie können eine Einstellung für Objektbesitz mithilfe der Amazon S3 S3-Konsole,, AWS CLI AWS SDKs, Amazon S3 S3-REST-API oder anwenden AWS CloudFormation. Die folgenden REST-API und AWS CLI Befehle unterstützen Object Ownership:

| REST-API | AWS CLI | Beschreibung |

|---|---|---|

| PutBucketOwnershipControls | put-bucket-ownership-controls |

Erstellt oder ändert die Einstellung Object Ownership für einen vorhandenen S3-Bucket. |

| CreateBucket | create-bucket |

Erstellt einen Bucket mit dem x-amz-object-ownership-Anforderungsheader zur Angabe der Einstellung für Object Ownership. |

| GetBucketOwnershipControls | get-bucket-ownership-controls |

Ruft die Einstellung Object Ownership für einen Amazon-S3-Bucket ab. |

| DeleteBucketOwnershipControls | delete-bucket-ownership-controls |

Löscht die Einstellung für Object Ownership für einen Amazon-S3-Bucket. |

Weitere Informationen zum Anwenden und Arbeiten mit Object Ownership-Einstellungen finden Sie in den folgenden Themen.