Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Vergleich von IAM-Identitäten und Anmeldeinformationen

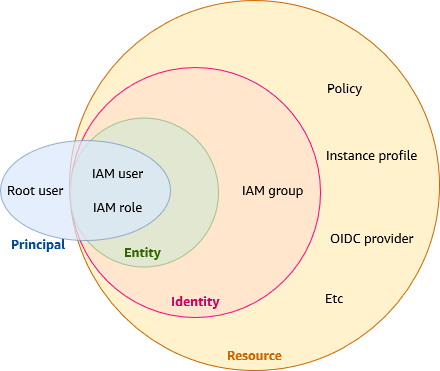

Bei den verwalteten Identitäten AWS Identity and Access Management handelt es sich um IAM-Benutzer, IAM-Rollen und IAM-Gruppen. Diese Identitäten gelten zusätzlich zu Ihrem Root-Benutzer, der zusammen mit Ihrem erstellt wurde. AWS AWS-Konto

Wir raten ausdrücklich davon ab, den Stammbenutzer für Alltagsaufgaben zu verwenden, auch nicht für administrative Aufgaben. Stellen Sie stattdessen zusätzliche Benutzer bereit und gewähren Sie ihnen die Berechtigungen, die zum Ausführen der erforderlichen Aufgaben erforderlich sind. Sie können Benutzer hinzufügen, indem Sie entweder Personen zu Ihrem IAM-Identity-Center-Verzeichnis hinzufügen, einen externen Identitätsanbieter entweder mit IAM Identity Center oder IAM verbinden oder IAM-Benutzer mit den geringsten Berechtigungen erstellen.

Für zusätzliche Sicherheit empfehlen wir, den Root-Zugriff zu zentralisieren, damit Sie die Root-Benutzeranmeldeinformationen Ihrer AWS-Konten verwalteten Nutzung zentral sichern können. AWS OrganizationsRoot-Zugriff für Mitgliedskonten zentral verwaltenermöglicht es Ihnen, Root-Benutzeranmeldedaten zentral zu entfernen und eine langfristige Wiederherstellung zu verhindern und so unbeabsichtigten Root-Zugriff in großem Umfang zu verhindern. Nachdem Sie den zentralisierten Root-Zugriff aktiviert haben, können Sie eine privilegierte Sitzung annehmen, um Aktionen für Mitgliedskonten auszuführen.

Nachdem Sie Ihre Benutzer eingerichtet haben, können Sie bestimmten Personen Zugriff auf Ihre AWS-Konto Benutzer gewähren und ihnen Berechtigungen für den Zugriff auf Ressourcen gewähren.

Als bewährte Methode AWS empfiehlt es sich, menschlichen Benutzern vorzuschreiben, für den Zugriff eine IAM-Rolle anzunehmen, AWS sodass sie temporäre Anmeldeinformationen verwenden. Wenn Sie Identitäten im IAM Identity Center-Verzeichnis verwalten oder mithilfe eines Identitätsanbieters einen Verbund verwenden, befolgen Sie bewährte Methoden.

Bedingungen

Diese Begriffe werden häufig bei der Arbeit mit IAM-Identitäten verwendet:

- IAM-Ressource

-

Der IAM-Service speichert diese Ressourcen. Sie können sie in der Konsole hinzufügen, bearbeiten und entfernen.

-

IAM-Benutzer

-

IAM-Gruppe

-

IAM-Rolle

-

Berechtigungsrichtlinie

-

Identity-provider object

-

- IAM-Entität

-

IAM-Ressourcen, die für die Authentifizierung AWS verwendet werden. Geben Sie die Entität als Prinzipal in einer ressourcenbasierten Richtlinie an.

-

IAM-Benutzer

-

IAM-Rolle

-

- IAM-Identität

-

Die IAM-Ressource, die in Richtlinien zum Ausführen von Aktionen und Zugreifen auf Ressourcen autorisiert ist. Zu den Identitäten zählen IAM-Benutzer, IAM-Gruppen und IAM-Rollen.

- Prinzipale

-

Ein Root-Benutzer des AWS-Kontos IAM-Benutzer oder eine IAM-Rolle, der eine Anfrage für eine Aktion oder einen Vorgang für eine Ressource stellen kann. AWS Zu den Prinzipalen gehören menschliche Benutzer, Workloads, föderierte Prinzipale und übernommene Rollen. Nach der Authentifizierung erteilt IAM dem Prinzipal je nach Prinzipaltyp entweder permanente oder temporäre Anmeldeinformationen AWS, an die er Anfragen stellen kann.

Menschliche Benutzer, auch bekannt als menschliche Identitäten, sind die Personen, Administratoren, Entwickler, Betreiber und Verbraucher Ihrer Anwendungen.

Workloads sind eine Sammlung von Ressourcen und Code, die einen Geschäftswert liefern, z. B. eine Anwendung, ein Prozess, Betriebstools und andere Komponenten.

Verbundprinzipale sind Benutzer, deren Identität und Anmeldeinformationen von einem anderen Identitätsanbieter wie Active Directory, Okta oder Microsoft Entra verwaltet werden.

IAM-Rollen sind eine IAM-Identität, die Sie in Ihrem Konto erstellen können und die über bestimmte Berechtigungen verfügt, die bestimmen, was die Identität tun darf und was nicht. Eine Rolle ist jedoch nicht einer einzigen Person zugeordnet, sondern kann von allen Personen angenommen werden, die diese Rolle benötigen.

IAM gewährt IAM-Benutzern und dem Root-Benutzer langfristige Anmeldeinformationen und IAM-Rollen temporäre Anmeldeinformationen. Benutzer im AWS IAM Identity Center, OIDC- und SAML-Verbundprinzipale übernehmen bei der Anmeldung IAM-Rollen, wodurch ihnen temporäre Anmeldeinformationen gewährt werden. AWS Als bewährte Methode empfehlen wir, menschlichen Benutzern und Workloads den Zugriff auf Ressourcen mithilfe temporärer Anmeldeinformationen vorzuschreiben. AWS

Unterschied zwischen IAM-Benutzern und Benutzern im IAM Identity Center

IAM-Benutzer sind keine separaten Konten, sondern einzelne Benutzer innerhalb Ihres Kontos. Jeder Benutzer hat sein eigenes Passwort für den Zugriff auf. AWS Management Console Darüber hinaus können Sie individuelle Zugriffsschlüssel für jeden Benutzer erstellen, sodass der Benutzer programmgesteuerte Anforderungen an die Ressourcen in Ihrem Konto stellen kann.

IAM-Benutzer und ihre Zugriffsschlüssel verfügen über langfristige Anmeldeinformationen für Ihre AWS Ressourcen. Der Hauptzweck für IAM-Benutzer besteht darin, Workloads, die keine IAM-Rollen verwenden können, die Möglichkeit zu geben, mithilfe der API oder CLI programmatische Anfragen an AWS Dienste zu stellen.

Anmerkung

Für Szenarien, in denen Sie IAM-Benutzer mit programmgesteuertem Zugriff und langfristigen Anmeldeinformationen benötigen, empfehlen wir Ihnen, die Zugriffsschlüssel bei Bedarf zu aktualisieren. Weitere Informationen finden Sie unter Zugriffsschlüssel aktualisieren.

Personalidentitäten (Personen) haben je nach der Rolle Benutzer im AWS IAM Identity Center, die sie ausüben, unterschiedliche Berechtigungsanforderungen und können innerhalb eines Unternehmens in verschiedenen Bereichen eingesetzt werden. AWS-Konten Wenn Sie Anwendungsfälle haben, für die Zugriffsschlüssel erforderlich sind, können Sie diese Anwendungsfälle mit Benutzer im AWS IAM Identity Center unterstützen. Personen, die sich über das AWS Zugriffsportal anmelden, können Zugangsschlüssel mit kurzfristigen Anmeldeinformationen für Ihre AWS Ressourcen erhalten. Für eine zentrale Zugriffsverwaltung empfehlen wir Ihnen die Verwendung von AWS IAM Identity Center (IAM Identity Center), um den Zugriff auf Ihre Konten und die Berechtigungen innerhalb dieser Konten zu verwalten. IAM Identity Center wird automatisch mit einem Identity Center-Verzeichnis als Standard-Identitätsquelle konfiguriert, in dem Sie Personen und Gruppen hinzufügen und deren Zugriffsebene Ihren AWS Ressourcen zuweisen können. Weitere Informationen finden Sie unter Was ist AWS IAM Identity Center? im AWS IAM Identity Center -Benutzerhandbuch.

Der Hauptunterschied zwischen diesen beiden Benutzertypen besteht darin, dass Benutzer in IAM Identity Center automatisch eine IAM-Rolle übernehmen, wenn sie sich anmelden, AWS bevor sie auf die Managementkonsole oder Ressourcen zugreifen. AWS IAM-Rollen gewähren bei jeder Anmeldung temporäre Anmeldeinformationen. AWS Damit sich IAM-Benutzer mit einer IAM-Rolle anmelden können, müssen sie berechtigt sein, Rollen anzunehmen und zu wechseln, und sie müssen sich ausdrücklich dafür entscheiden, nach dem Zugriff auf das Konto zu der Rolle zu wechseln, die sie übernehmen möchten. AWS

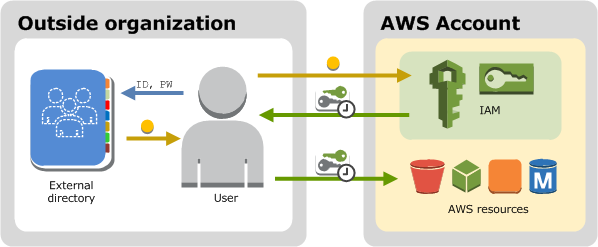

Zusammenführen von Benutzern aus einer vorhandenen Identitätsquelle

Wenn die Benutzer in Ihrer Organisation bei der Anmeldung in Ihrem Unternehmensnetzwerk bereits authentifiziert sind, müssen Sie für sie keine separaten IAM-Benutzer oder Benutzer im IAM Identity Center erstellen. Stattdessen können Sie diese Benutzeridentitäten so zusammenführen, dass sie entweder IAM oder AWS verwenden. AWS IAM Identity Center Verbundprinzipale von OIDC und SAML nehmen eine IAM-Rolle an, die ihnen Berechtigungen für den Zugriff auf bestimmte Ressourcen gewährt. Weitere Informationen zu Rollen finden Sie unter Rollenbegriffe und -konzepte.

Der Verbund ist in folgenden Fällen nützlich:

-

Ihre Benutzer sind bereits in einem Unternehmensverzeichnis vorhanden.

Wenn Ihr Unternehmensverzeichnis mit Security Assertion Markup Language 2.0 (SAML 2.0) kompatibel ist, können Sie Ihr Unternehmensverzeichnis so konfigurieren, dass es Ihren Benutzern Single-Sign-On-Zugriff (SSO) ermöglicht. AWS Management Console Weitere Informationen finden Sie unter Gängige Szenarien für temporäre Anmeldeinformationen.

Wenn Ihr Unternehmensverzeichnis nicht mit SAML 2.0 kompatibel ist, können Sie eine Identity Broker-Anwendung erstellen, um Ihren Benutzern Single-Sign-On-Zugriff (SSO) auf die zu ermöglichen. AWS Management Console Weitere Informationen finden Sie unter Benutzerdefinierten Identity Broker-Zugriff auf die AWS Konsole aktivieren.

Wenn es sich bei Ihrem Unternehmensverzeichnis AWS IAM Identity Center um Microsoft Active Directory handelt, können Sie damit ein selbstverwaltetes Verzeichnis in Active Directory oder ein Verzeichnis in verbinden, AWS Directory Service

um eine Vertrauensstellung zwischen Ihrem Unternehmensverzeichnis und Ihrem AWS-Konto herzustellen. Wenn Sie einen externen Identitätsanbieter (IdP) wie Okta oder Microsoft Entra verwenden AWS IAM Identity Center , um Benutzer zu verwalten, können Sie damit Vertrauen zwischen Ihrem IdP und Ihrem herstellen. AWS-Konto Weitere Informationen finden Sie unter Verbinden mit einem externen Identitätsanbieter im AWS IAM Identity Center -Benutzerhandbuch.

-

Ihre Benutzer verfügen bereits über Internet-Identitäten.

Wenn Sie eine mobile oder webbasierte Anwendung erstellen, mit der sich Benutzer über einen Internet-Identitätsanbieter wie Login with Amazon, Facebook, Google oder einen beliebigen OpenID Connect (OIDC) kompatiblen Identitätsanbieter identifizieren können, kann die Anwendung Federation für den Zugriff auf AWS verwenden. Weitere Informationen finden Sie unter OIDC-Verbund.

Tipp

Um den Identitätsverbund mit Internet-Identitätsanbietern zu verwenden, empfehlen wir die Nutzung von Amazon Cognito.

Verschiedene Methoden zum Gewähren des Benutzerzugriffs

So können Sie Zugriff auf Ihre Ressourcen gewähren. AWS

| Typ des Benutzerzugriffs | Wann wird es verwendet? | Wo finde ich weitere Informationen? |

|---|---|---|

|

Single Sign-On-Zugriff für Personen, z. B. Ihre Mitarbeiter, auf AWS -Ressourcen über IAM Identity Center |

Das IAM Identity Center bietet einen zentralen Ort, an dem die Verwaltung von Benutzern und deren Zugriff auf Cloud-Anwendungen sowie deren Zugriff AWS-Konten auf Cloud-Anwendungen zusammengeführt werden. Sie können einen Identitätsspeicher im IAM Identity Center einrichten oder den Verbund mit einem vorhandenen Identitätsanbieter (IdP) konfigurieren. Bewährte Sicherheitsmethoden empfehlen, Ihren menschlichen Benutzern nur begrenzte Zugangsdaten für AWS Ressourcen zu gewähren. Die Anmeldung für Personen wird einfacher und Sie behalten die Kontrolle über deren Zugriff auf Ressourcen von einem einzigen System aus. IAM Identity Center unterstützt die Multi-Faktor-Authentifizierung (MFA) für zusätzliche Kontosicherheit. |

Weitere Informationen zum Einrichten von IAM Identity Center finden Sie unter Erste Schritte im AWS IAM Identity Center -Benutzerhandbuch. Weitere Informationen über MFA in IAM Identity Center finden Sie unter Multi-Faktor-Authentifizierung im AWS IAM Identity Center -Benutzerhandbuch. |

Föderierter Zugriff für menschliche Benutzer, z. B. Benutzer Ihrer Belegschaft, auf AWS Dienste, die IAM-Identitätsanbieter verwenden () IdPs |

IAM-Unterstützungen IdPs , die mit OpenID Connect (OIDC) oder SAML 2.0 (Security Assertion Markup Language 2.0) kompatibel sind. Nachdem Sie einen IAM-Identitätsanbieter erstellt haben, erstellen Sie eine oder mehrere IAM-Rollen, die einem Verbundprinzipal dynamisch zugewiesen werden können. |

Weitere Informationen zu IAM-Identitätsanbietern und Verbund finden Sie unter Identitätsanbieter und Verbund. |

|

Kontoübergreifender Zugriff zwischen AWS-Konten |

Sie möchten den Zugriff auf bestimmte AWS Ressourcen mit Benutzern in anderen AWS-Konten teilen. Rollen stellen die primäre Möglichkeit dar, um kontoübergreifendem Zugriff zu gewähren. Einige AWS -Services unterstützen jedoch ressourcenbasierte Richtlinien, die es Ihnen ermöglichen, eine Richtlinie direkt an eine Ressource anzufügen (anstatt eine Rolle als Proxy zu verwenden). |

Weitere Informationen zu IAM-Rollen finden Sie unter IAM-Rollen. Weitere Informationen zu serviceverknüpften Rollen finden Sie unter Erstellen einer serviceverknüpften Rolle. Informationen dazu, welche Services die Verwendung serviceverknüpften Rollen unterstützen, finden Sie unter AWS Dienste, die mit IAM funktionieren. Suchen Sie nach den Services, für die Ja in der Spalte Serviceverknüpfte Rolle angegeben ist. Um die serviceverknüpfte Rollendokumentation für diesen Service anzuzeigen, wählen Sie den mit Ja verknüpften Link in der Spalte. |

|

Langfristige Anmeldeinformationen für bestimmte IAM-Benutzer in Ihrem AWS-Konto |

Möglicherweise haben Sie spezielle Anwendungsfälle, für die langfristige Anmeldeinformationen mit registrierten IAM-Benutzern erforderlich sind. AWS Sie können IAM verwenden, um diese IAM-Benutzer in Ihrem zu erstellen AWS-Konto, und IAM verwenden, um ihre Berechtigungen zu verwalten. Einige Anwendungsfälle beinhalten Folgendes:

Als bewährte Methode in Szenarien, in denen Sie IAM-Benutzer mit programmgesteuertem Zugriff und langfristigen Anmeldeinformationen benötigen, empfehlen wir Ihnen, die Zugriffsschlüssel bei Bedarf zu aktualisieren. Weitere Informationen finden Sie unter Zugriffsschlüssel aktualisieren. |

Weitere Informationen zum Einrichten eines IAM-Benutzers finden Sie unter Erstellen eines IAM-Benutzers in Ihrem AWS-Konto. Weitere Informationen über IAM-Benutzer-Zugriffsschlüssel finden Sie unter Verwalten von Zugriffsschlüsseln für IAM-Benutzer. Weitere Informationen zu dienstspezifischen Anmeldeinformationen für AWS CodeCommit Amazon Keyspaces finden Sie unter Anmeldeinformationen für CodeCommit: Git-Anmeldeinformationen, SSH-Schlüssel und AWS-Zugriffsschlüssel und. IAM mit Amazon Keyspaces (für Apache Cassandra) verwenden |

Unterstützung des programmgesteuerten Benutzerzugriffs

Benutzer benötigen programmgesteuerten Zugriff, wenn sie mit AWS außerhalb des interagieren möchten. AWS Management Console Die Art und Weise, wie programmatischer Zugriff gewährt wird, hängt von der Art des Benutzers ab, der zugreift: AWS

-

Wenn Sie Identitäten in IAM Identity Center verwalten, AWS APIs benötigen sie ein Profil und dann ein Profil oder eine Umgebungsvariable. AWS Command Line Interface

-

Wenn Sie IAM-Benutzer haben, AWS Command Line Interface benötigen die AWS APIs und die Zugriffsschlüssel. Wenn möglich, erstellen Sie temporäre Anmeldeinformationen, die aus einer Zugriffsschlüssel-ID, einem geheimen Zugriffsschlüssel und einem Sicherheits-Token bestehen, das angibt, wann die Anmeldeinformationen ablaufen.

Wählen Sie eine der folgenden Optionen aus, um den Benutzern programmgesteuerten Zugriff zu gewähren.

| Welcher Benutzer benötigt programmgesteuerten Zugriff? | Option | Weitere Informationen |

|---|---|---|

|

Mitarbeiteridentitäten (Personen und Benutzer, die im IAM Identity Center verwaltet werden) |

Verwenden Sie kurzfristige Anmeldeinformationen, um programmatische Anfragen an das AWS CLI oder zu signieren AWS APIs (direkt oder mithilfe von). AWS SDKs |

Folgen Sie dazu den AWS CLI Anweisungen unter Abrufen von IAM-Rollenanmeldedaten für den CLI-Zugriff im AWS IAM Identity Center Benutzerhandbuch. Folgen Sie dazu den AWS APIs Anweisungen unter SSO-Anmeldeinformationen im Referenzhandbuch AWS SDKs und im Tools-Referenzhandbuch. |

| IAM-Benutzer | Verwenden Sie kurzfristige Anmeldeinformationen, um programmatische Anfragen an das AWS CLI oder zu signieren AWS APIs (direkt oder mithilfe von AWS SDKs). | Folgen Sie den Anweisungen unter Temporäre Anmeldeinformationen mit AWS Ressourcen verwenden. |

| IAM-Benutzer | Verwenden Sie langfristige Anmeldeinformationen, um programmatische Anfragen an das AWS CLI oder zu signieren AWS

APIs (direkt oder mithilfe von AWS SDKs). (Nicht empfohlen) |

Befolgen Sie die Anweisungen unter Verwaltung von Zugriffsschlüsseln für IAM-Benutzer. |

| Föderierte Prinzipale | Verwenden Sie einen AWS STS-API-Vorgang, um eine neue Sitzung mit temporären Sicherheitsanmeldeinformationen zu erstellen, die ein Zugriffsschlüsselpaar und ein Sitzungstoken enthalten. | Erläuterungen zu den API-Operationen finden Sie unter Temporäre Sicherheitsanmeldeinformationen anfordern |